Microsoft、ゼロトラストの原則に基づいたWindows 11の新しいセキュリティ機能を紹介:チップからクラウドに至るまで保護機能を提供

Microsoftは、Windows 11の今後のリリースでは大規模なセキュリティ更新によって、チップからクラウドに至るまで保護機能を提供することを明らかにした。

Microsoftは2022年4月5日(米国時間)、「Windows 11」の今後のリリースでは大規模なセキュリティ更新によって、最新のハードウェアとソフトウェアを組み合わせ、チップからクラウドに至るまでのさまざまな保護機能を提供することを明らかにした。

Microsoftは、ハイブリッドワークへの移行が急速に進む中、分散された業務環境のセキュリティ課題に取り組む企業をこれらの新機能がどのように支援するかを、次のように説明した。

ハードウェアを基盤とするゼロトラストセキュリティの実現

CPUに組み込まれるセキュリティプロセッサ「Microsoft Pluton」は、ゼロトラストの原則に基づいて構築されたWindows 11のハードウェアセキュリティ機能を提供するという。その中には、TPM(Trusted Platform Module) 2.0、ファームウェアおよびID保護、ダイレクトメモリアクセスおよびメモリ整合性保護などが含まれる。デバイスの電源投入後すぐに、OSのコア部分やユーザーの資格情報が保護される。

Microsoft Plutonでは、CPUやOSへの直接統合による機能が幾つかある。

まず、Plutonは、各種機能がWindows Updateを通じて定期的に更新されるセキュリティプロセッサだ。他のWindowsコンポーネントと同様に更新される。従来のように、企業が手作業でファームウェアを更新する必要はない。

また、CPUへの直接統合による物理攻撃にも対策を講じており、攻撃範囲を最小限に抑えている他、これまで物理攻撃対策に必要とされていた詳細な構成を簡素化している。

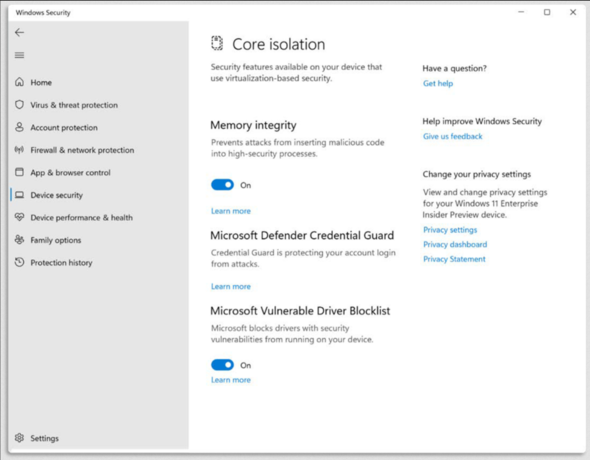

ハイパーバイザーで保護されたコード整合性(HVCI)によって、脆弱なドライバを既定でブロック

近年のマルウェア攻撃(「RobbinHood」「Uroburos」「Derusbi」「GrayFish」「Sauron」など)では、システムへの侵入にドライバの脆弱(ぜいじゃく)性が悪用されることが増えている。

次期Windows 11リリースでは、Windows 11が実行される各種デバイスで、ハイパーバイザーで保護されたコード整合性(HVCI)が既定で有効化される。この機能によって、悪意あるコード(「WannaCry」など)の挿入が防止され、署名済みの信頼できるドライバのみがOSに読み込まれるようになる。この機能は、既知の脆弱なドライバを悪用した高度な標的型攻撃(APT)やランサムウェア攻撃の防止に役立つ。

アプリストアを経由しないアプリは「Smart App Control」でブロック

新機能の「Smart App Control」は、信頼されていないアプリや署名されていないアプリを既定でブロックし、ユーザーがWindowsデバイスで悪意あるアプリを実行しないようにする。コード署名とAI(人工知能)を使用することで、コード証明書によって、またはアプリの信頼性を判定するMicrosoftクラウド上のAIモデルによって、安全性を確認されたプロセスにのみ実行を許可する仕組みだ。

Smart App Controlは、Windows 11がインストールされている新規デバイスで提供される。

アカウントと資格情報のセキュリティを強化

Microsoft Defender SmartScreen

フィッシング検出および保護機能が強化された「Microsoft Defender SmartScreen」では、Microsoftの資格情報を悪用した悪意あるアプリの実行や、ハッキングされたWebサイトへの誘導を検出してユーザーに警告し、フィッシング攻撃から保護する。「フィッシング攻撃からの保護がプラットフォームに直接組み込まれ、初期状態で使用可能になっているOSは、Windowsが初めてだ」とMicrosoftは述べている。

Credential Guard

Windows 11の「Credential Guard」は、ハードウェアを基盤とする仮想化ベースのセキュリティ機能。「Pass-the-Hash」「Pass-the-Ticket」といった資格情報窃取攻撃からシステムを保護する。また、マルウェアが管理権限でプロセスを実行している場合でも、システムの秘密鍵のアクセスを阻止する。

Windows 11 Enterpriseエディションを使用している組織では今後、Credential Guardが既定で有効化される。

Local Security Authority

Local Security Authority(LSA)は、ユーザーIDを確認するWindowsプロセスの一つであり、ユーザー認証とWindowsログインの確認を行う。

攻撃者はこのプロセスを悪用し、資格情報を窃取するツールを開発している。企業が所有する新しいWindows 11デバイスではLSA保護機能が強化され、既定で有効化される。LSAは、信頼できる署名済みコード以外は読み込まないので、攻撃者が資格情報を窃取することが極めて困難になる。

Personal Data Encryptionで個人データのセキュリティ階層を追加

Windows 11に新たに導入される「Personal Data Encryption」は、ユーザーがどこで作業するかにかかわらず、アプリやIT担当者が、ユーザーがデバイスにサインインしていなくても、そのユーザーのファイルやデータを保護するプラットフォームを提供する。

データにアクセスするには、ユーザーはまず「Windows Hello for Business」で認証を受け、次にデータ暗号化キーをパスワードレス資格情報にリンクする必要がある。これによって、機密データを保護する階層が追加で組み込まれ、デバイスの紛失時や盗難時もデータが攻撃を受けにくくなる。

Config Lockでレジストリキーの変更を監視

セキュリティ担当者の多くは、デバイスをユーザーに渡すと、管理できる範囲が限られることを懸念しているが、「Config Lock」はこの問題に対処する。組織内のデバイスを対象に、レジストリキーをMDM(Mobile Device Management)ポリシーによって監視し、業界や企業のセキュリティ基準の順守を保証するからだ。

レジストリキーの変更を検出すると、影響を受けたシステムを数秒で、IT部門が望む状態に自動的に戻すことが可能だ。

チップからクラウドに至るまでセキュリティを再構築

Microsoftは、「Windows 11には、チップからクラウドに至るまでの保護機能やセキュリティ階層が組み込まれており、ハイブリッドワークにおける現時点や将来のセキュリティ上の新たな課題に対応できる。われわれはWindowsのリリースごとにビルトインセキュリティを強化しており、引き続き新しい保護機能を開発していく」と述べている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Microsoft、ハイブリッドワークをサポートする「Windows 11」と「Windows 365」の新機能を紹介

Microsoft、ハイブリッドワークをサポートする「Windows 11」と「Windows 365」の新機能を紹介

Microsoftは、管理、セキュリティ、生産性、コラボレーションの分野で企業顧客に提供する「Windows 11」と「Windows 365」の新機能を紹介した。企業でハイブリッドワークへの移行が進んでいることを受け、ハイブリッドワークを最適化するツールや技術の提供を目指す。 疑惑を検証! Windows 11の「Microsoft Defenderオフライン」は“いざ”というときに役に立つのか?

疑惑を検証! Windows 11の「Microsoft Defenderオフライン」は“いざ”というときに役に立つのか?

Windows 10とWindows 11には、マルウェア対策として「Microsoft Defender Antivirus」(旧称、Windows Defender)が標準搭載されています。そのスキャンオプションの一つ、「Microsoft Defenderオフラインスキャン」は、“いざ”というときに何の役にも立ってくれないかもしれないという疑惑を検証してみました。 サイバー戦争に巻き込まれないための、私のパソコン防衛術

サイバー戦争に巻き込まれないための、私のパソコン防衛術

情報処理推進機構(IPA)などによると、再びマルウェアの感染が拡大しているという。年々、マルウェアの手口は巧妙になっており、感染を防ぐのが難しくなってきている。それでも、基本的なセキュリティ対策を実施することで、感染の可能性を引き下げることは可能だ。マルウェアに感染しないための最低限の防衛策を解説しよう。