クラウドネイティブセキュリティ知らんけど、という人必見!コンテナ/Kubernetesセキュリティツールカタログ:Cloud Nativeチートシート(22)

Kubernetesやクラウドネイティブをより便利に利用する技術やツールの概要、使い方を凝縮して紹介する連載。今回は、開発から運用まで、コンテナ/Kubernetesのセキュリティを強化するツールをカタログで紹介する(2024年の情報に合うように更新)。

コンテナ脆弱性の戸締まり。コンテナ/Kubernetesの脆弱性の閉じ師(セキュリティツール)カタログ

Kubernetesが登場した当初は、Kubernetes自身の新機能やDevOpsなどの開発者向けの機能が注目されましたが、Kubernetesの普及に伴って、運用面での改善に注目がシフトしてきています。運用のトピックの一つ、セキュリティではたくさんのツールが提供されており、何をどう使えばいいのか分かりにくくなっています。

Kubernetesやクラウドネイティブをより便利に利用する技術やツールの概要、使い方を凝縮して紹介する本連載「Cloud Nativeチートシート」。今回は、クラウドネイティブを実装する上で中核となるコンテナ/Kubernetesで考えるべきセキュリティの全体像を紹介しつつ、代表的なツールを幾つか取り上げ、カタログで紹介します。

目次

コンテナ/Kubernetesセキュリティツールの4分類

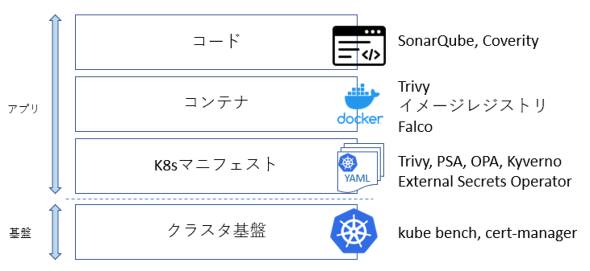

コンテナ/Kubernetesのセキュリティで考慮する点として大きく分けて、本稿では、下図のコード、コンテナ、Kubernetesマニフェスト(以下、k8sマニフェスト)、クラスタ基盤の4つの要素に分けてセキュリティツールを紹介します。

- コード

アプリケーションコードの脆弱(ぜいじゃく)性をチェックする。いわゆる「SAST」(Static Application Security Testing) - コンテナ

コンテナイメージ(開発時、イメージのビルド時)と実行中のコンテナ(運用時)の脆弱性をチェックする - k8sマニフェスト

Kubernetesにデプロイするアプリケーションのマニフェストに含まれる脆弱性を確認する - クラスタ基盤

上記、1〜3はアプリケーションの話だが、クラスタ基盤のセキュリティは、Kubernetesのクラスタ自身の脆弱性を確認する

本稿では、主にオープンソースソフトウェア(OSS)で利用できるセキュリティツールを中心に紹介しますが、その場合、各フェーズでそれぞれ異なるツールを組み合わせて利用する必要があります。Kubernetesに対応した統合セキュリティ製品を利用すると、広い範囲をカバーできるので、「組み合わせを考えたり、個々に設定したりするのが面倒」という場合は、統合セキュリティ製品を利用するとよいでしょう。本稿では、統合セキュリティ製品も紹介します。

なお、Kubernetes公式の「Overview of Cloud Native Security」で定義される「4C」(Code、Container、Cluster、Cloud)モデルでは、「クラスタ」に、Kubernetesのマニフェストの意味とクラスタ基盤の2つの意味が混ざっています。筆者は、クラスタの基盤のセキュリティと、デプロイされるアプリケーション(マニフェスト)のセキュリティは対応するエンジニアが異なるため分けるべきという考えであり、本稿では、4Cモデルにおけるクラスタを「k8sマニフェスト」と「クラスタ基盤」に分けて記載しています。

1.コード

不正なコーディングによって、開発時に脆弱性が混入することがあります。SASTを利用することでコードに潜む脆弱性を検知できます。また、コードスキャンツールは、脆弱性だけでなく、バグの可能性や、メンテナンス性が低いコードなどを検出することもできます。

「SonarQube」は、コードの品質とセキュリティの統合管理製品です。機能制限がある「Community Edition」は無料で利用できるOSSです。17(「Enterprise Edition」は29)のプログラミング言語に対応し、コードの脆弱性を検出するだけでなく、コードのバグの検出や単体テストの結果、カバレッジの管理、保守性の低いコードの検出など、アプリケーションの総合的な品質とセキュリティを管理します。

商用版では、機能が充実しておりサポートも受けることができます。サーバのセットアップや運用が面倒な場合は、SaaSバージョンの「SonarCloud」を利用できます。

「Coverity」は、ソフトウェア開発における静的コード解析の商用ソフトウェアです。Synopsysがソフトウェア開発の品質と生産性の向上を目的に開発、販売しています。22のプログラミング言語をサポートし、70以上のフレームワーク/テンプレートエンジンに対応しています。

IaC(Infrastructure as Code)、「Terraform」「AWS CloudFormation」「Kubernetes」「Helm」「ELK」(Elasticsearch、Logstash、Kibana)などの設定ファイルにも対応します(参考)。

2.コンテナ

Kubernetesにデプロイされるアプリケーションは、コンテナイメージとしてビルドされます。コンテナイメージには、アプリケーションバイナリ、スクリプトの他、アプリケーションの実行に必要なライブラリや、設定ファイルが含まれます。イメージスキャンは、これらのライブラリや設定ファイルをスキャンすることによって脆弱性の混入を防ぐことができます。

これらの脆弱性は、CI/CD(継続的インテグレーション/継続的デリバリー)ツールを利用した場合、開発時のCIパイプラインの中でイメージ作成時にスキャンされます。また、プロダクトリリース後に新たな脆弱性が発見されることもあるので、運用中も定期的にチェックし、実行中のコンテナに脆弱性が含まれていないかどうかを確認することも重要です。コンテナイメージに含まれる脆弱性以外に、コンテナイメージの設定自身(rootユーザーで実行しているかどうかなど)もチェックできます。

その他、コンテナイメージの改ざんを防ぐために、署名や検証などを行う「Notary」「Cosign」、それらを使いやすくした「Docker Content Trust」(DCT)、「Sigstore」などのツールが提供されています。

イメージスキャン(脆弱性)

イメージスキャンには、イメージスキャンツールとして単独で提供されているものと、コンテナイメージレジストリに組み込まれて提供されている2パターンがあります。以下、イメージスキャンツールの代表的なソフトウェアである「Trivy」とイメージスキャン機能が組み込まれているコンテナイメージレジストリを幾つか紹介します。

コンテナイメージの脆弱性をスキャンできる代表的なOSSです。コンテナイメージやファイルシステムを指定して、ワンライナーでスキャンできます。OSパッケージだけでなくアプリケーションの依存ライブラリも対象にして、言語特有の脆弱性を検知できます。軽量でシンプルな設計であり、開発時に開発者の端末上のVSCode上でスキャンしたり、CI/CDパイプラインに組み込んでスキャンしたり、クラスタで実行中のコンテナで利用されているイメージで運用中に新たな脆弱性が発見されていないかどうかをスキャンしたりすることができ、開発環境から本番環境まで幅広く活用できます。

Trivyは本連載第17回で紹介しているので、詳細はそちらを参照してください。

・クラウド提供のコンテナレジストリ(ECR、GCR、Artifact Registry、ACR)

「Amazon Web Services」(AWS)で提供されている「Amazon Elastic Container Registry」(ECR)や「Google Cloud」で提供されている「Artifact Registry」、「Microsoft Azure」で提供されている「Azure Container Registry」(ACR)といったコンテナレジストリは脆弱性スキャンの機能を持っており、脆弱性を検知することができます。

コード管理ツール

GitHubやGitLabなどのコード管理ツールもコンテナイメージのスキャンをサポートしています。サードパーティーのイメージスキャンツールと組み合わせることもできます。

「Harbor」はOSSで提供されるコンテナレジストリです。前述のTrivyを利用して脆弱性をスキャンできます。

コンテナの改ざん検知

実行中のコンテナの保護に関しては、動作中のコンテナが予期せぬプロセスを起動したり、ファイルを読み書きしたりしていないかどうかといった動的なチェックも有用です。ここでは、コンテナの挙動や改ざんを検知する「Falco」を紹介します。

Falcoは、Sysdig社が主に開発し、無料で公開されているOSSです。コンテナを起動しているホストで発行されるシステムコールをチェックすることで、コンテナがどのような挙動をしているかを監視し、あらかじめ決めているルールに反する挙動を検知できます。

Falcoではファイルディスクリプタの読み書きやプロセスの起動停止、起動したコンテナなどを条件に自在にルールを書けるので、監視したい挙動があればそれをルール化することで監視できます。

とはいえ、Falcoのルールは始めて扱う人にとっては、少々取っつきにくいところはあります。自分でFalcoルールのメンテナンスをするのが難しい場合は、Falcoを含む商用製品「Sysdig」を利用するのも一つの手です。Sysdigは複数のコンテナセキュリティの機能を有しており、コンテナの挙動によるふるまい検知だけでなく、イメージやマニフェストのスキャン、コンテナ基盤の設定チェックなども可能です。

統合的にセキュリティに対応できる製品については、本稿の最後でも改めて紹介します。

コラム ソフトウェアサプライチェーンとSBOM

アプリケーションを実行するには、アプリケーションそのもの以外にもフレームワークやライブラリ、OSのパッケージなどが必要となります。直接アプリケーションから利用されているライブラリだけでなく、間接的に利用されているものも含まれます。これらソフトウェアの一連のつながりを「サプライチェーン」に例えて、「ソフトウェアサプライチェーン」と呼ばれています。

SBOMとは、ソフトウェアサプライチェーンに基づき、アプリケーションで利用されているソフトウェアやライブラリの部品表(BOM:Bill Of Materials)です。

SBOMは、バイデン大統領令によって、米国でのソフトウェア提供時に購入者に提供することが義務付けられています。また、経済産業省でもSBOMの制度化が検討されるなど注目されています。

SBOMに基づいてソフトウェアの脆弱性をスキャンすることによって、間接的に利用されているライブラリやアプリケーションバイナリに組み込まれたライブラリなどを含め、より正確に脆弱性を検出できるようになります。

SBOM注目の流れを受け、前述のTrivyにも、イメージやリポジトリからSBOMを作成する機能が提供されています。

3.k8sマニフェスト

コンテナはマニフェストファイルによってデプロイされます。デプロイマニフェストが適切に設定されていないと、コンテナにアクセスした際に、ホストの情報を取得、操作できてしまうなど、深刻な被害が発生してしまいます。

また、プロセスがrootで実行されたり、余分な実行権限が許可されたりしていると、Pod自身も不正なアクセスがされたときに脆弱になります。マニフェストもしくはKubernetesにデプロイされたリソースをスキャンすることで、これらの脆弱性を防ぐことができます。

開発フェーズで、CI/CDパイプラインでデプロイする前にマニフェストをスキャンしたり、ポリシーに違反したマニフェストをAdmissionコントローラーで除外したりすることで、脆弱なアプリケーションのデプロイを事前に防げます。また、ツールによっては、Mutation(変更、更新、削除)をサポートし、ポリシーに適合しないマニフェストをポリシーに適合する形に自動的に変更したり、削除したりする機能を持つものもあります。

運用フェーズでは、デプロイしたマニフェストを手動で変更した際の脆弱性の混入や、途中でポリシーを更新した際のエラーを調べることができます。

マニフェストの脆弱性のスキャン以外にも、シークレット情報をセキュアに扱うツールなども存在します。

マニフェストの脆弱性スキャン

非推奨なKubernetesマニフェストのデプロイを防げます。Kubernetesの「Admission Webhook」の仕組みを利用して、マニフェストをValidation(検証)し、必要に応じてMutationすることもできます。ポリシーは「Rego」で記述され、独自のルールを柔軟にカスタマイズできます。GCPのPolicy Controllerで採用されているように、大規模な環境においても実績があります。

OPA Gatekeeperと同様に、非推奨なKubernetesマニフェストのデプロイを防ぐことができます。KyvernoのポリシーはKubernetesのマニフェストと同様の形式で記述できるので、Regoのような新しい言語を学習する必要がなく、ルールも柔軟にカスタマイズできます。OPA Gatekeeperよりも後発でありながら、OPA Gatekeeperより早くからMutationの機能を提供しており、2022年10月時点ではOPA Gatekeeperを上回るGitHub Starを獲得しています。

Pod Security Policy(PSP)が非推奨となり、代替として実装されたKubernetesネイティブなマニフェスト検証機能です。Kubernetes 1.25でGAとなりました。現時点ではValidationのみでMutationはサポートされていません。

Podのセキュリティ標準となる「Pod Security Standards」に従うBaseline/Restrictedのポリシーを利用して、非推奨なマニフェストのデプロイを防げます。PSAは手軽に導入できますが、ポリシーのカスタマイズができないので、独自のポリシーを定義したい場合はOPA GatekeeperやKyvernoを検討するとよいでしょう。

PSAは本連載第20回でも紹介しているので、興味がある方はご覧ください。

TrivyはKubernetesのマニフェストも直接スキャンできます。コンテナイメージのスキャンと同様にワンライナーで実行できます。最近はKubernetesクラスタにデプロイ済みのリソースのマニフェストもスキャンできるようになり、CI/CDパイプラインの中でのスキャン以外にも運用中のアプリケーションの脆弱性もスキャンできます。

デフォルトのスキャンルールはPod Security Standardに準拠する方針で設計されており、Regoでルールをカスタマイズすることもできます。Admissionコントローラーを用いてクラスタデプロイ時にマニフェストを検証する機能にも対応しています。

マニフェストの脆弱性スキャンについては、どれを選択するか迷うところはありますが、下記にツールの評価の表を掲載(2024年11月時点)しておくので、参考にしてください。

| ツール | Kubernetes標準機能 | CIパイプラインへの組み込み | Admissionコントローラーへの組み込み | ルールのカスタマイズ | Mutation |

|---|---|---|---|---|---|

| OPA Gatekeeper | × | ○ | ○ | ○ | ○ |

| Kyverno | × | ○ | ○ | ○ | ○ |

| PSA | ○ | ○ | ○ | × | × |

| Trivy | × | ○ | ○ | ○ | × |

シークレットの保護

Kubernetes上でアプリケーションを利用する場合には、データベースの接続情報や各種外部サービスのアクセストークンなどのシークレット情報が必要なケースが多々あります。このようなシークレット情報は、ソースコードやコンテナ内にハードコーディングすることは推奨されず、コンテナの外に配置することが推奨され、KubernetesではSecretオブジェクトがそのために用意されています。

Secretリソースはシークレット文字列をBase64でエンコードしただけのものなので、オブジェクトの定義情報を見れば簡単に内容が分かってしまいます。SecretのYAMLファイルは取り扱いが困難です。

External Secrets Operatorを利用することで、各種クラウドサービスや「GitLab」などが提供するツールのシークレット管理の仕組みと連携し、Kubernetesの外部で管理されたシークレット情報を、ソースコードに直接内容を記載することなくSecretオブジェクトとして扱えます。

使い方の詳細は、本連載第21回でも紹介しているので、興味がある方はご覧ください。

4.クラスタ基盤

Kubernetesクラスタの設定が適切でないと、外部からの攻撃に脆弱になります。クラスタの設定には、不要なポートやサービスの公開やアクセス権の設定が含まれます。

マネージドサービスのKubernetesの場合は、クラウドプロバイダーがクラスタの設定を適切にしていますが、自前でクラスタを構築した場合は、意識する必要があります。

また、TLS(Transport Layer Security)証明書を管理したり、Pod間の通信を暗号化したりするツールも提供されています。

クラスタの脆弱性検出

CIS Benchmarksは、世界中のサイバーセキュリティの専門家とSME(Subject Matter Expert)によって開発されているベストプラクティスセキュリティ設定ガイドです。政府や産業界、学術界の参加者によって開発、承認されています。

kube-benchは、このCIS BenchmarksにKubernetesクラスタが準拠しているかどうかチェックするツールです。Aqua Securityが開発し、OSSで公開しています。

証明書管理

エンドツーエンドで暗号化通信するなど、Kubernetesのリソースとして証明書を利用する場合、証明書の発行や定期的な更新などの管理が必要です。この証明書の管理で役に立つのがOSSの「cert-manager」です。cert-managerは無料で利用でき、証明書管理に広く使われています。

cert-managerを利用することで、「Let's Encrypt」のような認証局(Certificate Authority:CA)サービスや個別に構築したプライベートCAと連携して証明書を発行したり、発行した証明書の有効期限が切れる前に自動的に更新を試みたりすることができます。

cert-managerは本連載第29回で紹介しているので、詳細はそちらを参照してください。

通信の暗号化

Kubernetesクラスタでは、クラスタのノードにログインできるユーザーは、全てのサービス間のパケットをのぞくことができてしまいます。Pod間の通信を暗号化したい場合は、「Istio」や、「Calico」「Cilium」といったCNI(Container Network Interface)の機能を利用すると便利です。

・Istioによる暗号化

IstioのmTLS機能を利用すると、簡単にPod間を暗号化できます。また、サービスアカウントによる認証を追加でき、アクセス権も細かく制御することもできます。ただし、サイドカーによるオーバーヘッドが発生したり、TCPやQUIC以外のプロトコルをサポートしたりなどは困難となっています。

・CNIによる暗号化

CNIの中には、「WireGuard」による通信の暗号化をサポートしているものがあります。WireGuardはLinuxのカーネルのモジュールとして実装され、あらゆるネットワークプロトコルに対応しながら高いパフォーマンスも備えています。WireGuardはノード間の暗号化するので、ノードIDや証明書が盗まれるとノード上の全てのサービスが侵害されます。また、アクセス権の細かい制御はできません。

統合的に対応できる製品

ここまで紹介してきたツールは、ツールごとに多少の差はあるものの、基本的には単一の機能に特化しており、最初に説明したような、それぞれのレイヤーを全て保護するには、各レイヤー向けのツールを組み合わせて対策する必要があります。

ツールの中には複数のレイヤーにまたがってチェック可能なものもあります。ここまでで紹介していたツールは基本的にはOSSで公開されているものです。それに対して統合的に対応できるツールは、OSSではなく商用製品として提供されるものが多くあります。その分、サポートや支援などが受けられる場合もあるので、用途に合わせて選択してください。

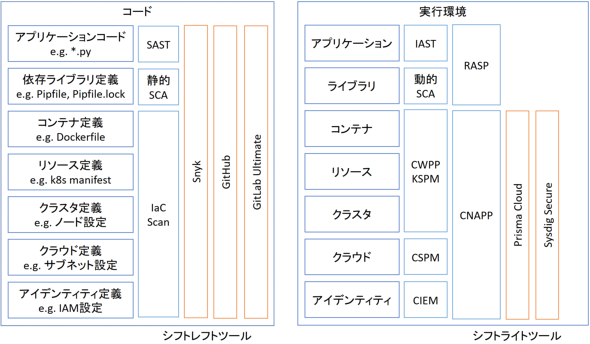

統合的に対応できる製品は数多くありますが、注力分野によって大きく分類すると下記の2つに分かれます。

- シフトレフト ≒ 早期検出によるQCDの確保を主眼に置いた製品群

- シフトライト ≒ 実環境でのふるまい検知やセキュリティオブザーバビリティ、多層防御の確保を主眼に置いた製品群

ただし、これらの垣根は曖昧であり、どちらもできるツールが増えています。

今回はシフトレフトツールの代表としてSnykとGitHub、GitLabを、シフトライトツールの代表としてPrisma CloudやSysdigを紹介します。主な特徴を下図に示します。

これら以外にも類似の製品は多くあるので、興味を持った方は調べてみてください。

シフトレフトツール

シフトレフトツールは、前述したSASTの発展形として成長したものが多く、コードに対するセキュリティ品質を確保できるようにサポートしてくれます。現在はコンテナやその実行基盤もIaCとして表現できるので、かつてインフラ領域だった部分についても対象として広げてきた形です。

シフトレフトツールは、生成AI(人工知能)の実用化以降、目覚ましく進化が起きている領域です。従来のツールでは、誤検知が多いこと、修正方法のアドバイスを理解できないユーザーが多いことなどが大きな課題でした。生成AIによって、従来は人間が行っていた以下のような作業の代行が実現されつつあり、使い勝手が大幅に改善しつつあります。

- スキャナーの脆弱性の検知結果が本当に発現し得るものかどうか(周囲のコードで実は対策済みのものでないかなど)の自動判定

- スキャナーによって提案された修正方針や修正方法が、コードに照らし合わせた時に妥当なものなのかどうかの自動判定

- 修正済みプロダクションコードの自動生成

- 修正に合わせたテストコードの自動生成

・Snyk

Snykは、アプリケーションのセキュリティに注力した製品です。他の統合セキュリティ製品にはあまりなかったIaCに対する脆弱性スキャンまで、幅広い範囲のコードをスキャンできます。

特徴としては、一般的に公開されている脆弱性データベースの重要性以外にも独自の指標を用いて、脆弱性を精度良く評価している点が挙げられます。ライブラリやパッケージといった公開されたソフトウェアの脆弱性を検出するだけでなく、プロジェクト内で作成した独自ソースコードの脆弱性もチェックでき、幅広い脆弱性検出に利用可能です。

Snykは、Dockerfileやマニフェストのスキャンだけでなく、コンテナイメージもスキャンできます。脆弱性のあるライブラリやミドルウェアが含まれていないかどうか、ポリシー違反のコンテナ定義やマニフェストになっていないかどうかもチェックできます。

なお少し毛色は違いますが、「Snyk Cloud」はシフトライトツールのCSPM(Cloud Security Posture Management)に似た機能も持っています。

Snykは、生成AIが一般的になる前からAIによる効率化に力を入れており、競合製品よりも誤検出率が低めであることも特徴の一つでした。2024年10月15日時点では、まだ自動修正機能は一般利用できません。

GitHubは、言わずと知れたソースコードリポジトリです。セキュリティに関連する有償機能として、「GitHub Advanced Security」「GitHub Copilot」があります。

GitHub Advanced Securityでは、ソースコードの脆弱性検出、シークレットの混入検知、ライブラリの依存関係の脆弱性検出などが、プライベートリポジトリでも行えます。後述のGitHub Copilotと紛らわしい名称ですが、GitHub Advanced Securityには「GitHub Copilot Autofix」というサブ機能があり、GitHub Copilotライセンスなしに検出された問題を自動修正できます。

GitHub Copilotには、生成AIを用いた「GitHub Copilot」という名のコード補完ツールと、「GitHub Copilot Workspace」という自然言語で指示が出せるサブ機能があります。GitHub Copilot Workspaceでは、GitHub Advanced Securityに限らずさまざまな方法で検出された問題の内容を「issue」として伝えることで、誤検出を精査するだけでなく、修正案やテストコード、それらを含めたプルリクエストを作成できます。

GitLabも、言わずと知れたソースコードリポジトリです。セキュリティに関連する有償機能の多くは「Ultimate」ライセンスに付属しています。「GitLab Duo」というコード補完や自然言語で指示が出せる機能を用いた追加ライセンスも提供されています。

GitLab Ultimateでは、ソースコードの脆弱性検出、シークレットの混入検知、ライブラリの依存関係の脆弱性検出などが可能です。これらの機能の大半は、実はOSSで提供されているスキャナーを利用しており、チケット管理との連携など統合管理する機能が必要でなければ、自分でパイプラインに組み込むことでライセンスがなくとも同等の検出結果を得ることが可能です。

GitLab Duoには、生成AIを用いたコード補完ツール、自然言語で指示が出せる機能、「issue」を用いたワークフローなどのサブ機能があります。GitLab Duoでは、検出された問題の内容をissueとして伝えることで、誤検出を精査するだけでなく、修正案やテストコード、それらを含めたマージリクエストを作ることもできます。

シフトライトツール

複雑化するクラウドインフラやコンテナインフラに必要な、先述した単一機能製品(ポイントセキュリティ製品)を一つ一つ並べて自力で管理するのはとても大変です。このため、シフトライトツールは、統合されたツールでまとめて管理したいというニーズに応えるために発展しています。

一般にこれらはCNAPPという総合的なカテゴリーに分類されますが、CNAPPはクラウド実行権限を保護するCIEM、クラウドの設定を保護するCSPM、クラウドワークロードを保護するCWPPといった詳細なカテゴリーを持ちます。

| 略称 | 名称 | 役割 |

|---|---|---|

| CNAPP | Cloud Native Application Protection Platform | クラウドに関する以下の複数のジャンルの機能を持つ |

| CSPM | Cloud Security Posture Management | クラウド設定を保護する |

| CIEM | Cloud Infrastructure Entitlement Management | 過大なクラウド権限や異常な権限利用を検出する |

| CWPP | Cloud Workload Protection Platform | 実行中のアプリケーションの挙動異常を検出する |

シフトライトツールにおいても生成AIによる変化がありました。これらのツールでは、多岐にわたる保護機能やログ情報を使いこなし、検出されたアノマリー(異常動作)が本当に問題なのかどうか、「どういった影響があったのか」「原因は何か」「回復方法は何か」などを特定する調査作業がとても難しいという課題がありました。組織の習熟度によっては、外部のSOC(Security Operation Center)業者やMDR(Managed Detection and Response)業者に運用サポートを依頼する選択肢も検討する必要がありました。

生成AIによって、これらの調査作業の大半が、自然言語によってAIに手助けを依頼できるようになり、セキュリティ知識さえあれば、十分なツール習熟なしに利用できるようになりつつあります。

Prisma Cloudは、Palo Alto Networksが提供するCNAPPの商用製品です。コードの脆弱性スキャンは他の専用のツールに任せていますが、コンテナ、クラスタ、クラウド、アイデンティティーまで、幅広い設定ミスやトラブルを検出でき、Kubernetesに限らずクラウド全般に求められるセキュリティ機能を広くカバーしています。

Prisma Cloudでは、コンテナイメージやマニフェストのスキャンに加え、パブリッククラウド上で動かす場合はクラウドの設定やその権限についてもチェックできます。もちろん、Kubernetes自体の設定が脆弱になっていないかどうかも、CIS Benchmarkのベストプラクティスに基づいてチェックできます。

イメージスキャンの際には、マルウェアが混入されていないかどうかもスキャンできるので、信頼できない悪意あるイメージを誤って利用してしまった場合も検知可能です。

Prisma Cloudには、生成AIを用いた「Copilot」という自然言語で指示が出せる機能があります。アラートと脆弱性の調査、ドキュメントにおける仕様の調査、サポートチケット作成などをサポートしているので、ツールに習熟していなくても対応を進めやすくなっています。

Sysdig Secureは、Sysdigが提供するCNAPPの商用製品です。コードの脆弱性スキャンは他の専用のツールに任せていますが、コンテナ、クラスタ、クラウド、アイデンティティーまで、幅広い設定ミスやトラブルを検出でき、Kubernetesを利用する際に求められるセキュリティ機能を広くカバーしています。

Sysdig Secureでは、コンテナイメージやマニフェストのスキャンに加え、パブリッククラウド上で動かす場合はクラウドの設定やその権限についてもチェックできます。もちろん、Kubernetes自体の設定が脆弱になっていないかも、CIS Benchmarkのベストプラクティスに基づいてチェックできます。

ふるまい検知の際には、マルウェアが混入されていないかどうかをスキャンできるので、信頼できない悪意あるイメージを誤って利用してしまった場合も検知可能です。

Sysdig Secureでは、生成AIを用いた「Sage」という自然言語で指示が出せる機能があります。アラートと脆弱性の調査、ルールやポリシーのカスタマイズ、ルールやポリシーのテスト方法の案内などサポートしているので、ツールに習熟していなくても対応を進めやすくなっています。

まとめ

今回は多種多様なコンテナ/Kubernetesのセキュリティツールを少しでも理解の手助けになるように分類し、ピックアップして紹介しました。本稿が読者の道しるべとなれば幸いです。

■更新履歴

【2024/12/19】2024年の情報に合うように更新しました。

Copyright © ITmedia, Inc. All Rights Reserved.