毎日10個以上の悪意あるパッケージが「npm」「rubygems」経由で公開されている OSS脆弱性調査:脆弱性の修正に要した平均日数は271日

アプリケーションセキュリティベンダーのMendが公開した調査レポートによると、2022年1〜9月に同社が把握したオープンソースソフトウェアの脆弱性は、前年同期比で33%増加した。

アプリケーションセキュリティベンダーのMend(旧称:WhiteSource)は2022年12月15日(米国時間)、オープンソースソフトウェア(OSS)のリスクに関する調査レポート「Mend Open Source Risk Report」を公開した。

同レポートは、Mendの脆弱(ぜいじゃく)性データベースや「Mend Supply Chain Defender」(悪意あるオープンソースパッケージを検出、ブロックするソフトウェア)など、幾つかのソースからデータを収集し、OSSの脆弱性やサプライチェーン攻撃の増加がもたらす重大なリスクを掘り下げている。

同レポートの主な調査結果は以下の通り。

- 2022年1〜9月にMendが脆弱性データベースに追加したOSSの脆弱性は、前年同期比で33%増加した。これは2021年1〜9月の前年同期比増加率(推計25%)を上回っている

- 2022年1〜9月にさまざまな業種、規模の北米企業約1000社をサンプル抽出して調査した結果、見つかった脆弱性のうち13%しか修正していなかった。脆弱性の修正に要した平均日数は271日だった。これに対し、リポジトリ統合などアプリケーションセキュリティのベストプラクティスを採用している企業は、40%を修正しており、平均修正日数は70日だった

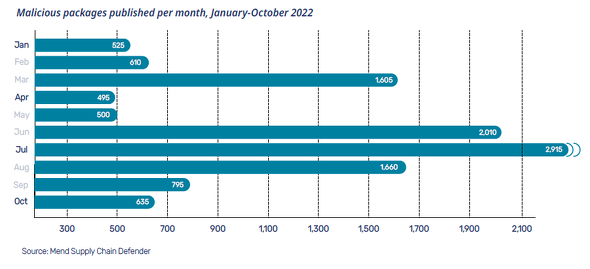

- Mend Supply Chain Defenderのデータによると、2022年に公開された悪意あるパッケージの数は四半期ごとに増加しており、特に第3四半期には、第2四半期から79%増と大きく跳ね上がった。パッケージ管理システムの「npm」と「rubygems」では、毎日10個以上の悪意あるパッケージが公開されていた

Mendは、オープンソースのコードが今日のアプリケーションの70〜90%で使用されていることから、OSSの脆弱性の増加傾向は、企業にとって大きなリスクだと述べている。

攻撃者は、企業が修正に苦労している脆弱性など、複数の脆弱性を悪用して攻撃を仕掛けているとMendは指摘する。攻撃の手口が巧妙化した例として、データを収集するテレメトリー機能を持つパッケージの増加や、有効なコンテンツが、悪意あるコードを含む依存関係を使用する隠蔽(いんぺい)方法を挙げている。

Mendの製品管理担当副社長を務めるジェフリー・マーティン氏は「セキュリティ上の負債が増え続ける中、攻撃の被害に遭わないためには、リスクの高さに応じて、脆弱性に優先順位を付けて対処していくことが重要だ」と述べている。

優先順位を付けるに当たっては、CVSS(共通脆弱性評価システム)の深刻度スコアだけを基準にすべきではないという。脆弱性が単独で、あるいは他の脆弱性と組み合わせてどのように悪用されるかといたコンテキストを踏まえ、ITインフラやビジネスに与える影響を考慮した上で脆弱性に優先順位を付け、修正を進める必要があるとしている。

Copyright © ITmedia, Inc. All Rights Reserved.