「バイナリコードの静的解析」によって検査効率を40%向上させる技術をNECが開発:ソースコードがなくても脆弱性を検出可能

NECはソフトウェアに潜む脆弱性を、実行ファイルのバイナリコードから検出する技術を開発した。外部から入力されたデータがソフトウェア内のどの処理で使われているかを追跡し、脆弱性や不正機能などを検出する。

NECは2024年2月7日、ソフトウェアに潜む脆弱(ぜいじゃく)性を、実行ファイルのバイナリコードから検出する技術(以下、本技術)を開発したと発表した。ソフトウェアの静的解析による検査の一部を自動化し、「検査効率を40%向上させる」という。

「ビルド環境汚染」にも対応

DX(デジタルトランスフォーメーション)やグローバル化の進展によって、あらゆる業界でサプライチェーンが拡大し、複雑化している。こうした中、サプライチェーン内に混入した脆弱性や不正機能を狙ったサイバー攻撃への懸念が高まっており、サプライチェーンを通じたソフトウェアの安全性確保が課題となっている。

こうした背景もありNECは、セキュリティスペシャリストが顧客のソフトウェアやシステムのセキュリティリスクを評価する「リスクハンティングサービス」を提供している。本技術はそのサービスを強化するものだ。

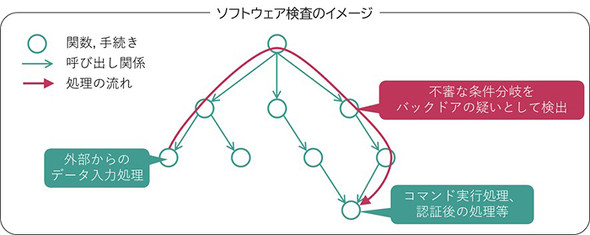

「静的解析」といえば多くの場合、ソースコードが対象になるが、本技術はバイナリコードを対象にしている。外部から入力されたデータがソフトウェア内のどの処理で使われているかを追跡し、例えば不審な条件分岐があれば「バックドアが仕掛けられている可能性がある」として検出する。

バイナリコードの静的解析は以前から可能だったが、NECによると「専門家による対応が不可欠で、検査者のスキルによって検査品質がばらつきやすかった」という。本技術は検査の一部を自動化することで属人性を排除し、検査品質を確保している。「ビルド環境汚染」(ビルド時に混入する脆弱性や不正機能)の懸念にも対応しており、「ビルド後のバイナリコードを検査するため、ビルド環境に起因する問題を含めて検査可能だ」としている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Stability AI、オフラインで使用できるコーディング生成AI「Stable Code 3B」を発表

Stability AI、オフラインで使用できるコーディング生成AI「Stable Code 3B」を発表

Stability AIは、コーディング用生成AI「Stable Code」の最初のメジャーリリースとなる「Stable Code 3B」を発表した。 サプライチェーンのリスクを評価、軽減するための8つのヒント

サプライチェーンのリスクを評価、軽減するための8つのヒント

ESETは公式ブログで、サプライチェーンのサイバーセキュリティリスクを評価、軽減するための8つのヒントを紹介した。 2023年に起きた10大サイバーセキュリティインシデント事例 ESET

2023年に起きた10大サイバーセキュリティインシデント事例 ESET

ESETは2023年に発生したサイバーセキュリティインシデントの中で、最も影響の大きかった10個の事例を発表した。