Microsoftが注意喚起 「クイックアシスト」を悪用した「テクニカルサポート詐欺」の手口、対策とは:ソーシャルエンジニアリング攻撃の標的に

Microsoftはリモート支援ツール「クイックアシスト」を悪用したサイバー攻撃を観測している。攻撃の手口と同社が推奨する対処法を紹介する。

Microsoftは2024年5月15日(米国時間)、Windows PCのリモートサポートツール「クイックアシスト」を悪用してランサムウェアに感染させるテクニカルサポート詐欺についてのブログ記事を公開した。Microsoftは以下のように説明している。

Microsoftは2024年4月中旬以降、攻撃者Storm-1811がクイックアシストを悪用し、ユーザーをソーシャルエンジニアリング攻撃の標的にしていることを確認している。Storm-1811は、ランサムウェアの一種「Black Basta」を展開することで知られる金銭目的のサイバー犯罪グループだ。

彼らは手始めに音声フィッシング(ヴィッシング)でなりすまし、「ConnectWise ScreenConnect」や「NetSupport Manager」などのリモート監視/管理ツールや「Qakbot」「Cobalt Strike」などのマルウェアを配信して、最終的には「Black Basta」と呼ばれるランサムウェアを送り込む。

クイックアシストを用いた「テクニカルサポート詐欺」の概要

クイックアシストは、リモート接続によってWindowsやmacOSのデバイスを他のユーザーと共有できるアプリケーションだ。リモート端末の画面共有から完全な制御までができ、一般的にはトラブルシューティングで用いられる。攻撃者はこのツールを悪用してソーシャルエンジニアリング攻撃を実行する。

例えば、Microsoftのテクニカルサポートやユーザーの所属する企業のPCサポート担当者になりすまし、ユーザーをだましてターゲット端末にアクセスする。

Microsoftは、悪意ある行為から顧客を保護することに加え、攻撃におけるクイックアシストの使用を調査し、ヘルパーと共有者間の透明性と信頼性の向上に取り組んでいる。また、クイックアシストに警告メッセージを織り込み、テクニカルサポート詐欺の可能性をユーザーに警告している。

クイックアシストは、Windows 11が動作するデバイスにデフォルトでインストールされている。しかしながら、クイックアシストや他のリモートマネジメントツールを使用していない組織では、無効化またはアンインストールすることで、攻撃リスクを軽減できる。一方、業界全体で問題となっているテクニカルサポート詐欺は、ユーザーを脅迫し、不安に陥らせて、不要な技術サポートサービスを売りつけようとするものだ。詐欺を見分ける方法をユーザーに教育することで、ソーシャルエンジニアリング攻撃の影響を大幅に減らすことができる。

クイックアシストにおけるテクニカルサポート詐欺の具体的な手順

攻撃者は、ヴィッシングを用いて、クイックアシストを通じてターゲットデバイスへの初期アクセスを取得する。ヴィッシングとは、詐欺師が電話でターゲットに近づき、巧妙な話術で機密情報を聞き出したり、意図せぬ操作を行わせたりする攻撃である。

例えば、攻撃者がIT担当者やヘルプデスクの担当者になりすまし、デバイスを修正するふりをする。また、リンクリスト攻撃を仕掛けるケースもある。ここでは攻撃者がターゲットユーザーにメールボム攻撃を仕掛けた後に、ITサポートになりすまし、解決を支援すると偽り電話する。

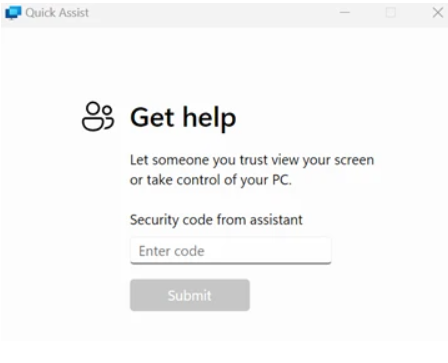

攻撃者はユーザーを説得し、クイックアシストを通じてデバイスへのアクセスを許可させる。ターゲットユーザーは、下図のように[Ctrl]+[Windows]+[Q]を押し、攻撃者から提供されたセキュリティコードを入力する。

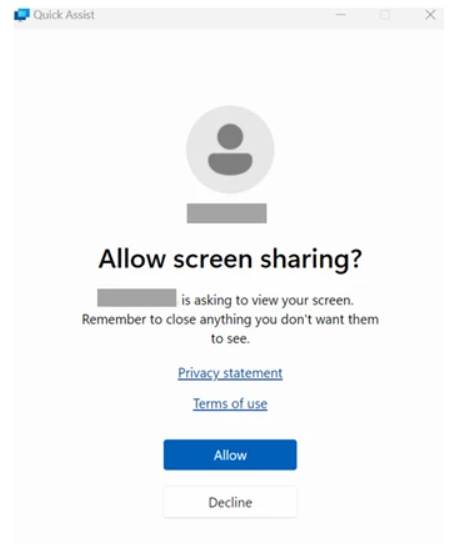

ターゲットがセキュリティコードを入力すると、画面共有の許可を求めるダイアログボックスが表示される。「許可」を選択すると、ユーザーの画面が攻撃者と共有される。

セッションに入ると、攻撃者は「コントロールリクエスト」を選択する。ターゲットがこれを承認すると、攻撃者はターゲットのデバイスを完全にコントロールできるようになる。

推奨事項

Microsoftはクイックアシストを悪用した攻撃や脅威からユーザーや組織を保護するために、以下のベストプラクティスを推奨する。

- クイックアシストやその他のリモート監視/管理ツールを使用していない場合は、ブロックまたはアンインストールすることを推奨。他のリモートサポートツールを使用している場合は、クイックアシストをブロックまたは削除する

- テクニカルサポート詐欺から身を守るためにユーザー教育を実施する

- MicrosoftサポートまたはITサポート担当者に直接連絡して対話を開始した場合以外は、クイックアシストを使用したデバイスへの接続を許可しない。「緊急にデバイスにアクセスする必要がある」と言われてもアクセスを許可しない

- デバイスに接続した人物が、悪意ある活動を行っている疑いがある場合は、直ちにセッションを切断し、最寄りの警察や組織内のITメンバーに報告する

- テクニカルサポート詐欺の被害に遭った場合、Microsoftテクニカルサポートの詐欺フォームに報告する

Microsoftでは、この脅威への影響を軽減するために、以下の対策を推奨している。

- ネットワーク保護を有効にして、アプリケーションやユーザーがインターネット上の悪意のあるドメインやその他の悪意のあるコンテンツにアクセスできないようにする

- 改ざん防止機能をONにし、攻撃者によるセキュリティサービス停止を防ぐ

- 「Defender for Endpoint」が備える自動的な調査と修復の機能を有効にすることで、アラートに対して即座に対処し、侵害を解決できるようになる

- 以下の内容でユーザー教育を実施する

- ソーシャルメディアにおける個人情報およびビジネス情報の保護、迷惑メールのフィルタリング、フィッシングメール内の誘導リンクの識別、偵察行為やその他の疑わしい活動などについて報告すること

- 不審な電話と同様に、インスタントメッセージングアプリやSNS経由で送信される迷惑メール、予期しないメールおよび添付ファイルを無視、削除するなど、マルウェア感染の防止

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

MicrosoftがCyberLink製アプリを改変、悪用する新たなサプライチェーン攻撃を発見

MicrosoftがCyberLink製アプリを改変、悪用する新たなサプライチェーン攻撃を発見

Microsoft Threat Intelligenceは、北朝鮮に拠点を置くサイバー攻撃グループ「Diamond Sleet」(ZINC)によるサプライチェーン攻撃を発見した。 「検知ツールにはPDFに見える、悪性マクロ付きWordファイル」を使った攻撃が登場 JPCERT/CC

「検知ツールにはPDFに見える、悪性マクロ付きWordファイル」を使った攻撃が登場 JPCERT/CC

JPCERT/CCは、悪性なWordファイルをPDFファイルに埋め込む新しい攻撃手法を確認した。実質的にはマクロ付きWordファイルだが、サンドボックスやウイルス対策ソフトウェアなどでは埋め込まれた悪性なマクロを検知できない恐れがある。 サイバー攻撃手法のトレンドはどう変わった? ITRが国内Webアプリケーション脆弱性管理市場を予測

サイバー攻撃手法のトレンドはどう変わった? ITRが国内Webアプリケーション脆弱性管理市場を予測

ITRは、国内Webアプリケーション脆弱性管理市場規模の推移と予測を発表した。2022年度の売上金額は、対前年度比21.6%増の27億6000万円。2022〜2027年度の年平均成長率を15.0%と見込み、2027年度の売上金額は55億6000万円に達すると予測する。