クラウドサービスの利用が広がる中、情報漏えい事故を引き起こすインシデントが目立ってきている。原因はソフトウェアの脆弱(ぜいじゃく)性を突かれたり、資格情報の窃取だったりするが、設定ミスが情報漏えいにつながっている場合もある。

クラウドサービスの設定ミスは、重大インシデントにつながる可能性が高い。そこで、設定ミスを防ぐ「CSPM」(クラウドセキュリティポスチャマネジメント)の導入が加速している。CSPMは、各システムの設定や脆弱性を検査してセキュリティ管理者に通知してくれる。だが、“CSPMを採用すれば安全”とは言い難い。

なぜ“CSPM導入=安全”ではないのか? その理由とは

「一般的なCSPMでクラウドサービスの設定内容はチェックできますが、そのサービス上のソフトウェアに脆弱性が含まれているかどうか、データの中に機密情報が含まれているかどうかまではチェックできません。『外部に公開されているかどうか』『アクセス権限が適切かどうか』しか分からないため、真のリスクを可視化できないのです」とセキュリティベンダーのOrca Securityでリージョナルセールスを務める露木正樹氏は指摘する。

CSPMで、例えばクラウドサービス上の資産(以下、クラウド資産)が公開されているかどうかは分かる。しかし、企業のクラウド資産の中には、情報を周知するために意図的に公開している場合や、取引先などに限定公開している場合もある。また、その資産上の存在する情報が機密情報であるかどうかまでを知る必要がある。

一般的なCSPMではこうした状況を無視して警告を発してしまうため、エンジニアに届く警告数は膨大になり、現場を疲弊させるため対処も遅れてしまう。

パッチ未適用な、放置された資産 AI学習のデータも外部公開に

Orca Securityはクラウドセキュリティ対策技術「SideScanning」で特許を取得している。SideScanningはエージェントのインストールなしでクラウド資産を検査できる技術で、ブロックストレージのスナップショット(一時点のソースコードやファイルの状態など)を取得できる。読み取り権限の範囲内で認証情報やOSのバージョンなども調査できるため、脅威ログやメタデータから情報を取得する一般的なCSPMよりも深くシステム状態を検査できる。

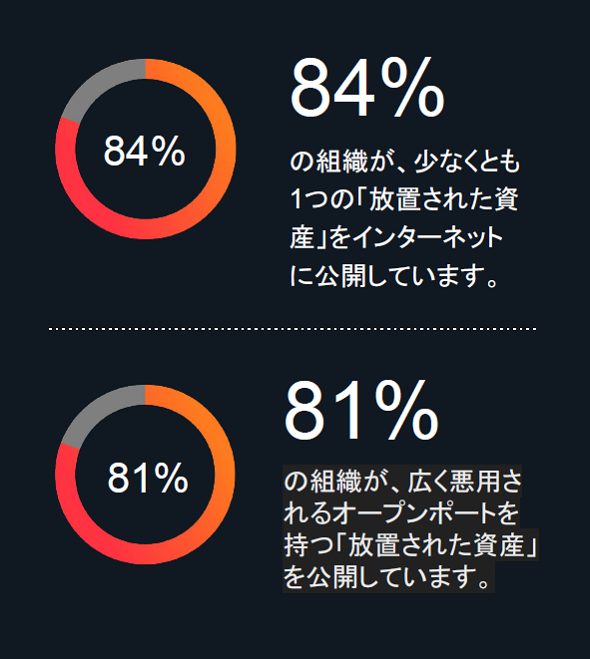

Orca Securityと同社の研究者グループ「Orca Research Pod」は、SideScanningを活用して数十億のクラウド資産を調査したレポート「2024 State of Cloud Security Report」を発表している。同レポートによると、調査対象のクラウド資産の81%が「180日間以上OSのセキュリティパッチが適用されていない」といった脆弱性を抱えた状態で、オープンポートを介して外部に公開されていた。

「例えば、Webブラウザでオープンポートがあること自体は重大な問題とは限りません。しかし“パッチが適用されていない”“脆弱性が放置されたまま”であればリスクといえます。このように状況を踏まえて判断すべきです」(露木氏)

ユーザーはまず何をすればよいのか? セキュリティ対策に戦略を

「脆弱性の放置」だけでなく、クラウド資産に対するアクセス権や認証の設定不備も発見されている。調査対象となった組織の21%が機密データを保存したストレージバケットを外部公開の設定のまま運用していた他、24%の組織が少なくとも1つの公開クラウド資産で脆弱なパスワード、もしくは過去に漏えいしていたパスワードを利用していた。

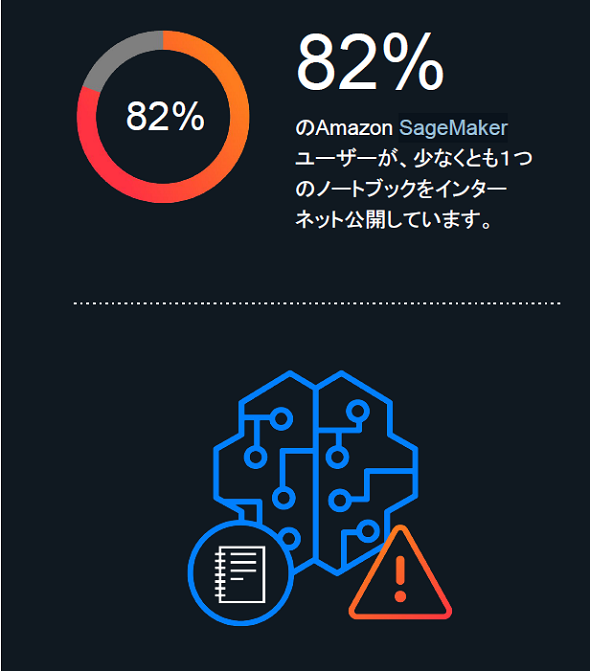

また、近年のAI(人工知能)ブームで、クラウドサービス上でAIモデルを学習させる企業も増えているが、AIモデルに学習させるデータには、機密情報が含まれていることもある。調査によると「Amazon Web Services」(AWS)が提供する機械学習サービス「Amazon SageMaker」ユーザーの82%が少なくとも1つのノートブック(インスタンス)をインターネット上に公開してしまっていた。

露木氏は「クラウド資産のインベントリを最新に保つこと」が重要だと指摘する。

「一般的にIT資産の棚卸しは、『半期に1回』『年1回』といった頻度でしか実施されません。しかし、それでは新たに発見された脆弱性に速やかに対処できませんし、システムの設定変更やクラウドサービスの仕様変更に伴って新たに生じたリスクの発見も遅れます。そのため、IT資産の最新状態を常に把握し、脆弱性や設定不備に迅速に対処できる体制とプロセスを整えておくことが重要です」

CSPMは本来、まさにこうしたIT資産の棚卸しやITインフラの可視化を支援するツールだが、現状は機能が不十分なケースも散見される。「CSPMを導入したからクラウドは大丈夫」ではなく、戦略的にセキュリティ対策を実施することが重要だ。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:Orca Security Ltd.

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2024年6月18日