クラウド移行で台頭する新たな脅威「サブドメインハイジャック」とは?:見落としがちなDNSセキュリティ

近年、企業のセキュリティを脅かす新たな存在として「サブドメインハイジャック」が台頭している。企業のドメインを巧みに悪用する詐欺手法の実態と対策について、セキュリティベンダーの視点から解説する。

ランサムウェア(身代金要求型マルウェア)をはじめとする攻撃が激化している。企業はセキュリティ製品やサービスの導入を進めているものの、攻撃者はそれを上回るペースで新しい手口を編み出している。

近年、警戒すべき詐欺手法として注目を集めるのが「サブドメインハイジャック」だ。これは、企業のサブドメイン(メインとなる本ドメインの傘下として作成される領域)を乗っ取り、悪意ある活動に利用するものだ。例えば、「company.co.jp」というドメイン名の先頭に「event」を加えた「event.company.co.jp」がサブドメインに該当する。

サブドメインハイジャックは、一般的なセキュリティ対策ソフトウェアでは発見が非常に難しいだけではなく、悪用された場合には甚大な被害につながりやすい。サブドメインハイジャックの現状と対策について、専門家の意見を交えて解説しよう。

これまでの対策では防げない「サブドメインハイジャック」の脅威

攻撃といえば、まずランサムウェアを思い浮かべる人が多いだろう。昨今、国内外を問わずランサムウェアによる多大な被害が生じている。しかし、それ以外の攻撃がなくなったわけでは決してない。

例えば、日常的に目にする攻撃として、個人情報やアカウント情報の搾取を狙うフィッシングメールがある。フィッシングメールにうっかり引っ掛かってしまうと、IDとパスワードがセットで漏えいし、金銭的被害が生じるリスクがある。

「うっかり」を完全に防ぐことは難しいが、有効なフィッシング対策は存在する。メールで送られてきたリンクをクリックする前にリンク先のURLを確認すれば、ある程度の脅威は防ぐことができる。URLに表示されるドメイン名の偽装は簡単ではない。そのため、大抵は本来のドメイン名に似せた偽のドメイン名や、あるいは無関係な国のドメイン名が表示される。注意深い人なら、この手のフィッシングメールに引っ掛かることはないだろう。

しかし厄介なことに、サブドメインハイジャックでは正規のドメイン名が表示される。そのため、リンクのクリック率は上昇し、被害の大規模化につながる可能性が高い。被害に遭うのはサービスのユーザーであるため、企業の評判低下やブランド毀損(きそん)など、取り返しのつかないダメージにつながる恐れがある。

サブドメインハイジャックはなぜ急増?

「DNS」(Domain Name System:ドメインネームシステム)の設定不備やライフサイクル管理を適切に実施できていない場合に、サブドメインハイジャックのリスクは高まる。こう説明するのは、セキュリティベンダーCorporation Service Company(以下、CSC)の日本法人CSC Japanで日本カントリーマネージャーを務める齋藤靖浩氏だ。

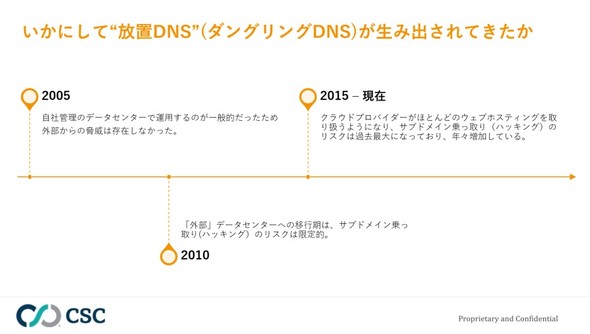

サブドメインハイジャックの脅威が急増した背景には、企業がドメイン管理基盤を自社データセンターからクラウドサービスに移行した経緯があるという。

齋藤氏によると、従来、自社のDNSレコード(ドメイン名またはサブドメイン名とIPアドレスを対応させるための情報)を含むDNSゾーンファイルの文書化や記録を実施している企業は多くなかった。つまり、無管理のサブドメインや設定ミスが発生しやすい状況だった。しかし、自社データセンターで管理するDNSレコードに攻撃者がアクセスすることは容易ではなく、サブドメインハイジャックは事実上存在しなかったと同氏は説明する。

ところが近年、企業のドメインがクラウドサービスに移行する中で、外部からDNSゾーンファイルへアクセスできるようになった。「利用されずに放置されたDNSレコード『放置DNS』(ダングリングDNS)を攻撃者が乗っ取り、悪用し始めたことで、サブドメインハイジャックは企業の新たな脅威になりました」(齋藤氏)

企業は長年、マーケティングキャンペーンやブランドプロモーションなど、一時的な用途でサブドメインを使用してきた。「通常、キャンペーン期間が終わるタイミングでWebサーバの契約を解除します。しかし、Webサーバにアクセスするためのサブドメインは消されず、放置されることがしばしばあります」(齋藤氏)

例えば、キャンペーン推進主体がマーケティング部門、ドメインデータ管理がIT部門と役割が分かれている場合、独自の判断でDNSレコードを削除すると他部署に悪影響を及ぼす可能性がある。そのため企業の担当者は、DNSレコードの削除を躊躇(ちゅうちょ)する傾向にあるという。

DNSゾーンファイルに記載されたまま放置されたサブドメインは、攻撃者にとって絶好の標的だ。サブドメインの定義にはリンク先としてIPアドレスが指定されている。そのIPアドレスが他のユーザーに割り当て可能な状態である場合、攻撃者はサブドメイン管理者が気付かないうちに飛び先のWebサイトを作成し、運用することができてしまう。

サブドメインハイジャックは企業のシステムに侵入せず実施されるため、攻撃者は特別なハッキング技術を持つ必要がない。未使用のサブドメインを見つけ出し、そのサブドメインが参照するアクセス先として偽のWebサイトを設定するだけでよい。このようにして、正規のURLをクリックしたはずなのに、攻撃者が用意したWebサイトにアクセスしてしまう状況が起こる。

さらに、サブドメインハイジャックは以下のような理由から検出が難しいと考えられる。

- 既存のセキュリティプロトコルを回避できる

- 偽のWebサイトは精巧に偽装されている

- SSL証明書を追加することで通信が暗号化されるため、安全な通信であるかのように見せかける

- 通常のWebサイトと同様の動きをするため、不正アクセスとして検知することが非常に困難

CSCの「サブドメインモニタリングサービス」とは?

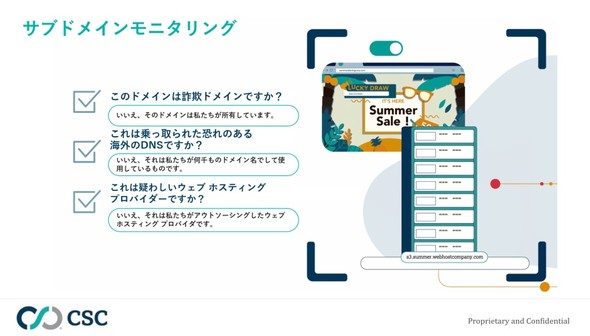

これまでDNSゾーンファイルの健全性を確認するためには、手作業によるチェックしか方法がなかった。しかし2023年7月、CSCがサブドメインモニタリング(監視)のサービスを発表したことで状況は変わった。

米国デラウェア州に本社を構えるCSCは、2024年に創業125周年を迎えた、歴史あるグローバル企業だ。“We are the business behind businessⓇ.”というメッセージを掲げており、財務経理や法務など、企業活動のさまざまな領域においてサポートを提供する。その一環として、1990年代には企業のドメイン登録の支援業務を開始。現在ではグローバル市場で圧倒的な存在感を発揮するレジストラ(ドメイン登録事業者)およびセキュリティプロバイダーとなった。

具体的には、米誌『Fortune』が発行する企業の売上高ランキング「Fortune 500」企業の9割が同社の顧客だという。「レジストラとしてDNSの仕組みや登録手続きに精通しており、かつ大企業の顧客を支援する形でDNS関連の紛争解決支援も手掛けています。DNSの仕組みを悪用するサブドメインハイジャックに対抗する上で、CSCは最も頼りになるパートナーの一つと言えるでしょう」と齋藤氏は述べる。

CSCが提供するサブドメインモニタリングサービスでは、DNSゾーンファイルやサブドメインに変化が生じると自動で検知し、担当者に通知と警告を送信する。具体的な例として、長らくアクセス不能だったサブドメインが突然復旧した場合などが挙げられる。

モニタリングを実施することで変化の兆候をつかみ迅速に対処できれば、被害を防ぐことができる。CSCはSaaS(Software as a Service)型のセキュリティプラットフォーム「DomainSecSM」でドメインに関する広範なサービスを提供しており、サブドメインモニタリングはその一つとして位置付けられるという。

さまざまなビジネス領域のデジタル化が進む中で、ドメインは自社の社会的評価にも影響する重要なビジネス資産となっており、その保護について真剣に検討し、適切な対策を講じる必要がある。「ドメインは企業の価値に直結する極めて大切な資産ですが、一般的にはファイアウォールの外側で運用されています。その保護対策について、従来のセキュリティ対策とは別の視点から考え直し、企業全体のサイバーリスクを軽減する必要があります」と齋藤氏は強調する。

新たな脅威として台頭するサブドメインハイジャック。取り返しの付かない事態を避けるために、適切な対策の導入が急がれる。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:シーエスシージャパン株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2024年6月20日