GitHub、シークレット情報の漏えい状況を分析するアセスメント機能を提供開始:開発現場に潜む「シークレット漏えい」の脅威 OWASPが推奨する5つの対策とは

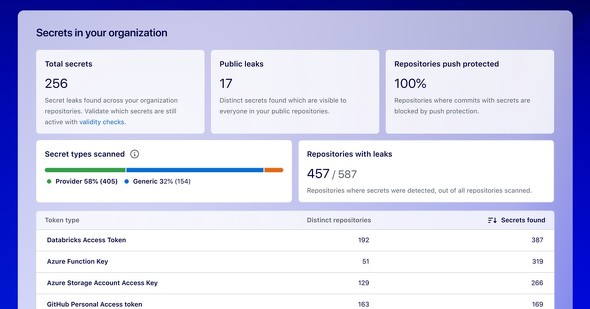

GitHubは、組織内のリポジトリに含まれるAPIキーやパスワードなどのシークレット情報の漏えい状況を可視化する新機能「シークレットリスクアセスメント」の提供を開始した。

GitHubは2025年8月26日(米国時間)、組織内のリポジトリに含まれるシークレット情報の漏えい状況を可視化する新機能「シークレットリスクアセスメント」の一般提供を開始した。

この機能を有効化すると、GitHubは組織内の全ての公開リポジトリ、非公開リポジトリ、内部リポジトリおよびアーカイブ済みリポジトリを対象に、スキャンを実行。漏えいしたシークレット情報の内訳や、公開リポジトリで漏えいしているシークレット情報の総数、影響を受けるリポジトリの数を可視化するという。

アセスメント結果はCSVファイルで保存可能で、90日ごとに再スキャンを実行させることもできる。このシークレットリスクアセスメント機能はGitHubの「Team」および「Enterprise」プランで利用できる。

GitHubは「スキャンされた特定のシークレットが保存または共有されることはない。私たちの目標は、組織が潜在的に露出しているシークレット情報を明確に把握し、より強固なセキュリティ対策へと導くことだ」と述べている。

ソフトウェア開発ライフサイクルの中で生まれる、アカウントパスワード、APIキー、クラウドの認証情報などのシークレット情報が外部に漏えいするケースは後を絶たない。特に、近年ではクラウドサービスの活用も進み、API連携などが当たり前になりつつある中で、シークレット情報の漏えいリスクの懸念はますます高まっている。

シークレット情報の漏えいは増加傾向 OWASPが推奨する5つの包括的な対策方法

事実、GitGuardianが2025年3月に公開した「State of Secrets Sprawl 2025」によると、2024年の1年間で、GitHubで漏えいしたシークレット情報は、2023年比25%増の2380万件。GitGuardianによると、2022年に漏えいした認証情報の70%が2024年も有効な状態であり、攻撃者はそれらを悪用して重要なシステムや機密データにアクセスできる状態だったという。

シークレット情報漏えいを防ぐには、漏えい状況を可視化するだけでなく、開発者の習慣や組織の開発プロセスを見直す取り組みも重要だ。では、具体的にどのような取り組みを進めればよいのか。

Webアプリケーションセキュリティなどの改善活動を推進する非営利団体「The Open Web Application Security Project」(OWASP)は、シークレット情報の漏えいを根本的に防ぐために、以下のような包括的な対策に取り組むことが重要だと指摘している。

- 一時的な認証情報(Ephemeral Credentials)の利用:静的なシークレットを、オンデマンドで生成される短期間の一時的な認証情報に置き換えることで、長期的な漏えいリスクを大幅に削減できる

- シークレット管理ツールの活用:ハードコーディングを防ぐため、専用のツールでシークレットを一元管理する

- シークレット検出の自動化:CI/CD(継続的インテグレーション/継続的デリバリー)パイプラインに検出ツールに組み込み、シークレットがリポジトリにコミットされるのを事前に防ぐ

- シークレットのスコープと権限の制限:最小権限の原則に基づき、必要なアプリケーションやサービスにのみシークレットへのアクセスを許可する

- 定期的なシークレットのローテーション:漏えいした認証情報の影響を最小限に抑えるため、シークレットを自動で定期的に更新する仕組みを導入する

ビジネスがITに直結し、多様なシステムやアプリケーションを活用することが前提となる今、管理すべきシークレット情報は多岐にわたる。開発者一人一人の意識向上に頼るだけではなく、組織全体でリスクと対策を議論し、対策を進めることが重要だ。

Copyright © ITmedia, Inc. All Rights Reserved.