ランサムウェア被害の歴史に見る、「侵入前提」の進化と「被害前提」のレジリエンス構築:ITmedia Security Week 2025 夏

2025年8月26日、ITmedia Security Week 2025 夏で、イー・ガーディアングループ CISO 兼 EGセキュアソリューションズ 取締役 CTO 徳丸浩氏が「侵入阻止と事後対応の両輪で考える現実的な防御の考え方」と題して講演した。

「侵入前提のセキュリティ対策」という表現を目にすることが増えた今、ゼロトラストの考え方を基に、侵入させない、あるいは早期に阻止することを目指すとともに、事後対応まで踏まえた防御のポイントを説明する講演だ。本稿では、講演内容を要約する。

「侵入前提」の歴史と現在の脅威

徳丸氏は、「侵入前提のセキュリティ対策」という言葉は10〜15年以上前から存在している「古くて新しい言葉」と振り返る。当初は、侵入の早期検知と被害の最小化に主眼が置かれていた言葉だが、その内実は時代とともに変遷しているという。

今日の脅威環境において、情報処理推進機構(IPA)が発表する「情報セキュリティ10大脅威」の推移を見ると、組織向けの脅威の第1位は2021年から2025年まで一貫して「ランサムによる被害」が占めている。かつて上位を占めた「標的型攻撃による機密情報の窃取」は順位を下げつつあり、代わりに「サプライチェーンの弱点を悪用した攻撃」が上位に浮上している。これはランサムウェア(身代金要求型マルウェア)被害とサプライチェーンを狙った攻撃が連動していることを示唆している。

侵入前提のセキュリティを振り返る上で、徳丸氏は年表を提示する。2010年にForrester ResearchのJohn Kindervag氏が「ゼロトラスト」の概念を提唱し、2012年ごろからTrend Microなどが「侵入前提のセキュリティ対策」を提唱し始めた。2014年にはSymantecの上級副社長Brian Dye氏が「アンチウイルスは死んだ、防御から検知と対応に」と発言し、その後のEDR(Endpoint Detection and Response:エンドポイントの検知と対応)の考え方を広めるきっかけとなった。IPAも2015年には「内部侵入を前提とした多層防御」の必要性を説き、同年に発生した日本年金機構への標的型攻撃が、侵入後の対策の重要性を浮き彫りにした。

2020年には米国国立標準技術研究所(NIST)が「NIST SP800 207 ゼロトラスト・アーキテクチャ」を発行し、現在のゼロトラストの基盤となっている。また、2023年には「サイバーセキュリティ経営ガイドライン Ver 3.0」で「インシデントによる被害に備えた事業継続・復旧体制の整備」が明確に示され、「セキュリティ被害による事業停止のような重大な事態も前提とすべきだ」との認識が広がっている。

初期のEDRとランサムウェアの急拡大

標的型攻撃は、多くの場合1通のメールから始まる。例えば2015年の日本年金機構における事例では、ウイルスが添付されたメールの開封が発端だった。攻撃の初期に内閣サイバーセキュリティセンター(NISC)が不審な通信を検知し、ネットワークから感染したPCの抜線を指示した。検知から約3時間後の抜線という対応だったが、この攻撃は未遂に終わった。

徳丸氏はこの事例を「興味深い」と表現する。「攻撃を検知し、PCをネットワークから隔離する」という対応を支援する仕組みこそが、初期の「EDR」(Endpoint Detection and Response)だったことを指摘する。IPAの定義では「端末での脅威を検知してインシデント対応などを支援する手法」であり、Cybereasonの説明ではEDRは「不審な挙動・サイバー攻撃を検知し、管理者に通知。遠隔で対処するエンドポイント・セキュリティ・ソリューション」とされている。初期のEDRでは、管理者が通知を受けて手動で対処することが前提だった。

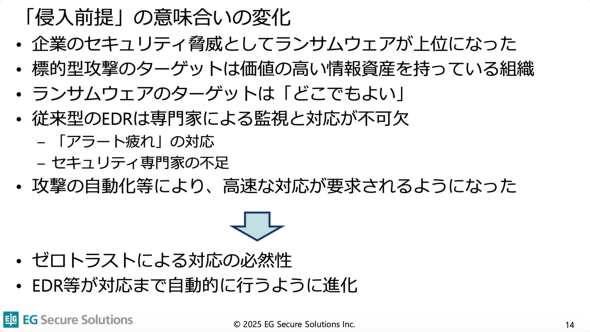

しかし、2020年下期以降、警察庁へ報告された国内ランサムウェア被害件数が急増し、2020年下期の21件から、2022年上期には114件に達し、その後も110件前後で高止まりしている。この背景には、標的型攻撃が価値の高い情報資産を持つ組織を狙うのに対し、ランサムウェアは「お金を取れればどこでもよい」というターゲットの広がりがある。

ランサムウェア被害の急拡大と攻撃の自動化により、従来のEDR運用における「アラート疲れ」やセキュリティ専門家の不足が顕著になった。攻撃が高速化したことで、より高速な対応が要求されるようになり、その結果EDRなどは、検知だけでなく対応まで自動化するように進化を遂げた。

ゼロトラストの原則と「侵入前提」の細分化

NIST SP800-207は、ゼロトラストの基本的な考え方として7つの原則を提示している。

- 全てのデータソースとコンピューティングサービスをリソースと見なす

- ネットワークの場所に関係なく、全ての通信を保護する

- 企業リソースへのアクセスは、セッション単位で許可する

- リソースへのアクセスは、クライアントアイデンティティー、アプリケーションサービス、リクエストする資産の状態、その他の行動属性を考慮し、総合的なセキュリティポリシーによって判断する

- 全ての資産の整合性とセキュリティ動作を監視し、運用する

- 全てのリソースの認証と認可を動的に行い、アクセスが許可される前に厳格に実施する

- 資産、ネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ態勢の改善に利用する

これは、従来の境界型防御が「内部は信頼、外部は信頼しない」という単純なモデルだったのに対し、ゼロトラストは「全てのアクセス要求を信頼できないものとして扱う」という、より厳格な姿勢を示している。防御の焦点も、事前防御から、侵入後の脅威を早期に検知して対応・復旧する事後対応、継続的な検証によって不正アクセスを未然に防ぐ「常時検証」に変化している。

侵入経路と対策の重要性

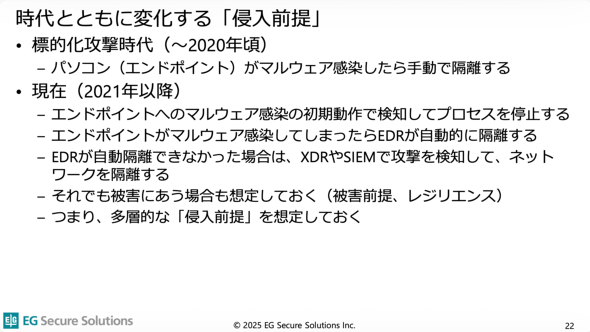

現在、「侵入前提のセキュリティ対策」は多層的に捉えられている。現在のEDRは初期動作でマルウェアを検知、停止し、感染してしまった場合は自動的に端末を隔離する。EDRは「現行犯逮捕」に相当する動きだ。それでも被害に遭うことを想定し、XDR(Extended Detection and Response)やSIEM(Security Information and Event Management)の併用、そして被害を前提とした考え方で、レジリエンスを確保することが求められる。

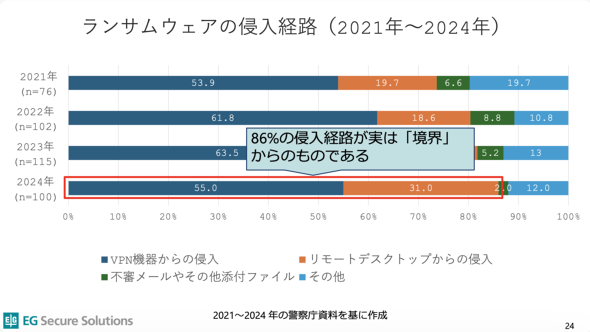

警察庁のデータによると、ランサムウェアの侵入経路は、VPN(Virtual Private Network)機器からの侵入(2024年で55.0%)、リモートデスクトップからの侵入(31.0%)が圧倒的に多く、かつて主流だった不審メールやその他添付ファイルからの侵入は2.0%にまで減少しているという。このことから徳丸氏は「86%の侵入経路が実は境界からのものだ」と指摘し、「やはり『境界防御』も大切なのではないか」と問い掛ける。

2023年に経済産業省が公開した「ASM(Attack Surface Management)導入ガイダンス」も、インターネットに面した攻撃起点(アタックサーフェス)を管理する重要性を示している。VPN機器やRDP(Remote Desktop Protocol)ポートの存在や脆弱(ぜいじゃく)性を管理し切れれば侵入は防げるが、完全にやり切ることは難しい現実があるので、「境界防御とゼロトラスト的なアプローチの両方が必要だ」と徳丸氏は強調する。

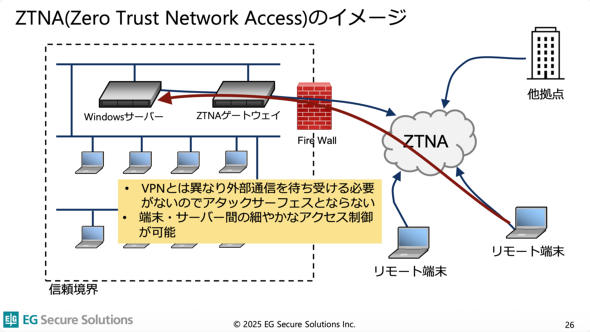

ゼロトラスト的な対策としては、ZTNA(Zero Trust Network Access)の導入が挙げられる。ZTNAはVPNと異なり、外部からの通信を待ち受ける必要がないので、アタックサーフェスとならない。そもそも侵入口が存在しないので「安全なソリューション」と期待されている。

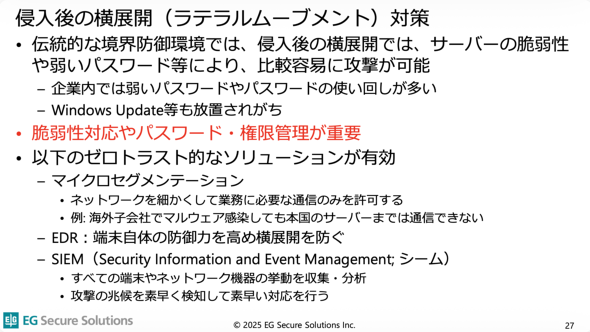

初期侵入後の横展開(ラテラルムーブメント)対策も不可欠だ。企業内では弱いパスワードや使い回し、Windows Updateの放置などが散見されるが、脆弱性対応やパスワード/権限管理が極めて重要だ。具体的には、マイクロセグメンテーションによるネットワークの細分化と業務に必要な通信のみの許可、EDRによる端末の防御力向上、SIEMによる全ての端末/ネットワーク機器の挙動収集・分析と攻撃の兆候検知などが有効だ。

「被害前提」のレジリエンス:迅速な復旧のために

徳丸氏は、システムが侵入・被害に遭うことを前提とした「被害前提」の考え方を提唱する。最近の事例として、2024年6月に発生したKADOKAWAへのサイバー攻撃では、従業員のアカウント情報がフィッシングなどで盗まれ、社内ネットワークに侵入されたと推測されている。ニコニコ動画が長期間サービス停止に追い込まれるなど大規模な被害が発生したが、原因の詳細は不明なままだという。

一方、2023年7月にランサムウェア被害に遭った名古屋港コンテナターミナルの事例では、約3日足らずでシステムが復旧したことが注目された。その要因として、バックアップの無事、システム化以前のマニュアル作業経験者の存在、迅速な意思決定、攻撃対象の限定性、保守ベンダーとの良好な関係が挙げられている。名古屋港の事例は、ランサムウェア被害に遭わないことも大切だが、いざ被害に遭った場合に、いかに迅速に事業を再開できるかが同様に重要なことを示している。

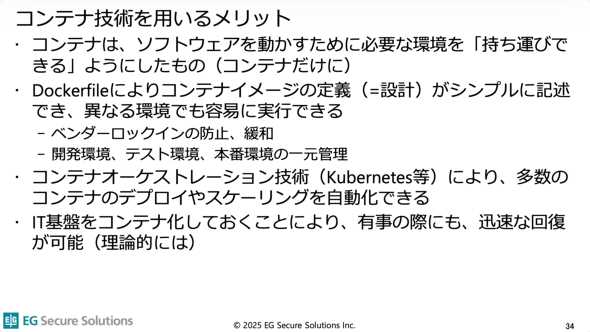

大規模システムの再インストールには通常数日から数週間を要するので、早期にシステムを再構築できるITシステムの重要性が増している。この課題に対し、コンテナ技術が有効な解決策となると徳丸氏は述べる。

コンテナはソフトウェアを動かす環境を持ち運びできるようにするもので、「Dockerfile」によってコンテナイメージの定義がシンプルに記述でき、異なる環境でも容易に実行できるKubernetesなどのコンテナオーケストレーション技術と組み合わせることで、有事の際にも迅速な回復が可能となる。

「インフラストラクチャがコードで記載できるので、このファイルがあれば、どこでも、即座に指定のコンテナを作ることができる上に、GitHubなどでバージョン管理することで、常に最新の本番環境を新しい環境で再現できる」

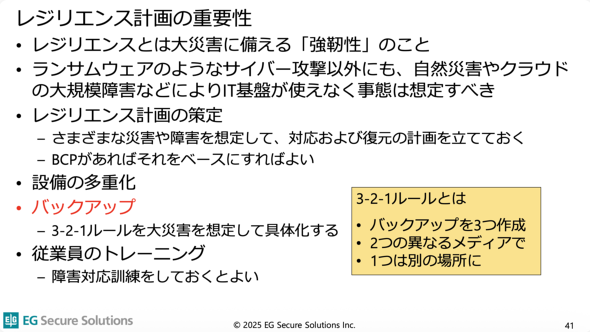

加えて、徳丸氏はITシステムの「レジリエンス」(強靭《きょうじん》性)の重要性を強調する。これはサイバー攻撃だけでなく、自然災害やクラウドの大規模障害にも備える概念だ。レジリエンス確保の基本的な考え方として、クラウドを利用する場合でもデータは利用者が責任を持つべきであり、データさえあればビジネスは再開できるというデータ保全の最重要性を説く。

具体的な対策としては、独自構築のITシステムの早期復旧プログラム策定、設備の多重化、そしてバックアップの重要性を挙げている。バックアップについては、「3-2-1ルールを、大災害を想定して具体化する」ことを提言している。3-2-1ルールとは「バックアップを3つ作成し、2つの異なるメディアで保存し、1つは別の場所に保管する」という原則だ。さらに、従業員のトレーニングや障害対応訓練の実施も不可欠だという。

「侵入前提のセキュリティ対策という言葉の意味合いは変化していく。“侵入”を重層的に捉えて対策する必要があるとともに、現実的には境界が狙われるので、その備えも怠りなくやる必要がある。侵入前提を超えた『被害前提』という考え方で、レジリエンス計画を策定してほしい」

セキュリティの世界においては、数年置きにトレンドが変化し、新たな考え方が登場する(ように見える)。しかしその基礎となる部分は変化することはなく、多くの場合何か新しい考え方を導入したからといって、それまでの考え方を捨てていい訳ではない。ゼロトラストも大きく注目されたが、実は「境界防御」を見直すきっかけにもなることが本講演内容からお分かりいただけたのではないだろうか。新技術は決してこれまでの投資を否定するものではなく、新たな視点を与えるものだと捉えてほしい。徳丸氏が指摘する「侵入前提から被害前提へ」という言葉は、多くの組織にとって力となるものだったのではないだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

サイリーグHD、S&Jと協業で“事前契約型”インシデント対応サービスを開始 徳丸氏が「オンライン証券を巡る事件」のからくりについて講演

サイリーグHD、S&Jと協業で“事前契約型”インシデント対応サービスを開始 徳丸氏が「オンライン証券を巡る事件」のからくりについて講演

サイリーグホールディングスは2025年5月20日、S&J 三輪信雄氏のエグゼクティブ・アドバイザー就任、2025年7月から事前契約型のインシデント対応サービスを提供することを発表した。サイリーグホールディングス エグゼクティブ・フェローの徳丸浩氏は「最新のサイバー脅威と求められる対策」と題して講演した。 「キミの部門で一番重大なセキュリティ脅威は何かね?」から始める“いまさら”アタックサーフェス管理のススメ

「キミの部門で一番重大なセキュリティ脅威は何かね?」から始める“いまさら”アタックサーフェス管理のススメ

2025年3月4日に開催されたITmedia Security Week 2025 冬の「アタックサーフェス」セクションで、イー・ガーディアングループ CISO 兼 EGセキュアソリューションズ 取締役 CTOの徳丸浩氏が『アタックサーフェスが「いまさら」注目されている理由とは』と題して講演した。 「生成AIのサイバー攻撃への悪用」は増加する? 徳丸浩氏が予測する2025年のセキュリティ

「生成AIのサイバー攻撃への悪用」は増加する? 徳丸浩氏が予測する2025年のセキュリティ

EGセキュアソリューションズは、2025年のサイバー脅威予測を発表した。生成AIを悪用した攻撃が増えると予測する一方で、企業側で新しいセキュリティ技術への対応が進むことで、一部の被害は軽減する可能性があるとしている。