ふくおかフィナンシャルグループ「DX&セキュリティ」内製の舞台裏――Netskopeユーザー会レポート:「不審なログは、細かくチェックされている」

Netskope Japanが8回目となるユーザー会を開催。今後の製品改良の方向性について解説する講演もあった。

2025年10月、Netskope Japanは都内で8回目となるユーザー会を開催した。本稿では、ふくおかフィナンシャルグループによる導入事例と製品ロードマップについての講演内容を要約する。

事例:ふくおかフィナンシャルグループの内製開発組織における導入

ふくおかフィナンシャルグループの縄田公平氏は、内製開発組織におけるNetskope製品導入の背景と効果について講演した。

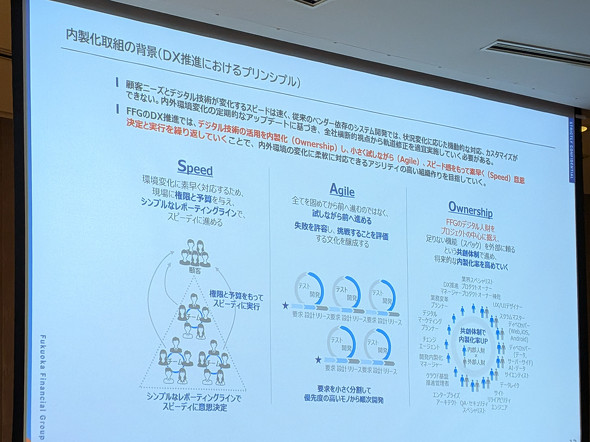

同行ではDX(デジタルトランスフォーメーション)推進で重要視すべき点を「デジタル技術活用を内製化(Ownership)し、小さく試しながら(Agile)、スピード感を持って素早く(Speed)決定と実行を繰り返していくこと」と定義し、内外環境の変化に強いアジリティの高い組織を、内製化によって目指している。

導入前の課題:物理ルーターによる運用の限界とセキュリティ要件

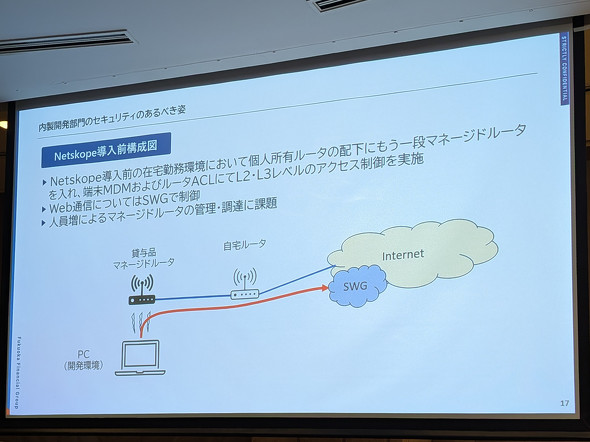

同行の開発組織では、約200人の開発メンバーがMacとWindowsの開発専用PCを利用し、クラウドサービスを前提とした開発環境で業務に従事している。在宅勤務も許容しており、自宅から直接接続できるネットワーク環境が求められていた。

導入前は、セキュリティを確保するために、各開発者の自宅に物理的なマネージドルーターを配布し、その配下に開発PCを接続させる構成を採っていた。このルーターで不要な通信を遮断し、Webアクセスのみを従来型のSWG(セキュアウェブゲートウェイ)で制御していた。

この構成の課題について縄田氏は「物理ルーターを1人1台配布する必要があり、人員が急激に増えると調達に苦労したり、入れ替えにコストがかかったりする問題があった」と指摘する。

従来型のSWGはURLベースでの制御が基本なので、テナントを識別してアクセスを制御するような、きめ細かいセキュリティ対策が困難だった。例えば、自社で契約している「Amazon Web Services」(AWS)の利用は許可しつつ、他社/個人契約テナントへのアクセスは禁止するといった制御が難しく、情報漏えいのリスクを抱えていた。さらに、一部の通信では通信の暗号化解除と検査するSSLインスペクションを無効にせざるを得ないケースがあり、監査上の課題も存在した。

Netskope製品導入の決め手と効果は

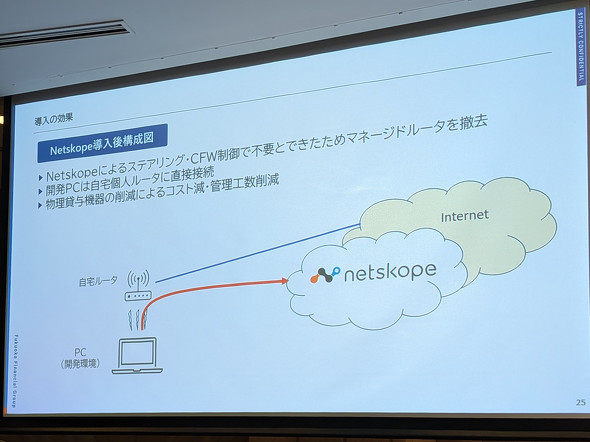

これらの課題を解決するために同行はNetskope製品の導入を決定した。決め手となったのは、CASB(Cloud Access Security Broker)機能によるテナント識別・制御が可能な点、SSLインスペクションを原則有効のまま運用できる点、オプション機能による柔軟なセキュリティ強化が可能だった点にある。

導入後、最大の効果は物理的なマネージドルーターを撤廃できたことだ。「ステアリング制御やクラウドファイアウォール制御により、不要な通信をNetskope製品で遮断できるようになったので、開発PCを自宅のルーターに直接接続してよいという運用に切り替えることができた」と縄田氏は語る。これにより、機器の調達/管理コストが大幅に削減された。

また、Netskopeクライアントの「FailClose」機能を活用することで、万が一Netskopeへのトンネル接続が確立できない場合はPCからの通信を完全に遮断する設定を導入。これにより、自宅ネットワーク経由でのマルウェア感染といったリスクを低減し、安全なリモートワーク環境を実現した。

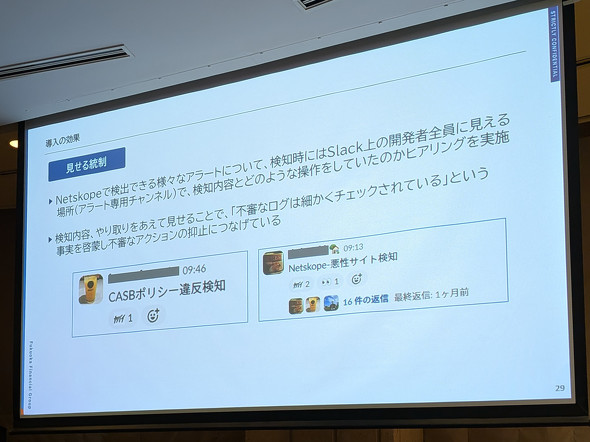

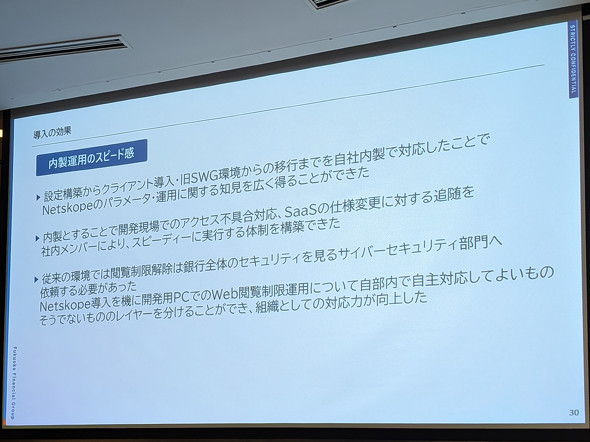

「見せる統制」と内製運用によるスピード感の向上

縄田氏は、Netskope製品のユニークな活用法として「見せる統制」を挙げた。Netskope製品が検知したアラートは、開発者全員が参加するSlackチャンネルに通知される。やりとりをあえて公開することで「不審なログは、細かくチェックされている」と啓蒙しつつ、不正なアクションの抑止につなげているという。

導入から運用までを全て内製で対応したことで、組織内に知見が蓄積された点も大きなメリットだ。新しいSaaS(Software as a Service)を導入する際や、既存サービスの仕様変更で通信に不具合が生じた場合でも、「社内メンバーだけで迅速に対応できるので、解決までの時間が格段に短縮された」と縄田氏。「開発のスピード感を損なわないセキュリティ運用が実現できた」と強調した。

最後に縄田氏は、今後の展望として、CASBが対応する国内SaaSの増加や、管理画面の日本語化、ナレッジベースの充実に期待を寄せた。

“内製”をキーワードとする同行の戦略は理想的であり、自社だけで対応できる部分を増やすことで、DXをセキュアな形で回せることは多くの組織にとって参考になるのではないだろうか。

Netskopeのプロダクトロードマップ

Netskope Japanの小林宏光氏(ソリューションエンジニアマネージャー)は今後の製品改良の方向性について解説した。

特に、今後注力していくトップ10の機能の中から、データセキュリティとAI(人工知能)活用に関連する3機能について詳細に説明した。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「シャドーIT」ならぬ「シャドーAI」が課題に Netskopeが生成AI利用の実態調査の結果を発表

「シャドーIT」ならぬ「シャドーAI」が課題に Netskopeが生成AI利用の実態調査の結果を発表

Netskopeは「クラウドと脅威レポート」の2025年版を発表した。業務の中で、企業での生成AI利用が拡大している一方、未承認で生成AIを業務利用する「シャドーAI」が課題になっているという。 「AI」でベンダー依存脱却へ、セブン&アイに学ぶ企業ネットワークでのAI活用

「AI」でベンダー依存脱却へ、セブン&アイに学ぶ企業ネットワークでのAI活用

セブン&アイグループはグループ企業ごとに独立していたOAネットワークの統合を進めている。その中で大きな問題となっていたWi-Fiネットワークの運用をAIの活用で劇的に改善した。 SIM内蔵PCを3100台 静岡銀行がSASEで統合した新OA基盤、最大の特徴とは

SIM内蔵PCを3100台 静岡銀行がSASEで統合した新OA基盤、最大の特徴とは

静岡銀行はグループ会社ごとに分かれていたOA基盤(OA用ネットワーク)をSASEで統合し、ゼロトラストによるセキュリティの高度化と統合による運用の効率化、業務生産性の向上を目指している。