なぜ「DDoS」攻撃が多発しやすくなったのか、どう対策すればいいのか?:ESETが背景と対策を解説

ESETは、オンラインサービスをまひさせるDDoS攻撃に関するガイドを公開。IoTデバイスを悪用したbotネットの脅威や最新の防御手法を解説している。

多くのサイバー攻撃が隠密に行われるのに対し、DDoS(分散型サービス拒否)攻撃はその逆だ。DDoSとはどのような攻撃で、どう対処すればいいのか。セキュリティベンダーESETが2025年12月に公開したガイドによれば、DDoS攻撃が発生しやすい状況が生まれている。同ガイドを基に、DDoS攻撃の仕組みや脅威が高まる背景、求められる対策を確認しておこう。

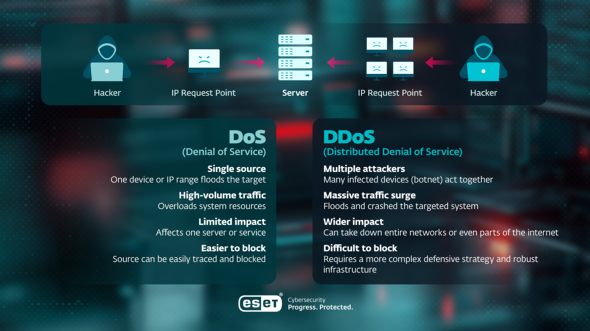

DoS攻撃とDDoS攻撃の違い

まずDoS(サービス拒否)攻撃とは、サーバやネットワーク、アプリケーションに対して通信や処理要求を集中させ、正規のユーザーがサービスを利用できない状態にする攻撃を指す。最も一般的な標的はWebサーバなど、外部からアクセス可能なサービスだ。

DoS攻撃は、処理負荷の高い要求や設計上の特性を悪用する形で行われることもある。例えるなら、20回線しかないコールセンターに、用件の有無にかかわらず電話がかかり続け、他の利用者が話し中になってしまうような状態だ。

DDoS攻撃とは

これに対してDDoS攻撃は、多数のデバイスを攻撃元として利用し、標的に対して通信や処理要求を集中させる。多くの場合、マルウェアによって侵害されたデバイスが「botネット」として組織化され、一斉に攻撃に加担させられる。

単一のネットワークやデバイスからの接続であれば遮断は比較的容易だが、DDoS攻撃のように数百から数千、あるいはそれ以上の多数のデバイスから通信が送られてくる場合、正規のトラフィックと悪意のある通信を区別して遮断することは困難になる。

DoS攻撃やDDoS攻撃は、必ずしもソフトウェアの脆弱(ぜいじゃく)性を直接突くものではない。大量の通信や処理要求、あるいは設計上の特性を悪用することで、ネットワーク帯域幅やCPU、メモリなどのリソースを枯渇させ、正規の利用者がサービスを利用できない状態にする。結果として、従業員や顧客向けサービスの停止を招き、ビジネスに深刻な影響を及ぼす。

DDoS攻撃の脅威が高まる背景

攻撃に使用されるのは、マルウェアに感染したPCだけではない。インターネットに接続されるスマートデバイスが増えるにつれ、DDoS攻撃に悪用されるリスクも拡大している。

IoT(モノのインターネット)デバイスの中には、設計段階でセキュリティ対策が十分に考慮されていないものもある。加えて、処理能力やメモリが限られているため、PC向けのセキュリティソフトウェアを導入できない場合も多い。この結果、初期設定のままインターネットに接続され、攻撃者にとって侵害しやすい対象となりやすい。

ルーターやIPカメラだけでなく、インターネットに接続された照明や家電製品などが、botネットを構成する「bot」としてDDoS攻撃に悪用されるケースも報告されている。

2016年に確認された「Mirai」は、IoTデバイスを悪用したbotネットの代表例だ。ソースコードが公開されたことで亜種が多数生まれ、現在も同様の手法による攻撃が続いている。

攻撃グループはDDoS攻撃をダークWeb上でサービスとして提供し始めている。いわゆる「DDoS as a Service」で、botネットを誰でも利用できるようにした「Booter」が代表例だ。これらは、企業のネットワーク負荷テストを目的とした正当なサービスである「Stresser」を名乗って提供されることも多い。

攻撃の動機と主なターゲット

攻撃の動機は多岐にわたる。解雇された従業員の不満、ハクティビスト(政治的・社会的主張のためにハッキング行為を行う活動家)による主張、嫌がらせ、金銭目的のランサムウェア(身代金要求型マルウェア)攻撃の煙幕、さらには国家間でのインフラ妨害などが挙げられる。

DDoS攻撃に対する組織の防御力や回復力を測定・評価するためのDDoS Resiliency Score(DRS)のデータによると、特に以下の業界のリスクが高いとされている。

- 金融サービス

- エネルギー事業者

- 政府および公共部門

- 通信/インターネットプロバイダー

- ゲーム/ギャンブル

- ソフトウェア/SaaSベンダー

DDoS攻撃の主な3つのタイプ

DDoS攻撃は、OSI(Open Systems Interconnection:開放型システム間相互接続)参照モデルの異なるレイヤーをターゲットにする。主な3つのタイプは以下の通り。

1.レイヤー7(アプリケーション層)攻撃

近年増加しているのが、ユーザーが直接利用するWebサーバなどのアプリケーションを標的にしたレイヤー7攻撃だ。代表的な手法として「HTTP Flood」があり、あたかも多数のユーザーが一斉にブラウザを更新し続けているかのように、正規の通信と見分けがつきにくいHTTP(Hypertext Transfer Protocol)リクエストを大量に送りつける。

同様に、メールサービスを標的とするケースもある。大量のメールを送り付けてインボックスを埋め尽くし、パスワードリセット通知などの重要な警告を利用者に気付かせない“煙幕”として使われることもある。

2.プロトコル攻撃

レイヤー3(ネットワーク層)やレイヤー4(トランスポート層)の弱点を突き、ネットワーク機器を標的にする。「SYN Flood」攻撃はその一例で、TCP(Transmission Control Protocol)接続の「3ウェイ・ハンドシェイク」プロセスを悪用する。攻撃者が応答を返さない接続要求を大量に送信することで、サーバのリソースを枯渇させ、応答不能に陥らせる。

3.ボリューム攻撃

ターゲットのネットワーク帯域幅を飽和させることを目的とする。攻撃者側のリソース消費は少ないが、ターゲット側の応答コストが高いリクエストを大量に送る。DNS(Domain Name System)クエリや、UDP(User Datagram Protocol)を使用した大量のリクエスト送信などがこれに該当する。

DDoS攻撃に対する防御策

攻撃を検知する兆候としては、以下のようなものがある。

- 異常な時間帯や定期的なトラフィックの急増

- 特定のIPレンジからの大量の通信

- 特定のデバイスやリソースへのトラフィック集中

これらの兆候は、高画質動画の視聴など一般的な利用でも発生し得るため、慎重な判断が求められる。

攻撃手法が進化し続ける中で、単一の解決策で全てを防ぐことは困難だ。ESETは、以下のような多層的な防御を推奨している。

- クラウドサービスの活用

- Amazon Web Services(AWS)の「AWS Shield」やMicrosoftの「Azure DDoS Protection」など、クラウドベンダーが提供するサービス

- オンプレミスの機能の強化

- Web Application Firewall(WAF)によるアプリケーション層の保護、レート制限、トラフィックフィルタリング

- インフラ構成の工夫

- 冗長なDNSプロビジョニング、分散データセンター、弾力性のあるネットワークアーキテクチャの採用

- CDNの活用

- コンテンツデリバリーネットワーク(CDN)を活用してトラフィックを分散

- 外部組織との連携

- ISP(インターネットサービスプロバイダー)や法執行機関、国家サイバーセキュリティ統括室などとの協力体制の構築

DDoS攻撃の防御は、攻撃者との“いたちごっこ”の状態が続いている。組織には、単一の対策に頼るのではなく、レジリエンスを高めるアプローチが求められる。

具体的には、受動的な防御にとどまらず、多層防御の構築、プロアクティブな監視、そして攻撃を想定した定期的なインシデント対応計画の策定と訓練が重要だ。DDoS攻撃という脅威が消えることはないため、攻撃者の新しい手法に合わせて防御を進化させ続ける必要がある。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「2025セキュリティ10大ニュース」ランサムウェアなどの被害報道数と拮抗してきた防御側の話題、何があった?

「2025セキュリティ10大ニュース」ランサムウェアなどの被害報道数と拮抗してきた防御側の話題、何があった?

日本ネットワークセキュリティ協会が「JNSA 2025セキュリティ十大ニュース」を発表した。選考委員会は、被害事案と政府などによる新たな取り組みに関するニュース数が拮抗してきた点に着目している。 AIボットやDDoSが増加、HTTP/3とIPv6の普及も――インターネットで起きた主要動向

AIボットやDDoSが増加、HTTP/3とIPv6の普及も――インターネットで起きた主要動向

Cloudflareは同社のインターネット観測プラットフォーム「Cloudflare Radar」がまとめた年次レポート「The 2025 Cloudflare Radar Year in Review」を公開した。 ビールが消えた“アサヒのランサムウェア”だけじゃない――国内外30件のサイバー攻撃を総覧

ビールが消えた“アサヒのランサムウェア”だけじゃない――国内外30件のサイバー攻撃を総覧

2025年、アサヒグループホールディングスへのランサムウェア攻撃など、企業や社会インフラを直撃するサイバー攻撃が相次いだ。国内外で多発したランサムウェアや不正アクセスの事例を振り返りながら、2025年に見えた攻撃トレンドを整理し、2026年の脅威を展望する。