「Linuxクラウドに潜伏」するAI生成マルウェア、“従来の低品質品とは全く別物”:自らを隠蔽してシステム内で進化

Check Point Researchは、最新のLinuxベースのクラウド環境で動作するよう設計された高度なマルウェアフレームワーク「VoidLink」を新たに特定した。

セキュリティベンダーCheck Point Software Technologiesの脅威インテリジェンス部門Check Point Researchは2026年1月、最新の「Linux」ベースのクラウド環境で動作するよう設計された高度なマルウェアフレームワーク「VoidLink」を新たに特定したことを明らかにした。

サイバー脅威の多くが依然として「Windows」システムを標的とする中で、VoidLinkは、クラウドサービスを支えるインフラや、企業、政府、重要サービスの稼働を支える組織の主要システムを標的としており、攻撃者の焦点が変化しつつあるという。組織が重要なワークロードをクラウドへ移行していることがその背景として挙げられる。

またVoidLinkの活動からは、AI(人工知能)の進化に伴い、サイバー脅威の生成方法が変化していることもうかがえるという。AIの支援によって開発された従来のマルウェアは低品質または派生的だったのに対し、VoidLinkは、高度な洗練と迅速な進化を示すAI生成マルウェアの最初期の一例として重要だとCheck Point Researchは指摘している。

自身の活動を隠蔽するクラウド用マルウェア

VoidLinkの出現は開発の初期段階で特定されており、実際に被害者に対する積極的な攻撃に使用されてはいない。だが、こうしたフレームワークが、経験豊富で高度な技術を持つ脅威アクターの手に渡ることで、クラウドインフラ自体がアタックサーフェス(攻撃対象領域)にされる可能性がある。

VoidLinkは包括的なマルウェアエコシステムであり、侵害されたLinuxシステム、特にパブリッククラウドやコンテナ環境上で動作するシステムに対して、長期的かつステルスなアクセスを維持するように設計されている。防御者がインフラのひそかな乗っ取りに気付かないまま事態が深刻化する可能性が高くなっている。

VoidLinkは、最初からクラウド環境を前提として構築されたとみられる。展開後、どのクラウドプロバイダーによる稼働なのかを識別し、仮想環境内かコンテナ環境内のいずれで動作しているかを判断した上で、自身の挙動を調整する。

こうしたクラウド環境の認識能力によって、攻撃者は正規のインフラに静かに溶け込むことが可能になる。防御側にとっては、悪意ある活動の検知がより困難になる。VoidLinkは短期的な妨害ではなく、長期的なアクセス、監視、データ収集を目的として設計されている。

モジュール化、進化を前提にした設計

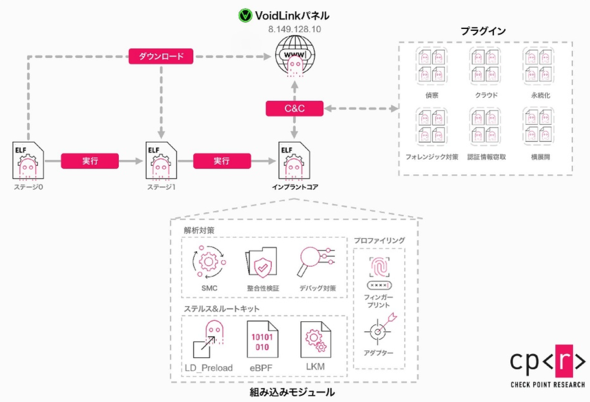

VoidLinkの主要な特徴の一つは、高度にモジュール化されたアーキテクチャに基づいて、カスタマイズ可能な攻撃プラットフォームとして動作することだ。必要に応じてプラグインをロード、交換、削除でき、これによって攻撃者は各標的の環境や攻撃の進行に応じて、フレームワークを最適にカスタマイズできる。Check Point Researchは現在、30種以上のプラグインを特定している。これらは、ステルス偵察や認証情報の収集、横展開、コンテナの悪用、さらには目標達成後のフォレンジック痕跡の消去など、幅広い活動を可能にする。

攻撃者はコアインプラントを変えることなく、新たな機能を追加してフレームワークを迅速に進化させることも可能だ。インプラントとは、攻撃者が標的システムに侵入した後、持続的なアクセスを確保し、遠隔操作やデータの窃取を行うために設置するツールやプログラムを指す。標的型攻撃やAPT(Advanced Persistent Threat)攻撃でよく使われる。

ステルス設計で標的の防御環境に適応

VoidLinkは、隠密性を強く重視している。実行環境のセキュリティ態勢を評価し、導入されている監視ツールやエンドポイント保護技術、システムの安全対策などを特定して、その評価結果に基づいて攻撃の強度を調整する。

防御が堅牢(けんろう)な環境ではステルス性を優先して活動のスピードを落とし、監視が限定的な環境ではより自由に動作する。これは従来のLinux向けマルウェアにはない機能だ。

VoidLinkには、攻撃者自身を保護するための複数の運用セキュリティ(OPSEC)機能も組み込まれている。例えば、主要コンポーネントをメモリ内で隠蔽(いんぺい)するランタイムコード保護や、改ざんや分析が検出された場合にマルウェアを完全に除去する自動自己破壊メカニズムなどだ。

AIを利用して高度な脅威を迅速に開発

VoidLinkは中国関連の脅威アクターによって開発、維持されている可能性が示唆されているが、その正確な所属関係は依然として不明瞭だ。このフレームワークは、複数のプログラミング言語や最新の開発手法、Linuxの内部構造に関する深い知識を組み合わせた、高度な技術的専門性を示している。

だが、VoidLinkのOPSECの不備から、その内部資料の相当部分が明るみに出て、Check Point Researchはそれらを用いてVoidLinkの詳細分析を行った。この資料には、指示文書、作業計画、ソースコード、プロジェクトコンポーネント、テスト成果物などが含まれ、中国語が使われていた。

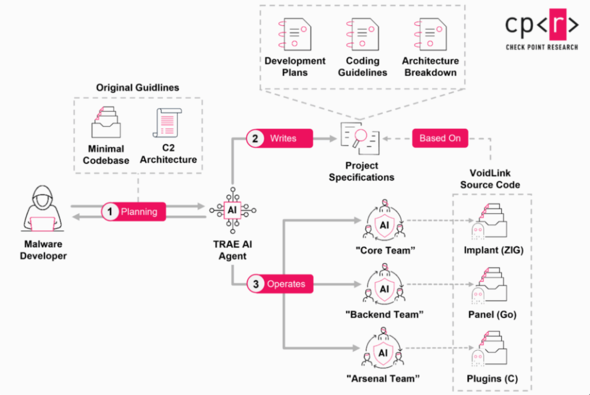

詳細分析の結果、一見大規模な組織や商業的なサイバー作戦に関連するとみられるVoidLinkが、おそらく1人の脅威アクターによって作成されたとみられることが分かった。AIは、コード作成だけでなく、プロジェクト全体の計画、構造化、実行にわたって利用されたもようだ。脅威アクターは、開発サイクルの以下の各段階をAIに依存した。

- 詳細な開発計画とタイムラインの作成

- 仕様と成果物の定義

- マルウェアのテスト、反復、拡張に関するガイド

上の図のように、脅威アクターは中国のByteDanceのAIコーディングIDE(統合開発環境)「TRAE」と、そのAIコーディングエージェント「SOLO」を使用した。VoidLinkプロジェクトは仕様駆動開発(Spec-Driven Development)のアプローチで進められ、仕様の実装はスプリントの手法を用いて行われた。

プログラミング言語は、AIエージェントのコアチームが「Zig」でインプラントを、バックエンドチームが「Go」でパネルを、アーセナル(武器庫)チームが「C」でプラグインをそれぞれ作成した。

プロジェクトの計画、タイムライン作成、仕様と成果物の定義、コード作成、テスト、反復、拡張の各段階は、従来、複数のチームによる数カ月間の作業を必要としていたが、VoidLinkプロジェクトでは数日へと圧縮された。このマルウェアが1週間未満で機能段階に達したことが、露見した資料によって裏付けられている。

これにより、重要な転換点が浮き彫りになった。AIが複雑なサイバー兵器の開発の障壁を劇的に低減させ、もはや大規模なチームやリソース、長期間にわたる開発サイクルを必要とせずに、熟練した個人が高度な脅威を生み出し得るということだ。

仮想のリスクが現実の脅威に

サイバーセキュリティ専門家は長年、AIがサイバー犯罪を加速させる可能性について警告してきた。VoidLinkは、そのリスクが既に現実のものとなったことを示している。AIは、開発の加速、高度化、迅速な反復と規模拡大を可能にする。高度な技術を持つ攻撃者がAIを活用することで、既存の脅威が強化されるだけでなく、複雑性の高い攻撃がより実現しやすく、一般的なものになる。それにより、マルウェア開発のエコシステム自体に変革が生じる。

防御側が取るべき対策

セキュリティチームは、クラウドでホストされているLinuxシステムを高価値ターゲットとして扱う必要がある。具体的には、クラウドワークロードの可視性向上、アプリケーション環境の監視、従来のエンドポイントを超えた脅威検知の拡張が求められる。まだ登場して間もないものの、VoidLinkの設計は、高度な脅威の今後の方向性を明確に示している。

Check Point Researchは、防御側では、AIによる攻撃者の手法の進化に後れを取らないように、以下の対策が必要になると指摘している。

- より強固で防止優先のセキュリティ戦略

- リアルタイムの脅威インテリジェンス

- より高速な検知および対応能力

- 機械の速度に合わせて適応できるセキュリティツール

AIの悪用によって進化する脅威の速度に対応するためには、攻撃が開始された後に対応するのではなく、積極的な防御と継続的な可視性の維持が重要であり、そのための第一歩は、攻撃者がどのようにAIを利用しているかを理解することだと、Check Point Researchは述べている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ネットワークによる境界からID・データ重視へ 2026年、クラウドセキュリティの課題と対策

ネットワークによる境界からID・データ重視へ 2026年、クラウドセキュリティの課題と対策

Datadogは2025年のクラウドセキュリティに関する総括を公開した。クラウドID、AIによる新たなセキュリティリスク、サプライチェーンを狙い検知を回避する攻撃者の巧妙な手口を分析している。 AIを悪用する「バイブハッキング」でランサムウェア攻撃はどう変わる?

AIを悪用する「バイブハッキング」でランサムウェア攻撃はどう変わる?

Akamaiは、2026年のAPAC地域のセキュリティとクラウドに関する予測を発表した。AI攻撃の自律化により、サイバー攻撃の所要時間が数時間に短縮されると警鐘を鳴らしている。 AIがサイバー攻撃の実行役になった2025年 攻防の実情をGoogleセキュリティCTOに聞いた

AIがサイバー攻撃の実行役になった2025年 攻防の実情をGoogleセキュリティCTOに聞いた

AnthropicとGoogleは2025年、自社のLLMがサイバー攻撃の当事者になる事例について公開した。高度化する攻撃側のAI利用にどう対抗していけるのだろうか。Geminiのセキュリティ対策も担うGoogleセキュリティ部門のCTOに聞いた。