不正行為を未然に防ぐログの分析と活用

第1回では、データベースセキュリティにおいて、内部からの脅威対策を優先すべきであることを述べました。内部統制の観点からも、企業内のデータベースに対して「いつ、誰が、どのような操作を行ったか」を確実に把握しておくことが「内部の脅威対策」となります。データベースにもログ収集機能があり、システム運用部門ではこれらログを収集していると思われます。しかし重要な点は、そのログを的確に取得した上で、リアルタイムに分析し、活用することです。

データベースセキュリティの実効性を高めるログ管理

データベースの運用において、多くの企業ユーザーはさまざまな設定を行うとともに、ルールに基づいた運用を行っていると思います。例えば、データベースサーバにアクセスできる端末を物理的に固定したり、Webサーバ/APサーバ/データベースサーバにログインするためのアカウント管理、どの職務の社員がどの情報にアクセスできるのかなど、多くの運用ルールがあるでしょう。

ところが、論理的に定めたデータベースの運用ルールに対して、エンドユーザーや管理者を含めたすべての人たちが、そのルールに従ったオペレーションを実行しているかどうかを判断できる仕組みを構築している会社は、実はそれほど多くないというのが実情です。内部からの不正アクセスや情報漏えいを防ぐためには、そうした「ルールが守られているか」をチェックする仕組みを確立することが重要になります。

その仕組みの構築、運用においては、以下の点を考慮する必要があります。

- データベースへのあらゆるアクセス経路の把握と監視

- スーパーユーザーなど、高い権限を保持するユーザーの監視

- PCI DSS(Payment Card Industry Data Security Standard)など各種法令への適合

- 監査ログの信頼性の向上

- ユーザーのけん制作用の実施

- 取得したログの価値向上

これら考慮すべき点から、データベースのログの取得、活用がデータベースセキュリティにおいていかに重要かが分かるでしょう。例えば、データベースにアクセスする際は、物理的なIPアドレスで制御されたネットワーク経路で、クライアント端末にログインするアカウント、データベースアクセスツールのアカウント、そしてデータベースサーバにアクセスするアカウントという組み合わせで実行します。アクセスログを監視し、正しい組み合わせかを確認することにより、正規のアクセスと不正なアクセスを判断することが可能になります。また、データベースの管理コンソールから直接アクセスできるスーパーユーザーを管理、監視するためにも、ログは重要な要素になります。

データベースの監査ログを取得している企業は多いでしょうが、単にため込むだけでなく、不正や情報漏えいの危険性をログから判断し、ログを“活用”することが最も大切な作業といえます。

データベース監査機能における大きな課題

ほとんどのデータベース製品は監査ログの取得機能を備えています。ところが、この監査ログを取得したとしても、運用管理の上ではさまざまな課題があります。

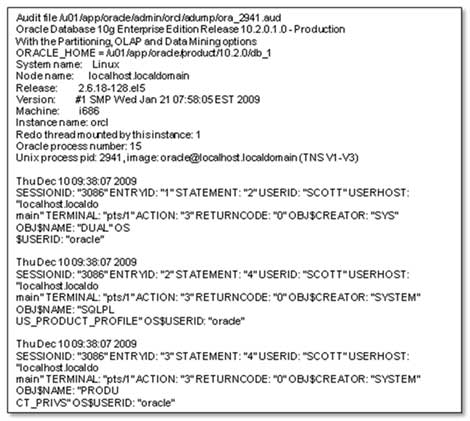

第一に、データベースの監査機能で取得できるログは、非常に活用しにくいことが挙げられます。図1のサンプルを見て分かるように、処理内容がコード(数値)で表現されているため、技術的な知識がないと見てもすぐに内容を正確に理解することは難しく、膨大な量の監査レコードから確認したいレコードを見つけ出すことは困難です。また、そのままのフォーマットでは分析やレポート作成も難しいでしょう。知識のある専門スタッフを準備できればそれも可能ですが、コストがかかるという課題があります。

●図1 ログの内容は把握、活用が難しい(Oracleの監査レコードのサンプル)

第二に、専門スタッフによりログ管理を行うにしても、複数のデータベースをまとめて管理する必要があります。さらにマルチベンダ環境で運用していれば、一元管理が難しく、同じレベルの分析やレポート作成も困難な状況に陥るでしょう。

第三に、必要以上に大量のログを取得することの弊害もあります。データベース製品のログ取得機能は、取得できる項目を増やすほど、データベースサーバのCPU使用率を増大させ、パフォーマンスの低下を招きます。ユーザビリティは低下し、ECサイトであれば確実に顧客離れが生じるでしょう。

こうしたデータベース監査ログの課題があるために、データベースセキュリティ上、重要であると認識されながらも、ログを取得したまま“垂れ流し”になっている現状があります。そこで注目されるのが、専用のログ収集、監査機能を持つデータベースセキュリティツールです。それらの利用により、上記の課題を解決するとともに、高いセキュリティレベルを実現でき、低コストでの運用とパフォーマンスの維持をバランスよく実現することが可能になります。

| 1/3 |

| Index | |

| 不正行為を未然に防ぐログの分析と活用 | |

| Page 1 データベースセキュリティの実効性を高めるログ管理 データベース監査機能における大きな課題 |

|

| Page 2 ログ収集の方式 Audit型 メモリ参照型 パケットキャプチャ型 |

|

| Page 3 ログの分析と活用でセキュリティを維持する 情報漏えい事件から学ぶべきこと |

|

| ここがポイント! DBセキュリティの実装 |

- Oracleライセンス「SE2」検証 CPUスレッド数制限はどんな仕組みで制御されるのか (2017/7/26)

データベース管理システムの運用でトラブルが発生したらどうするか。DBサポートスペシャリストが現場目線の解決Tipsをお届けします。今回は、Oracle SE2の「CPUスレッド数制限」がどんな仕組みで行われるのかを検証します - ドメイン参加後、SQL Serverが起動しなくなった (2017/7/24)

本連載では、「SQL Server」で発生するトラブルを「どんな方法で」「どのように」解決していくか、正しい対処のためのノウハウを紹介します。今回は、「ドメイン参加後にSQL Serverが起動しなくなった場合の対処方法」を解説します - さらに高度なSQL実行計画の取得」のために理解しておくべきこと (2017/7/21)

日本オラクルのデータベーススペシャリストが「DBAがすぐ実践できる即効テクニック」を紹介する本連載。今回は「より高度なSQL実行計画を取得するために、理解しておいてほしいこと」を解説します - データベースセキュリティが「各種ガイドライン」に記載され始めている事実 (2017/7/20)

本連載では、「データベースセキュリティに必要な対策」を学び、DBMSでの「具体的な実装方法」や「Tips」などを紹介していきます。今回は、「各種ガイドラインが示すコンプライアンス要件に、データベースのセキュリティはどのように記載されているのか」を解説します

|

|