第2回 今そこにある“機器”、最新技術を追う

乙部幸一朗

パロアルトネットワークス合同会社

技術本部長

2011/6/29

| プライベートのみならず、仕事においても、FacebookやTwitterといったソーシャルネットワーキングサービスを使うのが当たり前になってきたが、それに伴い、新たなリスクが生まれている。この連載では、新しいアプリケーションとうまく付き合いながら、脅威に対策する方法を探る。(編集部) |

典型的なセキュリティ機器は新たな脅威にどう対応?

典型的なセキュリティ機器は新たな脅威にどう対応?

前回「企業を取り巻く新しいアプリケーションと脅威」では、SNSに代表される新しいアプリケーションが、企業を取り巻く脅威になりつつあることを紹介した。

今回はこれらに対応するためのセキュリティ製品として、ファイアウォールとIPS(不正侵入防御)にスポットを当てたい。ソーシャルアプリ時代の脅威へどのように対応できるのかという点を中心に、これら2つの製品を比較して見ていこう。

「火を防ぐ壁」という名を冠するファイアウォール

「火を防ぐ壁」という名を冠するファイアウォール

ファイアウォールは代表的なネットワークセキュリティ製品の1つである。その歴史は古く、起源には諸説ある。1983年に公開され米国で話題となったハッカー映画『ウォー・ゲーム』(原題:War Games)の中ですでに、ファイアウォールという言葉が使われており、当時からコンセプトとしては存在していたと考えられている。

1980年代後半から、コンピュータネットワークをいくつかのLANに分けるためにルータが利用され始めていたが、このころ生まれた「AT&T Gateway」や「DEC Gatekeeper」が起源となって、後に世界初の商用ファイアウォールといわれる「SEAL」が生まれ、現在のファイアウォールの元となったといわれている。

ファイアウォールの定義としては「2つまたはそれ以上のネットワークの間にあって、全てのトラフィックが必ず通過する1つのポイント」であり、また「トラフィックを制御(必要に応じて認証)し、ログできる」とされている。つまり通信の制御と監査(ログ)がファイアウォールという製品の大きな特徴であり、目的でもあるわけだ。

| 【関連記事】 5分で絶対に分かるファイアウォール http://www.atmarkit.co.jp/fsecurity/special/17fivemin/fivemin00.html |

1990年代以降、今日まで数多くのファイアウォール製品が生まれているが、これらは大きく、以下の4種類に分けることができる。

■パケットフィルタ型

パケットのヘッダ部分に含まれる送信元/宛先IPアドレスやポート番号などの情報によって、送られてきたパケットを許可するべきか、それとも拒否するべきかを判断する。

このタイプのファイアウォールの特徴は、クライアント/サーバといったセッションの方向には関係なく、流れてくるパケットが設定されたアドレスやポート番号などの条件に合致すれば許可/拒否という処理を行う点である。

パケットごとに処理が独立しており、処理内容も単純なため、ほとんどの製品ではASICなどのハードウェア処理可能なカスタムチップを使って製造されている。このタイプのファイアウォールは、一般的には安価でかつ高速処理できるのが特徴で、ほとんどのルータやL3スイッチ上で標準実装されているACL(アクセスリスト)機能がこれに当たる(図1)。

|

| 図1 パケットフィルタ型ファイアウォールの動作 |

■アプリケーションゲートウェイ型

プロキシ(代理)サーバとして動作して、全ての通信を一度終端・仲介して処理することが特徴だ。クライアントから見るとサーバとしてセッションを張り、サーバから見るとクライアントとしてセッションを張りながら、連続して流れてくるパケットを精査して、制御を行う。パケット単位でなく、セッション単位での検査を行うことができ、またパケットのヘッダ部分の情報だけでなく、ペイロード部分に含まれる情報も検査することができる。

セッションを直接通過させるのではなく、一度終端して仲介することで、プロトコルレベルでの不正通信の検査ができるというのが売りである。ただし、セッションの仲介処理を行うために、パフォーマンスとキャパシティに問題が出やすいというデメリットがある(図2)。

|

| 図2 アプリケーションゲートウェイ型ファイアウォールの動作 |

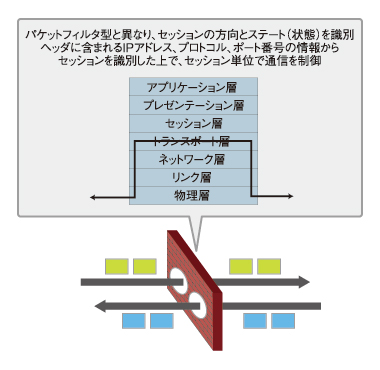

■ステートフルパケットインスペクション型

基本的にパケットのヘッダを見て処理を行うという点はパケットフィルタ型と同じだが、セッションの方向とステート(状態)の情報を保持することで、高速処理と高度なセキュリティ処理の両立を可能にしている。

具体的には、送信元/宛先アドレス・送信元/宛先ポート番号・プロトコルといった5つの情報が合致する通信は同一セッションとして扱い、各セッションは状態情報とともに内部のテーブル上に保持される。このため、これに合致しない不正なパケットを遮断することができる。現在ほとんどのファイアウォール製品で標準的に採用されている(図3)。

|

| 図3 ステートフルパケットインスペクション型ファイアウォールの動作 |

■アプリケーションインスペクション型

基本的にはステートフルパケットインスペクション型をベースとしているが、さらに、アプリケーションの情報までもセッション情報の一部として保持し、これらを利用して通信の制御ならびに高度なセキュリティ処理を実現している。

ステートフルパケットインスペクション型がパケットのヘッダに含まれる情報だけを元にセッションを分類していたのに対し、ペイロード部分に含まれる情報からアプリケーションを識別して、そのアプリケーション情報をセッション情報の一部として保持していることが特徴である。製品内で使われているシグネチャ検知や振る舞い検知の技術はIPSと共通する部分が多く、市場では「次世代ファイアウォール」という名前で呼ばれている(図4)。

|

| 図4 アプリケーションインスペクション型ファイアウォールの動作 |

1/2 |

| Index | |

| 今そこにある“機器”、最新技術を追う | |

| Page1 典型的なセキュリティ機器は新たな脅威にどう対応? 「火を防ぐ壁」という名を冠するファイアウォール |

|

| Page2 新しいアプリと脅威に対するファイアウォールの有効性 文字通り“攻撃を防ぐ”IPS 今日のアプリと脅威に対するIPSの有効性 ファイアウォール vs IPS、本命は? |

|

| ソーシャルアプリ時代のセキュリティ 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|