第2回 Windows XP SP2の導入でセキュリティを向上

他力本願堂本舗

杉谷智宏

2004/10/23

Windows XP SP2のファイアウォール機能 |

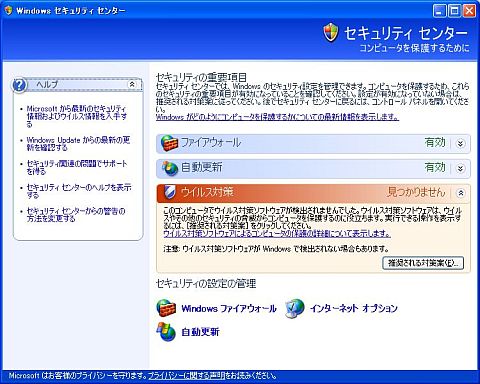

SP2でのファイアウォール機能はどのようになったのだろうか。SP1ではデフォルトで無効となっていたファイアウォールだが、SP2ではデフォルトで有効になっている。これは、SP2を導入し再起動後に表示されるセキュリティセンターで分かる。セキュリティセンターとはSP2で新しく導入されたセキュリティ対策の統合コンソールだ。

|

| 図4 セキュリティセンター |

まず、SP2での設定画面を見てみよう。SP1の設定画面と比べてより細かく設定できるようになっていることが一目で分かる。

|

| 図5 SP2のファイアウォール設定画面 |

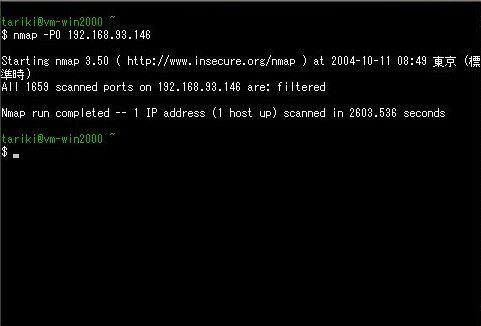

デフォルトで有効となったファイアウォールはどのように動作しているのだろうか。まずは先ほどと同じように、Nmapによるスキャンを行ってみることにしよう。SP1でファイアウォールを有効にしたときと同じオプションを適用する。結果は図6のとおりである。

|

| 図6 XP SP2でファイアウォール設定ありのNmap |

十分な防御がなされている、と考えてもいい結果だ。同時に、SP2ではSP1のときに不完全だった部分も改善されている。これまでSP1では、外部からの接続についてはファイアウォールを適用することでブロックを行うことができた。しかし、能動的に設定を変更することができないため、一部の環境ではFTPが使えないといった問題があった。

未知なる通信をブロック |

SP2ではファイアウォールの機能が向上し、(ファイアウォールにとって)未知のプログラムが外部と通信したとき、警告を表示するようになった。これにより新たにプログラムが通信する必要が発生したとき、ユーザーはどのプログラムが通信しようとしているのかを判断材料にして、その可否を決定することができる。サードパーティ製のファイアウォール製品を利用している方には心当たりがあるだろう。何らかのプログラムがネットワーク接続を行おうとした場合に、「この接続を有効にしますか?」といったダイアログが表示される、というものだ。

実際に試してみよう。Windowsにはコマンドラインで使えるFTPクライアントが標準でインストールされている。FTPの接続先にはマイクロソフト社の公開FTPサーバ(*2)を選択した。コマンドプロンプトから「ftp ftp.microsoft.com」と入力し、ユーザー名に「anonymous」、パスワードにメールアドレスを入力する。続いてディレクトリ一覧を取得したところで、ファイアウォールがFTPが外部と通信することを許可するかどうか尋ねるダイアログが表示された。

|

| 図7 接続のブロック |

(*2) |

これはFTPコマンドがftp.microsoft.comからディレクトリ一覧を受け取ろうとしたことが理由となって、外部からの接続を検出すると同時に遮断したものだ。ダイアログが表示されるタイミングは、若干のズレがあるもののFTPのPORTコマンドを送信した直後だった。タイミングから推測すると、FTPコマンドがデータを受け取るために端末のポートを開いたところだろう。

Internet ExplorerでWebサイトを見る場合には、データを受け取るためにポートを開いて待ち受ける必要はないが、FTPの場合には、パッシブモードを使わなければクライアント側でポートを開いてデータを待ち受けることになるため、外部からの通信を受け取るかどうか決めなくてはならない。

このダイアログで接続を許可した場合、ファイアウォールの詳細設定画面で追加されていた「例外」タブで表示される一覧にプログラムが追加される。

この動作により、一般的なバックドアを検出することができる。多くのバックドアはポートを開いて通信を待ち受けるため、その待ち受けを検出してSP2のファイアウォールが警告を出してくれるだろう。これが見覚えのないプログラムであれば、通信をブロックすることで被害を抑えることができる。

残念ながら、FTPでテストした際にはブロックしたタイミングから推測して、ログインのための接続はブロックできなかった。つまり、自分から能動的に接続を行うリバースコネクト型のバックドアには対応しきれない可能性を示している。過信することは避けた方がよいだろう。

SP1のファイアウォール機能ではポート番号しか判断材料がなかった。そのため、「HTTPを許可する」という設定によりPort 80での通信を許可していると、ここを通るすべての通信が許可されてしまった。だが、SP2ではどのプログラムが通信しようとしているのかを把握したうえでその可否を決定できる。ファイアウォールの機能がより高度に進化したといえる。

なお、SP1のファイアウォールではOSの起動中などには保護されなかったが、SP2ではこのようなささいなタイミングのズレまで修正されている。SP2環境でデフォルトの状態では、ネットワークに接続する瞬間、すでに保護されていると考えられる。

|

2/3

|

| Index | |

| Windows XP SP2の導入でセキュリティを向上 | |

| Page1 Windows XP SP2の登場 Windows XP SP1環境でのセキュリティ対策 Windows XP SP1のファイアウォール機能 |

|

| Page2 Windows XP SP2のファイアウォール機能 未知なる通信をブロック |

|

| Page3 ウイルス対策ソフトとの連携 Windows Updateの自動更新機能 セキュリティセンターからアクセスできる保護機能 導入すべきか、見送るべきか |

|

| 関連記事 | |

| クライアントセキュリティチャンネル | |

| 管理者のためのウイルス対策の基礎 | |

| Windows XP SP2のセキュリティ機能 (Windows Server Insider) | |

| ノートPCからの情報漏えいを防ぐ便利グッズ (System Insider) |

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|