第1回 「アイデンティティ管理」の周辺事情を整理しよう

日本電信電話株式会社

NTT情報流通プラットフォーム研究所

伊藤 宏樹

2009/11/5

主要なシングルサインオン方式

主要なシングルサインオン方式

さて、ここからしばらくの間、ID管理技術の中でも特に、Webサービス間でユーザーの認証結果を共有する「シングルサインオン」について議論を深めていきたいと思います。これから「相互運用」の事例を説明する、3つの仕様群について簡単におさらいしておきます。

| OpenID | 個々のユーザーが持つURI、XRIをグローバルにユーザーを特定する値(ユーザーID)として利用する、オープンな認証方式。 |

| SAMLおよび Liberty Alliance ID-WSF | ●SAML

事前に信頼関係を築いたサービス間で、ID情報をセキュアに配布する、認証トークンの記述方式およびその配布方式。 ●Liberty Alliance ID-WSF 事前に信頼関係を築いたサービス間でID情報を相互利用に必要な、サービス探索方式およびID情報の流通方式。 |

| Information Card | ユーザーのID情報を「カード」として可視化し、ユーザー端末上のカードセレクタと連携して動作することでユーザーによるID管理を簡素化する方式、およびサービス間でID情報をセキュアに配布する方式。

|

| 表3 主要ID管理技術 |

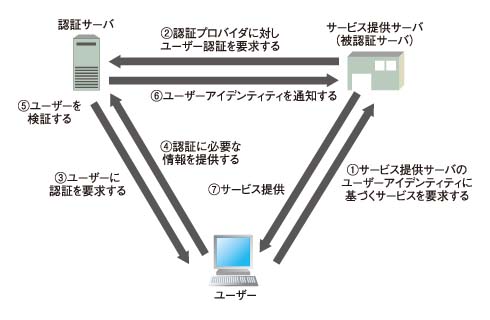

これらの技術標準は細かい部分で多少の差はありますが、基本的には「認証を依頼するサービス」と「認証を実施するサービス」との間で、ユーザーのアイデンティティを通知する方式(図2)であることに変わりはありません。

|

| 図2 シングルサインオンの基本的な手順 |

ID管理「技術標準」の普及

ID管理「技術標準」の普及

皆さんご存じの通り、コンシューマ向けのシングルサインオン方式としてOpenIDが一般的になりつつあります。また、エンタープライズ向けには Google AppsやSalesforce.comなど、SAMLが浸透してきています。また、Information Card のマイクロソフトによるWindows向け実装であるWindows CardSpaceはこれまで“Geneva”のコードネームで開発が進められてきましたが、2009年7月13日に正式名称が公開され、今後の動向が注目されています。

これら、ID管理に関する技術標準の普及以前にはブラウザベースの認証APIが乱立していた時期もありましたが、現在はOpenID、SAMLのいずれかの方式に収束する方向で推移しています。特に、グローバルな動きではFacebookがOpenIDを採用したことで、「独自認証API vs. ID連携技術標準」の構図に終止符が打たれた感はあります。

ところで、ID管理の導入に際して各ウェブサイトはOpenIDか、SAMLかの選択を迫られているわけではありません。例えば、ライブドアはOpenID の認証サーバ(OpenID Provider)機能を提供している一方で、livedoor MailをホストするGoogle AppsとのシングルサインオンにはSAMLを使っているため、SAMLの認証サーバ(SAML Identity Provider)機能も提供しています。このように、複数のシングルサインオン方式に対応したウェブサイトも少なくありません。今後、ほかのウェブサイトのユーザー・アイデンティティを活用したサービスの高度化するに従い、さまざまなID管理技術に対応したアプリケーションが必要となることが想定されます。

2/3 |

| Index | |

| 「アイデンティティ管理」の周辺事情を整理しよう | |

| Page1 ID管理って何だったっけ? “identity”と“identifier”の違いから知るID管理 ID管理の3要素 |

|

| Page2 主要なシングルサインオン方式 ID管理「技術標準」の普及 |

|

| Page3 仕様の一本化か、相互運用か |

|

| アイデンティティ管理の新しい教科書 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|