Interop Tokyo 2008レポート

地道に“セキュア”を積み重ねることの重要性

宮田 健

@IT編集部

2008/6/24

6月11日から13日にかけて開催された「Interop Tokyo 2008」の展示はネットワーク技術が中心であったが、“つながるもの”にはセキュリティの考え方が欠かせない。会場内に設置された「Security@Interop」での展示を中心に、セキュリティに関連したものをレポートしよう。(編集部)

安全を積み重ねることの意義とは

安全を積み重ねることの意義とは

セキュリティは鎖に例えられる。強固な鎖を用意することも重要であるが、どれだけ強度の強いものであっても、その鎖に「弱い部分」が1カ所でもあればたちどころに切れてしまう。トラステッドコンピューティンググループ(TCG)は、多様化するデバイスを使用する際に、どのようにセキュリティを確保していくかという課題に対応するために2003年に設立されたグループだ。

TCGの取り組みで最も身近に感じるのは、PCに組み込まれた耐タンパ性を持つチップ「TPM」(Trusted Platform Module)だろう。すでに多数のベンダよりTPMを搭載したPCが販売されているが、その存在に気が付いていないPC利用者も多いのではないだろうか。TPMは電子鍵や証明書、パスワードなどをセキュアに格納するためのコンポーネントで、TCGブースでもこのTPMを活用したソリューションが多く展示されていた。

●仮想マシンの「完全性」を検証する

インテルが提唱する「インテル・トラステッド・エグゼキューション・テクノロジー」(インテルTXT)は、アプリケーション実行環境における信頼性を保護するメカニズムをハードウェアで実現するものだ。脅威の“見えない化”が進んでいるいま、目の前のPCが安全である保証をするためには、アンチウイルスソフトなどによるチェックだけでは不十分となる可能性がある。すでにルートキットによる改ざんが行われ、チェックソフト自体が改ざんされている可能性を否定できないからだ。

TCGには、連鎖的に信頼を担保する「トラストチェーン」という考え方がある。PCのアプリケーションをセキュアに利用するには、まずPCの起動時から「BIOSが改ざんされていないこと」「ファームウェアが正しいこと」「実行ファイル、ライブラリが改ざんされていないこと」など、段階的、連鎖的にソフトウェアコンポーネントがセキュアであることが証明できないといけない。裏を返すと、それぞれの小さな部分でセキュアであるということを確立できれば、それ以降も安全が続くということである。

このとき、実行ファイルやBIOSの完全性を証明するために、それぞれのハッシュを格納するのがTPMだ。PCの起動時、TPMを利用しハッシュが一致しなければハードウェアもしくはソフトウェア上で改ざんが行われていると認識し、起動がストップする。

そしてエンタープライズ環境で今後利用が拡大する、ユーザーPCでの仮想化環境利用では、いままでよりもセキュリティに気を使う必要がある。起動された仮想マシンが、実は攻撃者により改ざんされたものとなっている可能性も考えられる。さらに仮想マシンのハイパーバイザ自体が改ざんされていた場合、その上にある仮想マシンすべてが脅威にさらされてしまう。

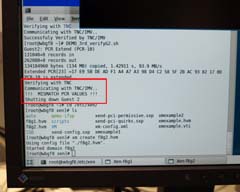

インテルが行ったデモによると、物理マシンと同じように仮想マシンにおいてもこのトラストチェーンをTPMを用いて実現していた。仮想マシンのイメージを配布する前にあらかじめハッシュ値をTPMに書き込むことで、XenハイパーバイザおよびゲストOSの起動時にTPMと通信を行い、ハッシュ値が異なるもの(改ざんが行われたもの)の場合は即座に仮想マシンを強制終了することができる。

|

| Xenを利用したデモ。右側のコンソールではセキュアでないイメージを起動したときに、TPMが保持したハッシュと異なることを検知し、即座にシャットダウンしている(クリックで拡大します) |

| 【参考】 Trusted Computing Group https://www.trustedcomputinggroup.org/ Japan Regional Forum (JRF) https://www.trustedcomputinggroup.org/about/japan/ インテル トラステッド・エグゼキューション・テクノロジー(TXT) http://www.intel.co.jp/jp/technology/security/ |

きめ細やかなActive Directory管理、NetIQの運用支援製品

きめ細やかなActive Directory管理、NetIQの運用支援製品

「AppManager」などのアプリケーション管理製品で知られるNetIQは、Active Directory環境の運用を支援する「Directory and Resource Administrator」(DRA)と「Group Policy Administrator」(GPA)を紹介した。

DRAは、ユーザーの作成やパスワードのリセット、ポリシーの割り当てといったActive Directoryの運用作業を、よりきめ細かな権限管理の下で実現するツールだ。GPAはそれをグループ単位で行えるようにしている。「各ユーザーに『スクリーンセーバーはこう設定して』『パスワードはこのくらいの長さで設定して』と依頼して回るのではなく、グループポリシーに落とし込んで管理することができる」(同社)

マイクロソフト自身も管理ツールを提供しているが、DRAおよびGPAでは、300以上の権限に分け、内部統制のニーズに沿ったきめ細かな職務分掌を実現できる。また、与えられた権限に対する監査機能も充実しており、どういった変更管理が行われたかの追跡が可能だ。さらに、いったん行った変更を、必要に応じてロールバックすることもできる。

NetIQではさらに、パッチの適用の有無やユーザー権限の状態をチェックできる「NetIQ Secure Config Manager」、Active Directoryに対する変更管理を実現する「NetIQ Change Guardian」も参考展示した。これらを組み合わせることにより、「正しい変更のみが実行される環境を整え、万一おかしな変更が加わったとしてもそれを検知できるようになる」(同社)としている。

|

| Directory and Resource Administratorの管理画面 |

| 【参考】 Directory and Resource Administrator(NetIQ) http://www.netiq.co.jp/products/dra/dra_index.htm |

1/2 |

| Index | |

| 地道に“セキュア”を積み重ねることの重要性 | |

| Page1 安全を積み重ねることの意義とは きめ細やかなActive Directory管理、NetIQの運用支援製品 |

|

| Page2 パッチリリースから適用までの“空白の時間”を守れ ルータに直結して脆弱性を検査、セキュリティ・アナライザとは 可視化の意味は「気付きの一助のために」 |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|