Interop Tokyo 2008レポート

地道に“セキュア”を積み重ねることの重要性

宮田 健

@IT編集部

2008/6/24

パッチリリースから適用までの“空白の時間”を守れ

パッチリリースから適用までの“空白の時間”を守れ

システムが安定稼働してしまうと、パッチを適用することは避けたい技術者も多いだろう。しかし、OSやデータベースシステムではセキュリティ向上に特化したパッチが発行され、最近ではこのパッチをリバースエンジニアリングすることで的確に攻撃コードを作るというニュースも登場している。特にセキュリティパッチは一刻も早い適用が必要だ。

| 【関連記事】 MSパッチの逆用で攻撃コードを作成、1日で作れる新手法も (ITmedia エンタープライズ) http://www.itmedia.co.jp/enterprise/articles/0804/21/news010.html |

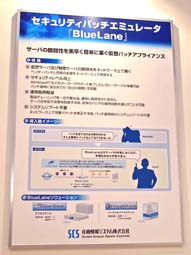

しかし、現実的にはテストを行う必要があるため、パッチのリリースからテスト完了までの間は非常に危険な状態にさらされてしまう。住商情報システムが販売する「BlueLane」ソリューションはその危険な状態を、サーバに手を加えずに回避する製品だ。

BlueLaneソリューションはネットワークのエッジ部分に配置することにより、一種のアプリケーションファイアウォールのような動作を行う。インターネット側からOS、データベース、Web/メールサーバなどを対象とした攻撃パケットを検知すると、内部に届くパケットを無害化するだけではなく、攻撃元を含む外部へはあたかもセキュリティパッチが適用されているかのように振る舞う。BlueLaneはセキュリティパッチがリリースされてから最大でも48時間程度でインラインパッチと呼ばれる独自のパターンファイルを作成、配信する。実際のパッチ適用までの空白の時間を守るための製品だ。

BlueLaneはアプライアンス製品としてだけではなく、VMwareに対応した「Virtual Shield」としても販売されている。

|

| BlueLaneが対応するアプリケーションは多岐にわたる(クリックすると拡大します) |

| 【参考】 BlueLane(住商情報システム) http://www.scs.co.jp/bluelane/ |

ルータに直結して脆弱性を検査、セキュリティ・アナライザとは

ルータに直結して脆弱性を検査、セキュリティ・アナライザとは

ネットワーク機器の脆弱性をチェックするものとしてはソフトウェアによる脆弱性スキャナが真っ先に思い浮かぶ。しかし、ネットワーク機器メーカーが製造過程で使うような脆弱性チェックツールとはどのようなものなのだろうか。

ノックスが販売するMu Dynamicsの「Mu-4000」はネットワーク機器に直結し、電源を含めて脆弱性を調査する専用のアプライアンス製品だ。製品の前面には電源のコネクタとネットワークのコネクタが用意されており、機器単体をスタンドアロンで直結し、脆弱性調査のために実際にDDoS攻撃や攻撃パターンを送信する。攻撃により機器の応答がなくなってしまった場合、電源を強制的にシャットダウンし、再起動させることもできるため、テストのプロセスを自動化できるのが特徴だ。

用意されたテストパターンは最終的にレポートとして出力される。ネットワーク機器ベンダをはじめ、ISPでのテストツールとしての利用、またシステムインテグレータによる機器選定用に導入されているとのこと。

|

| Mu Dynamicsのセキュリティアナライザ製品。前面にある電源コネクタとイーサネットケーブルを対象の製品に接続しテストを行う。 |

| 【参考】 IPプロトコル・セキュリティアナライザ Mu-4000(ノックス) http://www.nox.co.jp/products/security/mu4000/index.shtml |

可視化の意味は「気付きの一助のために」

可視化の意味は「気付きの一助のために」

Interopでの見どころの1つは、各ベンダの最新の機器を集めて会場内のインフラを提供する「ShowNet」だ。

| 【関連記事】 こんにちは仮想化、さよならIPv4(@IT Master of IP Networkフォーラム) http://www.atmarkit.co.jp/fnetwork/tokusyuu/41interop08/01.html |

そしてもちろん、このShowNetも攻撃対象の1つとなっている。情報通信研究機構(NICT)はShowNetへ届く通信パケットをコピーし、その解析結果を「見える化」するデモを行っていた。

ShowNetへ届くパケットをNICTのインシデント分析センター「nicter」(Network Incident analysis Center for Tactical Emergency Response)にて解析し、攻撃パケットがどこから、何を目的として届いているのかをいくつかのビューで表現している。

|

| 世界各地から日本を目指し攻撃パケットが届く姿を「見える化」している。 |

まずは攻撃パケットを世界地図にマッピングしたもの。起点と終点が図示されるだけではなく、高さによって攻撃の数、色により攻撃の種類を表している。

さらに攻撃パケットをキューブにて表現したものでは、矢印が立方体の面から面へと飛び交っている。これは横軸がポート番号、縦軸がIPアドレスを表現しており、特定の位置からShowNetの「UDPポート1434番」へ大量の矢印が飛んでいるのが確認できた。これは2003年に爆発的な感染を見せたSQL Slammerワームによる攻撃であることが分かる。

|

| 上の面が攻撃元、下の面がShowNet側。赤い矢印がUDPであり、ポート1434への通信であることからSQL Slammerがいまだに活動していることがわかる。 |

これらはもちろん分析センターによる分析ありきのテクノロジーではあるが、このように視覚的に表現する手法が必要な背景としては経営トップへのセキュリティに対する警鐘という意味合いと、インシデントを分析するセキュリティアナリストに対する「気付き」を狙っているとのことだ。

| 【参考】 情報通信セキュリティ研究センター インシデント対策グループ http://www2.nict.go.jp/y/y211/index.html |

|

2/2 |

| Index | |

| 地道に“セキュア”を積み重ねることの重要性 | |

| Page1 安全を積み重ねることの意義とは きめ細やかなActive Directory管理、NetIQの運用支援製品 |

|

| Page2 パッチリリースから適用までの“空白の時間”を守れ ルータに直結して脆弱性を検査、セキュリティ・アナライザとは 可視化の意味は「気付きの一助のために」 |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|