@IT情報マネジメント主催セミナー特別講演レポート

聞け! 日々“3億件”のログと戦う男の声を

宮田 健

@IT編集部

2009/3/25

2009年2月24日、@IT情報マネジメント編集部主催のセミナー「内部統制だけじゃない、セキュリティを強化するログ活用セミナー」が開催された。特別講演では「あなたは何のためにログを集めますか? 〜3億のログとの戦いの日々〜」と題し、セキュリティの観点からログをどう扱うべきかが語られた。

講師はSecurity&Trustフォーラムでコラム「川口洋のセキュリティ・プライベート・アイズ」を連載する、ラックの川口洋氏が担当。伝道師という意味を持つ「エバンジェリスト」の肩書きを持つ川口氏が、ログというキーワードで注視している部分はなにか。その模様をレポートしよう。

1年間で570億件のログ、その内訳は

1年間で570億件のログ、その内訳は

|

株式会社ラック JSOCチーフエバンジェリスト 兼 セキュリティアナリスト CISSP 川口 洋氏 |

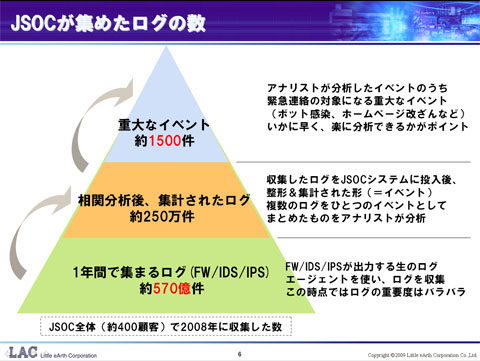

川口氏が所属するラックの“JSOC”(Japan Security Operation Center:ジェイソック)では、ファイアウオールやIDS、IPSなどのログが年間570億件収集されるという。これはルータやファイアウォール、IDS/IPSなど各機器で動作するエージェントから送られる生の形のログであり、重要度による分別はなされていない状態だ。そこから相関分析を行い、複数のログを「イベント」としてアナリストが判断、分析を行い、最終的にボット感染や改ざんなどのインシデントとして分類する。最終的に緊急連絡の対象となるものは約1500件程度だという。

川口氏はまずJSOCが持つシステムのインフラ面から話を始めた。これだけの規模のログを扱うシステムでは、やはりその情報をため込む入れ物、ストレージに気をつかうという。ハードディスクは数百本単位で壊れるものという認識で、簡単に入れ替えができるよう設計されている。そして重要なのはルータやIPS/IDSといった障害が発生しうるポイントが落ちてしまったときに、ログ送受信のコネクションがロストしてしまう可能性があり、場合によっては再送が行われない場合があるなど、ログの完全性の担保についてはLACでも悩んでいるという。

|

| 図1 JSOCが収集するログの内訳 |

ログ収集システムの1つの目的は、対象となるシステムに脆弱性があるか、そしてその脆弱性が攻撃されているかを確認することだ。どのセキュリティ対策にもいえるが、すべての脆弱性が等しく攻撃されるわけではない。脆弱性があり、かつ攻撃可能なものが真っ先に対処すべきものである。川口氏は「穴があれば必ずドロボウが来るというわけではない。重要度の低いところにお金をかけ、攻撃される可能性の低い脆弱性まで対策しても意味がないので、発生頻度もあわせて考えることが重要」と述べた。

| 【関連記事】 川口洋のセキュリティ・プライベート・アイズ(13) 世間の認識と脅威レベルのギャップ――XSSは本当に危ないか? http://www.atmarkit.co.jp/fsecurity/column/kawaguchi/013.html |

誰が見ても悪いモノはすぐ分かる――ではなにを見る?

誰が見ても悪いモノはすぐ分かる――ではなにを見る?

では、攻撃が可能な脆弱性はどのようなものがあるのだろうか。川口氏はJSOCで観測された事例をいくつか紹介した。

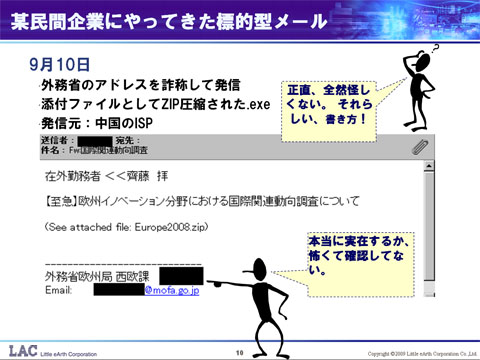

まず、ある民間企業へ届いた、標的型メールの事例を見てみよう。メールは外務省のアドレスを詐称し、ZIP圧縮された実行ファイルが添付されていた。

|

| 図2 標的型攻撃を行うメールの例 |

このように一見しただけでは怪しくない内容だ。ウイルス対策ソフトにも検知されず、スパムフィルタも通過しているが、その実行ファイルは難読化が施されているものの、特定のサーバと通信しDLLを不正に登録するなど、まさにボットとして活動するようなものであった。また別の事例では、偽のアンチウイルスソフトをインストールさせることで、PCの管理者権限を奪取する動作を行うものも見つかっている。

このようなマルウェアに対しては、以下の5つのステップで対処するのが一般的だ。

- 予防

- 感染

- 発見

- 確認

- 対処

このうちログが活躍するのは、3の「発見」だ。発見のためにはログを監視し、不審な動きを検知する必要がある。さらに細かく見ると、「誰が発見」し、「何で発見」するのかという点を考える必要がある。

誰が発見するかという点は、自社内で行うのではなく、外部の企業にアウトソースも可能だろう。川口氏はこの点について「例えば『誰が見ても悪いと分かる』であれば発見部分をアウトソースするのも可能だ。しかし組織のルールなど『いつもとちょっと違うこと』というのはそのシステムの持ち主しか分からない」と述べる。

何で見つけるのかという点では、ウイルス対策ソフトやファイアウォール、IPS/IDSなどの製品が挙げられた。ウイルス対策ソフトは「流れるファイルを見る」ことが得意で、IPS/IDSは「流れる通信を見る」のが得意だ。ログとして特に注目したいのはファイアウォールで、川口氏は特に「社内から社外のログは必ず残し、確認すべし」という。

|

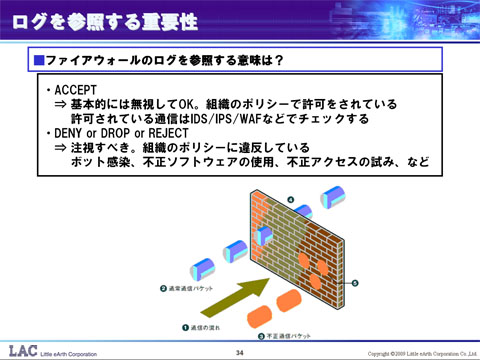

| 図3 ファイアウォールでせき止められた通信に注目せよ |

ファイアウォールにおいて、社外から社内への通信はポートスキャンなどのほぼ無害なものであり、ログを残していてもほとんど意味がない。しかし、社内から社外への通信でのログは、「企業のポリシーで許可されていない通信をしようとした」痕跡となる。川口氏はファイアウォールのログを江戸時代における関所の役割を表した「入り鉄砲に出女」の出女に例え、外に出る通信ログを特に注視すべきと述べた。

| 【関連記事】 川口洋のセキュリティ・プライベート・アイズ(4) ポートスキャン、私はこう考える http://www.atmarkit.co.jp/fsecurity/column/kawaguchi/004.html |

ウイルス対策については、検知できなかったときには「あきらめるという選択肢もある」という。それに加え川口氏は、企業の情報システム部に、別のセキュリティベンダが提供する製品を1本だけで用意し、万が一のときにダブルチェックできることが有効だと述べた。

1/2 |

| Index | |

| 聞け! 日々“3億件”のログと戦う男の声を | |

| Page1 1年間で570億件のログ、その内訳は 誰が見ても悪いモノはすぐ分かる――ではなにを見る? |

|

| Page2 公開システムで注意すべきはやはり「SQLインジェクション」 システムを守るためにどのログを見るべきか |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|