Network Forensicコンテストで真実に至る道筋

「DEFCON18」でハッカーが繰り広げた知的遊戯

三井物産セキュアディレクション株式会社

ビジネスデベロップメント部 主席研究員

草場 英仁

2010/11/22

技術以外のテーマも盛り上がったセキュリティコンテスト

技術以外のテーマも盛り上がったセキュリティコンテスト

DEFCON 18でも例年同様、さまざまなコンテストが開催されました。筆者の印象ですが、今年はこれまでと比べてチーム戦のコンテストが大幅に増えたように思います。

また新しいコンテストとして、直接技術とは関係ないコンテストが目に付きました。「Social Engineering Contest」「DEFCON Short Story contest」などがそうです。エンジニア以外でも楽しめるコンテストが増えて、より多様なセキュリティ関係者が集まるイベントになってきています。キーワードはただ1つ「セキュリティ!」(本当か!?)

もっとも、今年は目新しくて話題の中心になる技術ネタがあまり多くなかったから、ほかの部分が目立っていたのかもしれません。そういえば毎年恒例のCTFも、例年よりは若干盛り上がりに欠けた気がします。ホテルの倒産の件といい、こんなところにも不景気の影が及んでいるのかもしれませんね。

パケット解析で真実に迫る「Network Forensic」

パケット解析で真実に迫る「Network Forensic」

さて、そろそろ私にとってのメインイベントだった「Network Forensic(ネットワークフォレンジック)」コンテストの話題に移りましょう。

フォレンジック(=法廷で用いる)という言葉にはあまりなじみがないかもしれません。簡単に説明すると、法的証拠のためにネットワーク上の全パケットを取得・保全・解析するということです。このコンテストはこれまでも毎年開催されており、今年で通算7回目となるようです。

コンテストの参加者は、受付の際に自分の名前と電話番号をカードに記載し、代わりに問題の入っているCD-ROMを受け取ります。そしてその回答方法は、カードに登録した電話番号から回答用の電話番号に電話するという、めっぽう変わったコンテストです。ちなみに今回の賞品は、一番早く問題を解いたチームにiPad Wi-Fi版が贈られるというものでした。

このコンテストの開催元はLake Missoula Groupという会社です。ITセキュリティ教育の分野で有名なSANSで、「Network Forensics (SANS 558)」というトレーニングを行っています。

|

| Network Forensic会場。若干怪しい雰囲気? |

では、次のセクションからコンテストの実際の問題内容を見ていきましょう。

犯人たちのランデブー先を突き止めろ

犯人たちのランデブー先を突き止めろ

Network Forensicコンテスト参加者に与えられた課題は、「犯人たちのランデブー先を突き止める」という至極シンプルなものです。

今回のコンテストには取得・保全というフェイズは入らず、「解析」のみのコンテストでした。なので取得・保全は別の機会に話すとして、今回は割愛します。

Network Forensicという題目に沿う形で、問題として与えられたCD-ROMには、パケットのキャプチャファイルが1つ入っています。このデータを手がかりに課題を解くというわけです。なお、CD-ROMの中にはほかにもいくつかデータが入っていました。過去の問題と回答です。これはこれまでの問題傾向をつかんで参考にしろということでしょうね。

以下に問題文を引用します。

For all those attending DEFCON 2010, we’ll be hosting a puzzle contest starting Friday afternoon in the contest area. It’s a race against time; the first person to complete the puzzle wins a brand-new iPad. We’ll be posting the packet capture here after the contest for those of you who like the intellectual challenge. Contest description below… See you there! Ann Dercover is on the run, and you’re hot on her trail as she travels around the globe hacking companies, stealing intellectual property, launching 0-day attacks and setting up sneaky backdoors. *You are the forensic investigator.* You’ve got a packet capture of Ann’s network traffic. Can you analyze Ann’s malicious traffic and solve the crime by Sunday? Ann Dercoverは現在逃亡中で、あなたは彼女の手掛かりを追跡している。彼女は世界中を異動しながら知的財産を盗み出し、バックドアを仕掛けてはゼロデイ攻撃を行ってきた。あなたはフォレンジック捜査官となり、Annのネットワークのパケットキャプチャを手に入れた。日曜日までにこれを分析し、Annの犯罪行為を解き明かすことができるだろうか?) |

■解決編1:Wiresharkで下準備

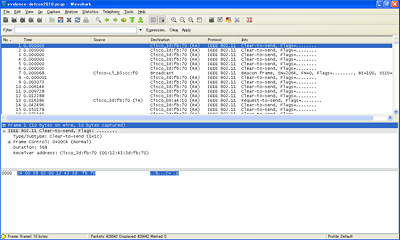

それでは、実際に問題を解いていってみましょう。まず、オープンソースのプロトコルアナライザ「Wireshark」を起動して、パケットファイルを開いてみます。Wiresharkの使い方はココを参考にしてください。

| 【関連記事】 Wiresharkでトラブルハック 連載インデックス http://www.atmarkit.co.jp/fnetwork/rensai/wireshark/index.html |

|

| 問題のキャプチャをwiresharkで開いたところ |

解析結果から無線の通信が行われていることが分かります。無線LANのアクセスポイントを識別するSSIDは、すぐに「w00t」だと分かります。でも、そのままではパケットの中身は見られません。どうやら暗号化が施されているようです。

ここでもオープンソースの便利なソフトウェアを使っていきます。暗号化された無線通信の復号ということで、WEPキーなどの解析を行ってくれるプログラム「Aircrack-ng」を立ち上げます。

さっそくAircrack-ngにくだんのパケットファイルを流し込んでみます。元データには無線通信以外のパケットも入っていますが、Aircrack-ngは優秀で、簡単に無線の該当パケットのみを取り込み、解析を行うことができます。さてさて……暗号の方式は“やはり”WEPでした。

|

| Aircrack-ngで解読を終え、WEPキーを把握した |

WEPキーが分かれば、Wireshark上でも復号することができます。そのために以下のような設定を行います。使用しているプロトコルはIEEE802.11なので、そこに設定を入れていきます。

メニューバー Edit >> Preferences |

|

| 割り出されたWEPキーを基に、改めてWireshark上でキャプチャを復号する |

問題なく復号されたところで、やっと問題を解く準備ができました。

2/3 |

| Index | |

| 「DEFCON18」でハッカーが繰り広げた知的遊戯 | |

| Page1 今年も無事開催、「DEFCON 18」 そもそもDEFCONとは…… まずはバッジ争奪戦から |

|

| Page2 技術以外のテーマも盛り上がったセキュリティコンテスト パケット解析で真実に迫る「Network Forensic」 犯人たちのランデブー先を突き止めろ |

|

| Page3 ぜひ日本からも参加し切磋琢磨を |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|