Network Forensicコンテストで真実に至る道筋

「DEFCON18」でハッカーが繰り広げた知的遊戯

三井物産セキュアディレクション株式会社

ビジネスデベロップメント部 主席研究員

草場 英仁

2010/11/22

■解決編2:全体を見て当たりを付ける

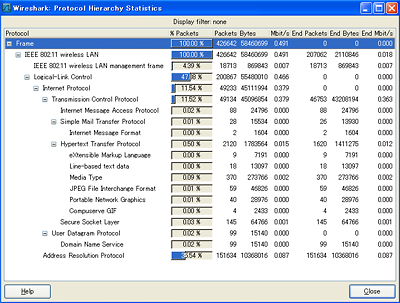

復号されたパケットの量はうんざりするほど多く、1つずつパケットを見ていくのではあっという間に日が暮れてしまいます。こういうときはまず最初に統計情報を見て、ざっと全体を俯瞰(ふかん)し、当たりを付けて解析していくのがコツです。木を見て森を見ず、岡目八目。

メニューバー Statics >> protocol hierarchy |

|

| 統計の画面キャプチャ |

Wiresharkには、Apply as filterという便利な機能があります。統計で見ることのできたデータを右クリックすると、選択したデータをフィルタリングするフィルタルールを自動的に生成してくれ、以後はフィルタされた状態となります。

今回のコンテストのテーマはネットワークフォレンジックです。しかも、犯人たちはランデブー先を何らかの手段で伝え合っているはずです。つまり、まずはメールから解析を行うのがスマートだと考えました。メールはIMAPとSMTPを使用している模様ですね。

■解決編3:怪しいメールを発見

さて、メールの中身を見てみましょう。統計で見たメールの数は0.02%、0.01%といずれも少ないので、1つ1つ見ていくことにします。ざっと流し読みをしていくと、ランデブー先について話している内容がありました。しかも、該当のメールは読んだ後削除されています。これは臭いですね。

|

| 読んだ後、メールが削除されている。これは怪しい |

わざわざ削除しているということは、逆に、そのメールデータが重要だということを物語っています。単なる撹乱作戦かもしれませんが、これはきちんとメールを読む必要がありそうです。今度は推理小説の探偵になったつもりで、ランデブー先のメールを読んでみます。

犯人はパケットがキャプチャされていることを分かっています。ですから、さすがにランデブー先を直接やり取りするようなことは行っていません。では、どんな方法で行ったのでしょう。

|

|

| Subjectが「ランデブー」となっているメールの内容 |

最後に「attachement for a clue」という文章が記載されています。ランデブー先のヒントが添付されているということです。早速見てみましょう。

■解決編4:デコード大作戦

添付ファイルは通常エンコードされています。エンコード方式を突き止めてからデコードし、添付ファイルを見ることができれば追跡は大いに進展することでしょう。以下は添付ファイルの情報です。

| Encapsulated multipart part: (image/gif) Content-Disposition: inline;\r\n\tfilename=IMG_0002.GIF\r\n Content-Type: image/gif;\r\n\tname=IMG_0002.GIF\r\n Content-Transfer-Encoding: base64\r\n\r\n |

では1つずつ見ていきましょう。

「Encapsulated multipart part: (image/gif)」から、添付ファイルはgifファイルであるということが分かります。同様に、「Content-Disposition: inline;\r\n\tfilename=IMG_0002.GIF\r\n」や「Content-Type: image/gif;\r\n\tname=IMG_0002.GIF\r\n」から、ファイル名は「IMG_0002.GIF」だと分かりました。

最後に「Content-Transfer-Encoding: base64\r\n\r\n」から、エンコード方式はbase64だということが判明しました。Content-Transfer-Encoding:にはbase64のほかにもいくつか種類があります。代表的なものは、7bit、8bit、binary、quoted-printableなどです。7bitは画像のない、テキスト文のみのメールによく使用されます。

早速エンコードされた部分をコピーして、base64でデコードしましょう。今回はbase64コマンドを使用します。

| $ base64 -d image_0002.gif_encode |

|

| ファイルから出てきた画面 |

デコードに成功したファイルを開くと、右のような画像が出てきました。

画像を見ると、縦に5つ積まれたセルの中に何か書かれています。この画像がヒントということで、きっとこのキーワードを検索すれば何かが出てくるでしょう。早速、Find Packetで該当のものを探してみます。

……と、記事で書けるのはここまでですね。実際の問題を見てみたい方は、編集部までご一報ください。

ぜひ日本からも参加し切磋琢磨を

ぜひ日本からも参加し切磋琢磨を

実際にコンテストの問題を解説していくことで、少しはDEFCONの現場の空気を共有できたでしょうか。こうして解説を聞くと、「なぁんだ、世界レベルっていってもこんなものか」と思った方もいますよね(きっと……)。そんなあなた! 来年のDEFCON19でぜひお会いしましょう(笑)。

今回私は残念ながら1位は取れませんでしたが、無事回答を行い、クリアしました。でも本コンテスト、いやDEFCON18全体で見ても、コンテストに参加した日本人はおそらく私1人だと思います。あ、CTFにはヘルプメンバーとして友人が参加していたんですけど、結果は最下位と散々だったようです。ベンダコンテストでは私1人かな? 会場内では数人日本の方を見かけましたが、コンテストに関わった日本人が合計2人っていうのもちょっと寂しいです……。

| 追記:会場でお見かけしなかったので存じ上げませんでしたが、日本からオンラインで参加して入賞した方がいらっしゃったようです。 |

私自身は、コンテストに参加することで自分の技術力を公開の場で見せることができ、また世界レベルでどのくらいの位置にいるのか把握することもできました。それ以上にセキュリティというキーワードでつながっている同士を見つけて、人脈を形成できたことが大きかったと思います。私自身、さらなる成長につなげることができたと思います。

◆

最後に、日本ではまだ参加者の少ないDEFCONですが、来年はもっと多くの方が日本から参加し、コンテストも盛り上がることを期待しています。

| Profile |

| 草場 英仁(くさば ひでかず) 三井物産セキュアディレクション株式会社 ビジネスデベロップメント部 主席研究員 大手システム会社からベンチャー企業、ペネトレーション会社を経て現職へ。ルータ開発やファイアウォール開発、apacheや*BSDなどのOSS開発を経験し、低レイヤから高レイヤまで深いレベルでのハッキング技術を有する。 Exploit作成や手動でのペネトレーションテストなど、ツールではない本物の技術にこだわり、官公庁や企業へのハッキング教育、ペネトレーションテストに従事。その他、大学で非常勤講師、研究員などを勤めるかたわら、セキュリティ関連を中心に執筆多数。アカデミックな一面を持つ希少なエンジニア。最近はフォレンジックや携帯関連(端末・ガジェット・アプリなど)のハックにいそしむ。なお、同姓同名(読みは違う)の、どこにでもいる普通の変態な方とよく間違われるが http://twitter.com/E_I_J_I_R_O は私ではありません。 |

3/3 |

| Index | |

| 「DEFCON18」でハッカーが繰り広げた知的遊戯 | |

| Page1 今年も無事開催、「DEFCON 18」 そもそもDEFCONとは…… まずはバッジ争奪戦から |

|

| Page2 技術以外のテーマも盛り上がったセキュリティコンテスト パケット解析で真実に迫る「Network Forensic」 犯人たちのランデブー先を突き止めろ |

|

| Page3 ぜひ日本からも参加し切磋琢磨を |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|