Webフィルタやマルウェア検査も統合した

進化を遂げたForefront TMGの全容(後編)

エディフィストラーニング株式会社

高橋桂子

2011/3/30

「Microsoft Forefront Threat Management Gateway」(Forefront TMG)は、クライアントPCやサーバを保護する役割を担う企業向けセキュリティ製品です。ネットワーク検査システムやWebアクセス保護機能といった新機能を中心に、その使い方を紹介します(編集部)

前回の記事で、Microsoft Forefront Threat Management Gateway 2010(以下、Forefront TMG)について、Forefront製品ファミリとの関係、ネットワーク検査システム(NIS)を中心に紹介しました。

2回目の記事では、Webアクセス保護機能である「URLフィルター」、「マルウェア検査」、「HTTPS検査」の各機能について紹介します。

不要なサイト、危険なサイトへのアクセスを遮断するURLフィルター

不要なサイト、危険なサイトへのアクセスを遮断するURLフィルター

URLフィルターは、社内の利用者がインターネットのWebサイトに接続する際、業務に不要なサイトや、フィッシングサイトなどの危険なサイトへの接続かどうかをForefront TMGが判断し、このようなサイトへの接続を遮断することで業務効率を上げたり、社内のクライアントPCを保護する機能です。

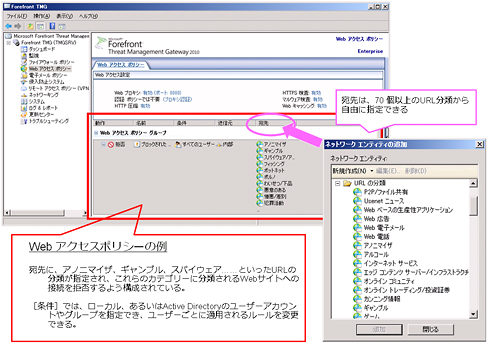

管理者は、Forefront TMGで事前に拒否、あるいは許可するURLのカテゴリを指定した「Webアクセスポリシー」を定義します。Webアクセスポリシーとはファイアウォールルールの1種であり、社内ネットワークからのHTTP、HTTPS接続を許可、あるいは拒否する際に作成します(図1)。

| 図1 Forefront TMGの「Webアクセスポリシー」(クリックすると拡大します) |

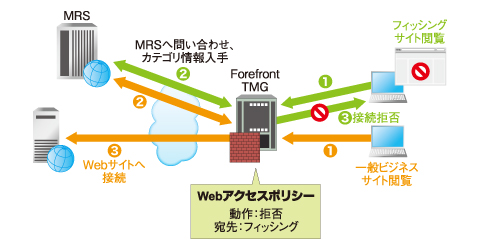

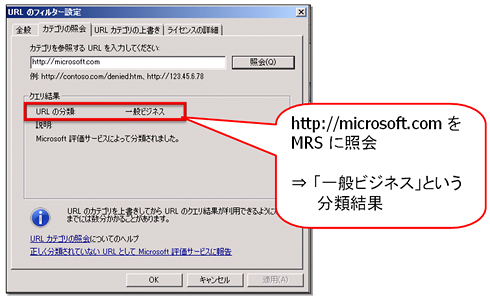

例えば、フィッシングカテゴリの接続を拒否するWebアクセスルールを作成すると、クライアントPCがインターネットのWebサイトに接続する際、Forefront TMGは、ユーザーが入力したURLをインターネットのマイクロソフトサイト内のMRS(Microsoft評価サービス)へ問い合わせ、そのURLが属するカテゴリの情報を入手し、Webアクセスポリシーと比較します。

その結果、URLのカテゴリが「フィッシング」であれば接続はブロックされ、クライアントPCには、エラーメッセージが表示されます。カテゴリがフィッシング以外、例えば「一般ビジネス」であれば、接続は許可され、利用者はインターネットサイトに接続できます(図2)。

このようなWebアクセスポリシーや上書きルールは、ローカル単位のほか、Active Directoryのユーザー/グループ情報を利用して制御できます。

|

| 図2 URLフィルターの動作 |

URLフィルターのポイントは、Forefront TMGにはURLの分類の項目しかなく、実際に分類ごとのURL情報のデータベースを持つのはMRSであるという点です。MRSはマイクロソフトデータセンター内に設置され、何千万ものURLとそれぞれのカテゴリ情報を保持しています。特定のURLがどのカテゴリに分類されるかは、Forefront TMGの[URLカテゴリの照会]メニューから確認できます(図3)。

|

| 図3 [URLカテゴリの照会]メニューから確認 |

また、Microsoft 評価サービスサイトに接続し、URLのカテゴリを確認することもできます。このサイトでは、URLのカテゴリの確認のほか、サイトのカテゴリが不適切であると思われる場合に、適切なサイトを提案することもできます。

Forefront TMGでは、一度MRSに問い合わせをしたURL情報はローカルキャッシュに既定で5日間保持し、キャッシュを利用した効率的な解決ができるようになっています。

URLフィルターの動作をカスタマイズする方法はいくつかあります。ここでは、

- URLカテゴリの上書きを構成する

- ユーザーによる上書きを許可する

の2つを紹介します。

■URLカテゴリの上書きを構成する

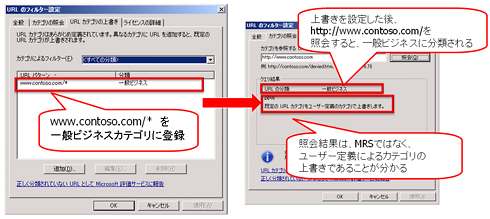

管理者は、URLカテゴリの上書きを構成することで、既定のURLのカテゴリを上書きできます。例えば、業務に必要なサイトが、MRSによって不要なサイトのカテゴリに分類されていて接続ができないといった場合、このサイトを別のURLの分類として認識させることができます(図4)。

| 図4 ユーザー定義によるカテゴリの上書き(クリックすると拡大します) |

■ユーザーによる上書きを許可する

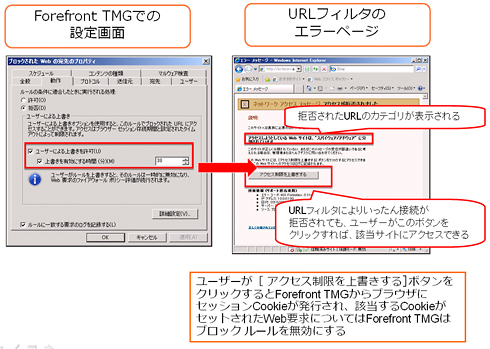

この機能は、Forefront TMG SP1の新機能の1つで、管理者が作成したWebアクセスポリシーにより、アクセスが拒否されてしまうサイトへの接続をユーザー自身が上書し、アクセスできるというものです。

URLフィルターを使用し、不要なサイトへの接続を拒否する場合、実際に、ユーザーごとにニーズが異なるWebサイトアクセスをすべて網羅したルールを構成することは困難です。例えば、ショッピングサイトへの接続を業務に不要として拒否するようにWebアクセスポリシーを作成しても、購買担当の人間ならばショッピングサイトへのアクセスが必要かもしれません。同様にスパイウェア/アドウェアへの接続を拒否しても、IT部門のセキュリティ担当者が情報収集のため、これらのサイトへの接続が必要になるかもしれません。

このような場合にユーザーによる上書きを構成すると、ユーザーがURLフィルターによりアクセスが拒否されたサイトに接続した場合、そのURLのカテゴリの説明と、[アクセス制限を上書きする]ボタンのついたエラーページが表示されます。ユーザーが[アクセス制限を上書きする]ボタンをクリックすると、Webアクセスポリシーで拒否されているサイトであっても接続できます(図5)。

| 図5 [アクセス制限を上書きする]設定(クリックすると拡大します) |

つまりユーザーによる上書きとは、「既定で拒否されるサイトであっても、ユーザーが必要であると判断すればアクセスできる」というユーザーサイドにWebアクセスの裁量権をある程度与え、判断を委ねるというものです。これにより管理者の管理負担を軽減できます。

ただし、このユーザーによる上書きは一時的なものであり、管理者が構成したファイアウォールルールには、一切影響を与えません。ユーザーが[アクセス制限を上書きする]をクリックして、通常は拒否されるサイトにアクセスし、セッションCookieの期限が切れた後で同じサイトに接続すると、アクセスは拒否されます。再度そのサイトにアクセスしたい場合、また[アクセス制限を上書きする]ボタンをクリックする必要があります。

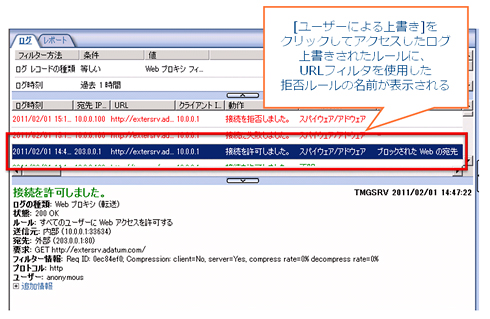

ユーザーによる上書きを使用し、既定で拒否されるサイトに接続すると、「上書きされたルール」フィールドに、上書きされたブロックルールの名前がセットされたログが記録されます。ログを確認することで、アクセスしたURLの分類やユーザー名を簡単に確認でき、不適切なユーザーアクティビティを監視できます(図6)。

|

| 図6 「上書きされたルール」フィールドにログが記される |

| 前編へ | 1/3 |

| Index | |

| 劇的に進化したForefront TMGの全容(後編) | |

| Page1 不要なサイト、危険なサイトへのアクセスを遮断するURLフィルター |

|

| Page2 ゲートウェイでウイルスを検出するマルウェア検査 |

|

| Page3 トラフィックを確実にチェックするHTTPS検査 グラフィカルなレポート生成機能も |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|