インテリジェンス主導型情報セキュリティの実現(1)

「データ」と「インテリジェンス」の違いとは

Security for Business Innovation Council

2012/3/14

サイバー攻撃が増大し、戦術が急速に進化する中、組織が自分自身を守るためには新しいアプローチが求められています。このレポート記事では、リスクに関する情報を収集、分析、統合し、それに基づいて意思決定と防御戦略を実施する「インテリジェンス主導型情報セキュリティ」の要点と構築ロードマップについて紹介します。(編集部)

| この記事は、米EMC セキュリティ部門のRSAが主宰する「セキュリティ協議会」(Security for Business Innovation Council)がまとめたレポート「高度な脅威への事前対策 インテリジェンス主導型情報セキュリティの実現〜Global 1000企業のエグゼクティブからの提言〜」からの抜粋です。 |

はじめに:「知ること」の必要性

はじめに:「知ること」の必要性

世界中の企業や政府機関が、政治的な活動や妨害工作から知的財産の盗難、金銭上の利益に至るまで、さまざまなサイバー攻撃者の標的にされることが増えてきています。サイバー攻撃が増大し、戦術が急速に進化する中で、組織は激しさを増す脅威を巡る状況に、リスク管理能力が対応しきれていないことに気付かされます。

残念なことに、現状では大多数の組織が、脅威や自身のセキュリティ体制について十分に知っているとはいえず、適切な自己防御ができていません。

例えば、最新の攻撃手法に関してデータを十分に分析できていないため、攻撃の兆候を見逃しています。平常時のアクティビティの基準がないために、不正な行為を検知することもできません。

昨今の執拗な攻撃者は、シグネチャベース検知などの一般的に使用されている防御を回避する手段を有しています。高度な脅威の時代において、サイバー攻撃を効果的に検出して緩和するには、より高い状況認識力が必要となります。

組織は、脅威に関する最新データを取得し、そのデータを動的なITやビジネス環境のリアルタイムの洞察と関連付けて、関連性を見いだし、リスクに関する意思決定を行い、防御措置を取る必要があります。情報の収集と分析は、情報セキュリティプログラムを成功させるための必須能力となりました。しかし、ほとんどの企業ITのセキュリティ組織はこの目的を考慮して組織化されていません。

実際、多くのサイバー攻撃者は、対象組織よりも優れた情報力を構築しています。多くの組織では適切なデータへアクセスできても、それを利用する仕組みがありません。

内部データの収集は多くの場合、サイバー脅威分析ではなくコンプライアンス報告向けに調整されています。脅威に関するデータの外部情報源は、行政関連や企業団体、商業データフィードなど数多くあります。しかし、大半の組織はこれら情報源をフル活用できていません。加えて、こうした情報源の価値を最大化するには、さらに多くの組織が現行の情報共有の仕組みに参加する必要があります。

9回目となるセキュリティ協議会(Security for Business Innovation Council:SBIC)レポートでは、Global 1000企業のトップ・セキュリティリーダーとU.S. National Council of ISACs(NCI)の寄稿者による見解をまとめています。本レポートは、サイバーリスク情報に対する組織的なコンピテンシーの確立と、内部および外部情報源からのデータをフル活用して、新しいアプローチを構築するための計画を提供します。

高度な脅威は、ビジネスイノベーションのリスクを高めます。本レポートでは、脅威に先んじて重要な情報資産を保護するための、インテリジェンス主導型情報セキュリティ(Intelligence-Driven Information Security)の実現に向けたロードマップを示します。

組織が知るべきこと

組織が知るべきこと

組織は、直面するサイバー脅威と、その脅威に対抗する自身のセキュリティ体制について理解している必要があります。

本レポートでは、「サイバーリスクインテリジェンス」を「サイバー攻撃者およびその手法に関する知識と、これら攻撃者およびその手法に対抗する組織のセキュリティ体制の知識とを合わせたもの」と定義します。

目標は、「実施可能なインテリジェンス」の構築です。実施可能なインテリジェンスとは、組織によるリスクに関する意思決定と対処を可能にする知識のことです。

この知識を得るには、組織は入力データを取得して処理する必要があります。本レポートでは、この入力データを「サイバーリスクデータ」と名付け、「サイバー攻撃を防止、検知、予測、防御するために収集および分析するデータ」と広く定義します。

|

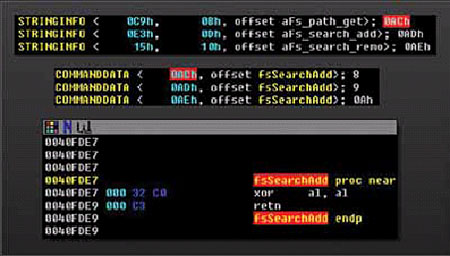

| 図5 共有範囲の制限画面 |

■サイバーリスクデータ

インテリジェンスを生成するためのデータは、外部または内部のさまざまな情報源から取得できます。

オープンソースのデータは、国家安全保障機関などの機密情報源からのデータとは異なり、Webサイトなどの公開されている情報源から入手できます。情報は、口頭、電子メール、ニュースフィード、自動データストリーム、数多くの内部および外部検出プラットフォームのアウトプット、カスタムリサーチなど、多様な形式で提供されます。

警戒リスト上のIPアドレスなど、一部のタイプの情報は、一般に全企業に適用できます。その他のタイプは、特定グループの標的になっていることを通知するなど、1つの企業固有の情報になります。

インテリジェンスプロセスを理解するには、「インテリジェンス」と「データ」または「情報」との違いを認識することが重要です。上記に示す多様な情報源から取得したデータは未加工データであり、見直しや分析、文脈の中でとらえ直す作業が必要です。加工されて構築されたインテリジェンスは、リスクに関する意思決定に利用できます。

すべての企業が、あらゆる情報源から全タイプのデータの収集を採用するとは限りません。データの中には有用ではない、または、取得する上でコスト効果がないと判断されるものもあります。その他のデータで有用とされるものでも、その特殊なタイプのデータを扱うための組織のプロセスや技術の構築、統合がまだ十分でない場合は、取得に適していないことになります。

また、より多くのデータを収集することが最終目標ではありません。分析されていないデータまたは未使用のデータを大量に保持することは、組織にとって何の価値もありません。

結局、データが有用であるには、現在の、または迫りくるサイバー攻撃に対抗する、または防御戦略に通知するための迅速なアクションに向けて、組織がそのデータを防御的に利用できなければなりません。本レポートの後続セクションで議論するとおり、適用する防御策は、データをその他の関連事実と統合し、リスク決定を実施するなどの分析を通じて決定する必要があります。

サイバーリスクデータの分類の一例を、情報源、形式、適用可能な防御策と併せて下記に記載しました。表には、現在使用されているデータ形式の一般的な例がいくつか示されています。

サイバー攻撃の指標 サイバー攻撃を防止、検知、または予測する上で利用できる、他組織が確認した兆候 |

|||

入力データ例 |

情報源の例 |

形式例 |

適用可能な防御策 (分析によって異なる) |

| スピアフィッシング メールの内容 |

・オープンソース ・政府関係 ・業界パートナー ・各業界のISAC |

・電子メールによる通知 |

これら電子メールを 確認、ブロック |

ドメインホスト型 マルウェアの一覧 |

・オープンソース ・政府関係 ・業界パートナー ・各業界のISAC |

・電子メールによる通知 ・Listserv |

これらドメインへの トラフィックを 確認、ブロック |

ブラックリストの IPアドレスの一覧 |

・オープンソース ・政府関係 ・業界パートナー ・各業界のISAC ・ベンダ一覧 |

・電子メールによる通知 ・脅威に関するフィード |

これらドメインへの トラフィックを 確認、ブロック |

攻撃者が使用する バイナリ一式 |

・ベンダ一覧 ・ツールからの出力 ・MSSP ・クラウドサービス |

・脅威に関するフィード |

マルウェアを 確認、排除 |

サイバー攻撃の手法 サイバー攻撃を防止、検知、予測、防御する上で利用できる、他組織が学んだ攻撃手法 |

|||

入力データ例 |

情報源の例 |

形式例 |

適用可能な防御策 (分析によって異なる) |

| ソーシャルエンジニアリングを 含む複数の方法による 攻撃パターンの内容 |

・法執行サイバー インテリジェンス機関 ・業界パートナー |

・ブリーフィング ・対面でのミーティング |

検出方法を最新に 更新し、同攻撃手法の ブロック策を実装 |

モバイルデバイスに 関わる新たな 不正使用の内容 |

・政府によるCERT ・ベンダ・コミュニティ |

・電子メールによる通知 |

モバイルデバイスの 制御を更新 |

サイバー攻撃者の目的と標的 実際の、または潜在的なサイバー攻撃者の達成目標 |

|||

入力データ例 |

情報源の例 |

形式例 |

適用可能な防御策 (分析によって異なる) |

| 攻撃者が特定の ポリシーを持つ 企業を選択し、 積極的にDDoS攻撃 を実行する傾向 |

・政府機関 ・法執行機関の サイバー・インテリ ジェンス部門 ・業界パートナー |

・ハクティビズムに関する情報 |

DDoS防御の強化 |

攻撃者が 新製品の企画や 財務統計情報など の企業の知的財産 を狙っている証拠 |

・商用の脅威情報 サービス ・法執行機関の サイバー・インテリ ジェンス部門 |

・脅威に関するフィード ・カスタムリサーチ |

標的となる資産の 保護強化 |

国家スパイが 同じ業界の企業 から機密情報を 盗んでいる という証拠 |

・政府機関 ・商用の脅威情報 サービス ・法執行機関の サイバー・インテリ ジェンス部門 ・ベンダ一覧 |

・機密ブリーフィング ・カスタムリサーチ ・対面でのミーティング |

標的となる資産の 保護強化 |

サイバー攻撃者の正体 実際の、または潜在的な攻撃者の正体 |

|||

入力データ例 |

情報源の例 |

形式例 |

適用可能な防御策 (分析によって異なる) |

| 攻撃者の正体に 関する具体的な情報: 企業を標的とする 特定の犯罪グループの 名称および居場所 |

・政府機関 ・商用の脅威情報 サービス ・法執行機関の サイバー・インテリ ジェンス部門 |

・機密ブリーフィング ・カスタムリサーチ ・対面でのミーティング |

特定の攻撃者の 痕跡特定手段を 学ぶ |

ただし、インテリジェンス・プログラムが効果を発揮するには、データの分類の多くはいずれ機械での読み取りに対応しなければならないことを認識してください。現在、多くの組織は大量のテキストなどの処理を熟達したアナリストに大きく依存しています。しかしそれよりも、基本データの処理を自動化して、アナリストが実際の分析をできるよう負担を軽減する方が理にかなっています。

1/2 |

| Index | |

| インテリジェンス主導型情報セキュリティの実現(1) 「データ」と「インテリジェンス」の違いとは |

|

| Page1 はじめに:「知ること」の必要性 組織が知るべきこと |

|

| Page2 新たなアプローチへの転換 |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|