|

フィッシング詐欺の手口[前編]

本物と偽物のサイトを組み合わせる

フィッシング詐欺

株式会社セキュアブレイン

2005/6/22

| スパムフィルタ回避型 |

広告や宣伝を目的としたスパムメールに対し、フィッシング詐欺メールは詐欺を目的としている。メールの内容が異なるため、従来のスパムフィルタではすり抜けてしまうケースも少なくなかったが、最近ではフィッシングに対応したルールが追加され、スパムと判定されることが多くなってきている。そのため、フィッシャーはスパム業者と同様な手法を使い始めた。

HSBC Bankのフィッシング詐欺メールでは、ランダムな文字列を追加してスパムフィルタに引っ掛からないようにしていたが、それ以外にもフィルタリングを回避する方法がある。「a」の代わりに「@」を使うなど、アルファベットを数字や記号に置き換えるといった初歩的なものや、意図的にスペルミスをするという単純なものもあるが、ここではHTMLを悪用したテクニックを取り上げる。

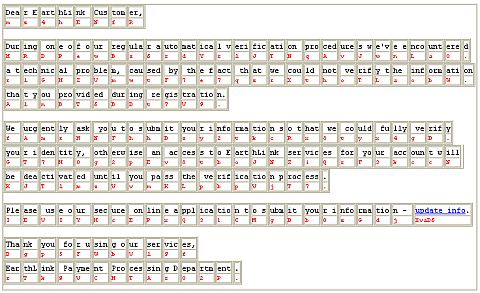

「Earthlink client information confirmation」と題されたメールは、テキストメールを装ったHTMLメールである。何の変哲もないテキストのように見えるが、実は表を使って、複数のセルに文字列を分割して入れている。表組みの罫線は、TABLE要素のborder属性を0にすることにより非表示にしている。単語の途中にタグが挿入されているのでスパム判定が難しくなるというわけだ。

それだけでなく、不可視の文字をランダムに割り当てている。この手法を組み合わせることで、一層フィルタリングを困難にしている。

|

| 図4 Earthlinkをかたったフィッシング詐欺メール(クリックして拡大) |

|

| 図5 Earthlinkのフィッシング詐欺メールの不可視部分を変更して表示したもの TABLE要素のborder属性を1、FONT要素のcolor属性を#ff0000(赤)に変更(クリックして拡大) |

文字色を悪用した手口をもう1つ紹介しよう。AT&Tをかたったフィッシング詐欺メールをよく見ると、黒色のテキストの後ろに背景色に近い色でテキストが挿入されているのが分かる。フィルタを欺くために、広告や宣伝とは関係のない文字列を大量に挿入する。その文字を背景色と同じか、もしくは近似色にして見えないようにするのだ。人間の目では見えないが、スパムフィルタがスパム判定をするときに、それらの文字列を拾ってしまうので判定を誤ってしまうことを狙っている。

|

| 図6 AT&Tをかたったフィッシングメール (クリックして拡大) |

| <FONT color=#eaf5f3>aligning reels Greeks Shantung auras</FONT><BR>Dear AT&T member <FONT color=#e5e9e4>clowning Harriet gawky assiduous Perseid</FONT><BR><BR>Due to recent security upgrades and anti fraud protection measures we <FONT color=#e0fcef>luncheons damnation drums gavel Clapeyron</FONT><BR>request you verify your account. <FONT color=#f8e2eb>Briggs referral educator waffles paragons</FONT><BR>We strongly reccomend you to update your account information <FONT color=#e4fef8>ultimate plagiarist reader Carbones Bauer</FONT><BR> |

| メールのHTMLソース(冒頭部)。緑色の部分が人間の目に見える文字、ピンク色の部分は人間の目では見えにくい文字 |

これ以外にもフィルタを欺くためのテクニックは数多く存在する。フィッシャーはそれらを複数組み合わせて、複雑かつ悪質なフィッシング詐欺メールを作り出しているのだ。

| ステータスバー偽装型 |

多くのメールソフトやWebブラウザはリンクにマウスカーソルを合わせると、関連付けられたリンク先のアドレスをウィンドウ最下部のステータスバーに表示する。サイトを訪問する前にアドレスを目視確認できるので、フィッシング詐欺対策として有効な手段に見える。

しかし、JavaScriptなどを使えば、ステータスバーに任意のテキストを表示することができるため、アクティブスクリプトを有効にしている状態では全く役に立たない。実際、フィッシング詐欺の中には、ユーザーを欺くためにこの手法を利用しているケースがある。

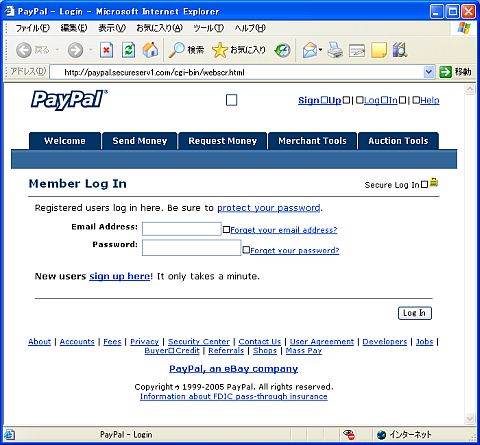

PayPalの偽サイトでは、JavaScriptを使ってステータスバーに「PayPal - Login」というテキストをスクロールさせているため、ステータスバーでリンク先のアドレスを確認することができない。スクリプトを使えば、リンクにマウスカーソルを合わせたときに実際に接続する先のアドレスとは異なるアドレスを表示するといったことも簡単にできてしまう。

|

| 図7 PayPalの偽サイト JavaScriptを使って、ステータスバーに「PayPal - Login」というテキストを表示している(クリックして拡大) |

|

では、アクティブスクリプトを無効にすればステータスバーの表示は信頼できるかというと、そうでもない。なぜなら、JavaScriptなどを使わずにステータスバーを偽装する方法が複数発見されているからだ。

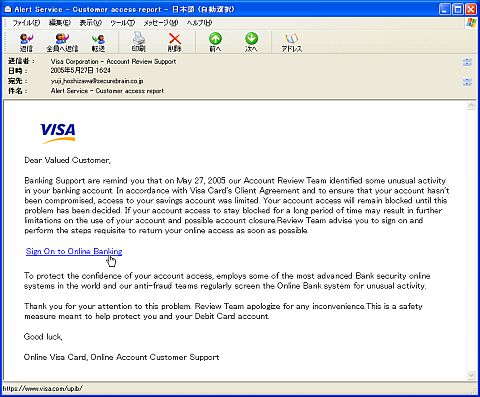

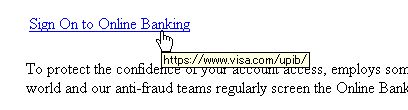

Visaのサポートに成りすましたフィッシング詐欺メールを見てみよう。本文中の「Sign On to Online Banking」という部分にマウスカーソルを合わせると、ステータスバーには「https://www.visa.com/upib/」と表示されるが、これは実際のリンク先ではない。ステータスバーが偽装されているのだ。

|

| 図8 ステータスバーを偽装したVisaのフィッシング詐欺メール TABLE要素を使ったアンカーでステータスバーを偽装している。ステータスバーに表示されているhttps://www.visa.com/upib/は実際のリンク先ではない(クリックして拡大) |

これは、TABLE要素を利用したアンカーにより、リンク先を示すステータスバーのアドレス表示を偽装している。A要素の開始タグと終了タグの間に、リンクとして機能するもの(例えばA要素)を入れたTABLE要素を挿入すると、ステータスバーには外側のA要素のリンク先アドレスが表示される。

しかし、実際にリンクをクリックするとTABLE要素内のリンクが機能してしまう。Visaをかたったフィッシング詐欺メールでは、TABLE要素内のLABEL要素により実際の接続先と関連付けられたテキストを置いている。テキストには下線を付け、文字色を青にしてアンカーテキストのように見せ掛けている。

| <P><A id=MALL href="http://www.cerehad.org/redir.html"></A></P> <DIV><A href="https://www.visa.com/upib/"> <TABLE> <CAPTION><A href="https://www.visa.com/upib/"><LABEL for=MALL> <U style="CURSOR: pointer; COLOR: blue">Sign On to Online Banking</U></LABEL></A></CAPTION> <TBODY></TBODY></A></DIV> |

| ステータスバーの偽装してリンク先とは異なるアドレスを表示させるHTMLソース |

| 【参考】 Internet Explorer/Outlook Express Status Bar Spoofing http://secunia.com/advisories/14304/ |

いまのところ、この問題はInternet Explorer、Outlook Express、Outlookで発生することが確認されている(Outlookの場合、ステータスバーではなく、リンクにマウスカーソルを合わせたときに表示されるポップアップが偽装される)。現時点では、この問題を解決するパッチなどは提供されていない。これらのソフトを利用している場合、アクティブスクリプトを無効にしていたとしてもステータスバーの表示を過信しないようにしたい。

|

| 図8-2 Outlookの場合、ステータスバーではなく、リンクにマウスカーソルを合わせたときに表示されるポップアップが偽装される |

ほかのWebブラウザやメールソフトに乗り換えるという選択肢もある。しかし、注意が必要だ。ほかのソフトにはこの脆弱性がないとしても、これ以外の脆弱性が存在する可能性があるからだ。また、安易に乗り換えた結果、生産性が低下したり不慣れな操作のためにかえって被害に遭ってしまったりでは何の意味もない。

次回は、アドレスバーの偽装やクロスサイトスクリプティングを悪用したフィッシングの手口などを解説する。

2/2 |

| Index | |

| 本物と偽物のサイトを組み合わせるフィッシング詐欺 | |

| Page1 本物のWebサイトと偽物のポップアップウィンドウ複合型 |

|

| Page2 スパムフィルタ回避型 ステータスバー偽装型 |

|

| 関連記事 |

| フィッシング詐欺対策として企業が負うべき責任 |

| いまさらフィッシング詐欺にだまされないために |

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|