悪意のあるソフトウェア数の増加率が前年比468%増

ブラックリストはもう限界? シマンテックが未来を予測

2008/04/17

シマンテックは4月17日、同社が定期的に公開している「インターネットセキュリティ脅威レポート」の最新号を発表した。これによると、攻撃の経路が従来のネットワーク経由からWeb経由へと移行しており、Webサイトを閲覧することで利用者が攻撃される例が増加しているという。

米シマンテックのセキュリティレスポンス シニアディレクター ヴィンセント・ウィーファー氏によると、180の国と1億2000万のシステムを対象としたシマンテックのネットワークを基に集計した結果では、Webが急激に悪意あるコードの配布や攻撃の起点となることが分かったという。

また、従来は攻撃対象がコンピュータであったのに対し、エンドユーザーの情報自体、例えばクレジットカード情報やオンラインゲームのアカウントなどの個人情報が対象となっている傾向がある。これらの攻撃もいわゆる「怪しいサイト」を通じて行われるのではなく、利用者が日常的に参照するような「信頼あるサイト」などを攻撃し、そのサイトを見る人が影響を受けるような例が増加している。

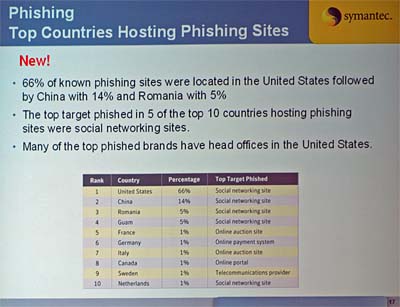

かつてフィッシング詐欺で最も狙われていたのは金融機関であったが、現在では対象がエンドユーザー、とりわけ個人情報が多く、かつユーザー同士の信頼度が高いソーシャルネットワーキングサイト(SNS)が狙われている傾向が強い。犯罪者にとってSNSは、なりすましが容易であり、人と人とのつながりがベースとなっているため、フィッシング攻撃を行うリンクであってもクリックしてしまうことで成功率が高くなっている。シマンテックが発表したフィッシングの多い地域と標的トップ10でも、4位までがSNSをターゲットとしている。

デジタル安全地帯に移動する攻撃者、対策は

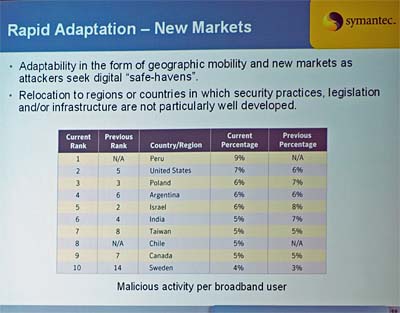

悪意のある活動を行う攻撃者、そしてボットに感染しボットネットワークの一員となってしまっているマシンなどの活動推移を表したデータからは、攻撃者がデジタル安全地帯へと移動している様子がうかがえた。

「ブロードバンドユーザー1人あたりの悪意のある活動」では、ペルーやチリなど発展途上地域の順位が急上昇していることが分かる。これはブロードバンド化が急速に進むことで、攻撃者の行動が活発化していることが原因だという。これらの国ではセキュリティに関する習慣や法律、インフラが未整備であるため、そのような場所を求めて攻撃者が移動しているという状況が背景にある。

ここで注目したいのは韓国での事例だ。2003年に猛威をふるったSQL Slammerでは、セキュリティパッチを適用していないSQL Serverが感染し、これらから発信される感染パケットが世界中を覆った。とりわけ感染数が多かったのが韓国だ。

シマンテックの調査によると、かつて韓国は攻撃元の国としてトップにランクインしていたが、その後国家のプロジェクトとしてセキュリティに対する意識を向上させる施策をとったことで、9カ月後には10位以下になったという。セキュリティ意識向上の効果がうかがえる事例だ。

シマンテックが予測するインターネットセキュリティの未来とは

また、シマンテックが収集したデータから近未来を予測し、2008年後半から2年の間に起こりうると考えられる傾向や問題を解説した「フューチャーウォッチ」が併せて発表された。ここでは、インターネットセキュリティにおけるホワイトリスト方式の普及が予測されていた。

従来のセキュリティ機能では、問題のあるサイトやコードなどをブラックリスト方式で排除するという方法がとられていることが多かった。しかしこの方式では、問題のあるものの数が少ないという前提でしか働かない。2007年末までにシマンテックが確認した悪意のあるコードは累計約112万種。そのうち約71万種が2007年に確認したもので、これは2006年に比べると468%もの増加となる。

アドウェアやスパイウェアなども悪意のあるコードに含めた場合、いずれ悪意のあるソフトウェア数は全ソフトウェアの過半数を超えるのではないかとし、今後はホワイトリスト方式を取り入れたセキュリティ技法が必要となる可能性を示唆した。

関連リンク

関連記事

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。