ID管理三国志時代の幕開けか

OpenID、リバティ陣営が共同セミナーを開催

2008/08/05

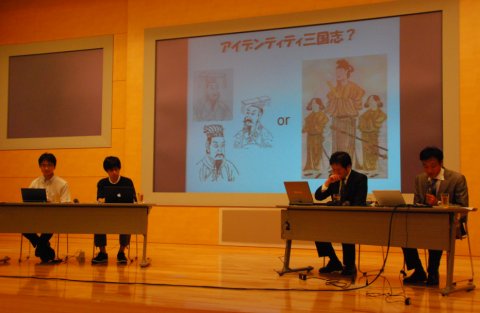

OpenID、SAML、CardSpace、3つのアイデンティティ管理の技術仕様が互いにデファクト・スタンダードの地位を争い、今後10年は“アイデンティティ三国志”の時代となってしまうのだろうか――。この問いかけに対して、それぞれ立場から専門家が意見を述べる珍しいイベントが行われた。

アイデンティティ三国志時代に突入か

7月18日、リバティ「アライアンス日本SIG主催による「第3回 Liberty Alliance 技術セミナー」がNTT武蔵野研究開発センタで開かれた。東京・JR三鷹駅からバスで約15分という、あまり便利といえない開催場所で、激しい夕立に見舞われるという悪条件にもかかわらず、120名を超える技術者が集まった。認証・アイデンティティ管理のフレームワークは近年各種WebサービスやSaaSの台頭と相まって注目されているが、OpenIDなど急速に台頭する技術や、併存する技術仕様の進化など話題に事欠かない。

リバティ・アライアンスはセキュアな認証フレームワーク「SAML」を中心とするアイデンティティ管理・運用の標準技術をとりまとめる業界団体だが、近年はOpenIDやCardSpaceとの連携を模索するなど関連する技術に関わる人々に対してオープンな議論の場を提供する傾向を強めている。パネルディスカッションで司会を務めた高橋健司氏(NTT情報流通プラットフォーム研究所 ユビキタスコンピューティング基盤プロジェクト プロジェクトマネージャ)は、「3つの標準に関わる人々が席を並べるのは世界的にも珍しいこと」と述べ、今後は“アイデンティティ三国志時代”となるのではなく、“和をもって尊しとなす”とする日本古来の美風で相互に協力していくことになると総括した。

各陣営の専門家が一同に会したパネルディスカッション。アイデンティティ管理は、仕様が並立したまま市場のフラグメントが進むのか

各陣営の専門家が一同に会したパネルディスカッション。アイデンティティ管理は、仕様が並立したまま市場のフラグメントが進むのか NTTの高橋氏がメンテナンスしている各種仕様・団体の相関図。最近は「毎週更新が必要なほど動きが激しい」という

NTTの高橋氏がメンテナンスしている各種仕様・団体の相関図。最近は「毎週更新が必要なほど動きが激しい」という日本人は平均して20個のIDを利用

OpenIDの概論と最新動向について講演した野村総合研究所 情報技術本部 上級研究員の崎村夏彦氏

OpenIDの概論と最新動向について講演した野村総合研究所 情報技術本部 上級研究員の崎村夏彦氏「日本人は平均して20個のIDとパスワードを使っているが、覚えられるパスワードはせいぜい2、3個だ」。自社調査の結果を引用して、アイデンティティ管理の問題をこう指摘するのは、野村総合研究所 情報技術本部 上級研究員の崎村夏彦氏だ。多くの人が異なるサービスで同じパスワードを使い回しているが、これは危険だという。なぜなら、どこか1個所でIDや個人名とパスワードの組み合わせが漏れたら、すべてのサービスでパスワードを変更する必要があるが、そもそも自分がID登録したサービスをすべて把握しているとは限らないからだ。

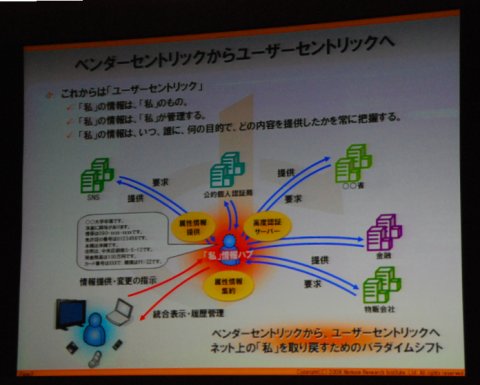

問題の根本は、ネット上でのユーザーのアイデンティティがサービスを提供するベンダごとに切り取られ、ユーザーにコントロールの主導権がないことにある。「残念ながら、今のネットの世界はベンダセントリック。OpenIDはネット上の“私”を取り戻してユーザーセントリックにしていくためのもの」(崎村氏)。

OpenIDを使えばシングルサインオン環境を実現できる。ユーザーは自分が選んだID提供者(OP:OpenID Provider)に登録した自分のIDを、異なるWebサービスのログインに使うことができる。具体的には、OpenIDを受け入れるWebサービスにユーザーがアクセスすると、OPへリダイレクトされる。そこで認証を行い、認証結果がWebサービスに伝わるという流れだ。OPは多数存在していて中央集権的なIDサーバが存在しないのがOpenIDの特徴だ。

崎村氏が示したOpenIDの理念を示す概念図。中心にいるのはユーザーでID管理はユーザーの手にあるという世界だ

崎村氏が示したOpenIDの理念を示す概念図。中心にいるのはユーザーでID管理はユーザーの手にあるという世界だCardSpaceはIDの抽象化レイヤー

OpenIDが目指す“ユーザーセントリック”な世界は、米マイクロソフトが2000年ごろから進めていた「.NET Passport」構想に対するアンチテーゼでもあった。.NET Passportは私企業がオンラインのアイデンティティを集中管理するためのフレームワークで、多くの批判を受けた。.NET Passportは現在Windows Live IDと名前を変えてマイクロソフトのオンラインサービスで利用できる共通IDとなっているが、もはや同社はWindows Live IDや、その認証フレームワークを外部サービスにプッシュしていない。Windows Card Spaceについて説明したマイクロソフトの田辺茂也氏は、こう述べる。「マイクロソフトはかつて1度失敗している。CardSpaceはさまざまなアイデンティティ管理のフレームワークを使ったメタフレームワークだ」。

CardSpaceでは、個人のアイデンティティ情報を記述したXMLファイルをグラフィカルな“カード”として表現する。カードをネットワーク上で使うことで、IDとパスワードの代わりに個人認証を行うことができる。カードには自己署名による“個人用カード”と、ID提供者が発行する“マネージカード”がある。CardSpaceはカードという一貫したメタファーを使うことで一般ユーザーにも分かりやすい操作性を提供する。

個々のカードは“Information Card”と呼び、CardSpaceは正確にはInformation CardをローカルPCで管理するためにマイクロソフトが実装したIDセレクタでしかない。まだCardSpaceの採用例は少ないが、IDセレクタの実装はHiggins、Digital Me、OpenCardSpace、Infocard Selector for Safariなどがあるという。また、認証フレームワークにはSAML、X.509、Kerberos、LDAPを利用可能にしていくほか、通信に“WS-*”で総称されるWebサービスを利用するなどオープンな技術仕様となっている。また、2008年6月にはマイクロソフトのほか、ノベル、オラクル、グーグル、PayPal、Equifaxをボードメンバとする業界団体「Information Card Foundation」が立ち上がっている。

高いセキュリティで電子政府での利用も想定したSAML

SAMLも.NET Passportの中央集権的なシステムへの反発から登場した分散型の認証フレームワークだ。米サン・マイクロシステムズらが2001年9月に立ち上げたリバティ・アライアンスで規格が開発され、最終的にXML関連の業界団体OASISで2003年にSAML 1.0が、2005年にSAML 2.0が2005年に策定されている。

OpenIDと異なり、SAMLはエンタープライズ利用を想定した仕様となっている。高度なセキュリティ機能、モバイル端末など多様なデバイスサポート、具体的なユースケースに沿ったビジネスガイドラインや規制対応に関する白書の提供など、電子政府や医療情報ネットワークといった社会インフラでの利用までターゲットとしているのが特徴だ。SAMLや関連技術仕様を策定するリバティ・アライアンスには現在ITベンダ、テレコム、金融機関、政府組織など150以上の団体が所属している。

Webサービスでの利用を想定してHTTPだけを利用する簡易なOpenIDと異なり、サーバ間通信を想定したSOAP利用が可能な点や、XML電子署名を用いた高度なセキュリティもSAMLの特徴だ。各種Webサービス間でシングルサインオンを実現するためにも使えるが、既存の2つ以上の組織・サービス間でユーザー情報を連携させるフレームワークとして利用されることが多い。例えば、企業内のIDを使ってGmailやSalesforce.comを利用する際にはSAMLが利用できる。

高度なセキュリティの提供を目指すOpenID

OpenIDとSAMLの大きな違いは、SAMLがID提供者と利用者(サービス提供者)の間であらかじめ結ばれた信頼関係をベースにしているのに対して、OpenIDは、そうした事前の信頼関係を不要としている点にある。

OpenIDは実装が容易でシンプルである反面、高度なセキュリティが求められるサービスには利用しづらい。崎村氏によれば、こうしたことから現在いくつかの仕様拡張が検討されているという。

1つはOpenID 2.0の拡張仕様として定義されているAX(Attribute Exchange)やSREG(Simple Registration Extention)に代わるもので、安全に住所や氏名、クレジットカード番号などIDに付属する属性情報を交換する仕組みとして「TX」(Trusted Data Exchange)が提唱されているという。AXではさまざまな属性情報をやり取りできるが、暗号化をHTTPSに依存している。このためセッション単位での認証・暗号化となり、“非否認性”がない。非否認性とは、いったん署名した署名者が、後からその署名が自分のものではないと否認することを防げることで、TXではXML暗号やXML電子署名を用いて実現する。

また、ID提供者やサービス提供者の信頼性評価のための基盤を提供する「Reputation Service」の構想があるほか(参考記事:OpenIDに欠けている「評判情報」)、認証強度をメッセージに載せるためのプロトコル「PAPE」(Provider Assertion Policy Extension」が策定間近だという。PAPEを使うとバイオメトリクスやハードウェアトークンを用いたセキュアな認証をID提供者に求めることができる。現在崎村氏はPAPEを使ったOpenIDとSAMLの連携を提案中だという。例えば銀行のオンラインサービスでOpenIDを使いつつ、認証にはSAMLのID提供者と連携してハードウェアトークンの利用を必須とするようなサービスが考えられるという。

高度なセキュリティを実現する拡張仕様が議論されているほか、崎村氏によれば、現在OpenIDコミュニティで話題となっているのはリサイクル問題だという。URIをIDとして利用するOpenIDでは、サービス退会によるIDの再利用やドメインの再割り当てによって別人が同一IDを使う可能性がある。この問題に対して、ID提供者は「http://example.com/alice#0002」などとフラグメント付きのユーザー管理をするという仕様が検討されているという。

今後のSAMLはシンプルな利用法も提供

NTT情報流通プラットフォーム研究所 伊藤宏樹氏

NTT情報流通プラットフォーム研究所 伊藤宏樹氏OpenIDがシンプルな仕様から高度なセキュリティの実現へと向かうのとちょうど対照的に、SAMLにはシンプルな仕様を追加する動きもある。「SAML 2.0」の可能性と題して、現在のSAML仕様の解説と今後の展開について講演したNTT情報流通プラットフォーム研究所の伊藤宏樹氏は、HTTP POSTを利用したSAMLアサーションで、XML電子署名の生成コストを低減する「SimpleSign Binding拡張」や、SOAP Bidingと並ぶ「RESTful Binding拡張」の提供可能性について検討中であることなどを紹介した。

また新たな展開として認証コンテキスト拡張の必要性を議論しているという。認証手段はIDとパスワードという仕組みだけでなく、X.509を使ったデジタル証明書、携帯電話であればサブスクライバID、PCであればIPアドレスなど、さまざまなものがある。また、認証対象とするものも、ネットワーク、端末、組織、個人などさまざまだが、こうした組み合わせを自由に指定できるようにする、というのが認証コンテキスト拡張が目指す世界だ。

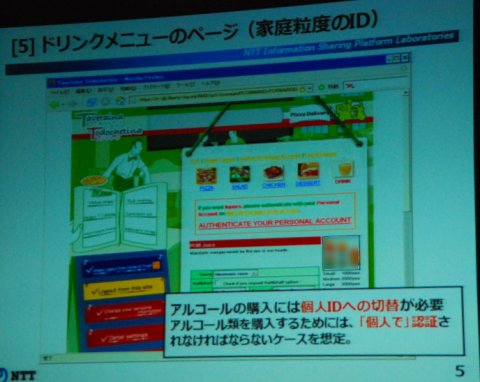

例えば宅配ピザ屋のオンラインサービスで、ピザとビールを注文する例だと、ピザの注文では家庭という組織レベルでの認証で構わないが、ビールなど酒類の注文メニューは個人レベルでの認証を要求する、といった形だ。

認証コンテキストが必要となる事例。ピザの注文であれば家族粒度のID認証で十分だが、酒類の注文には個人の認証が必須だ

認証コンテキストが必要となる事例。ピザの注文であれば家族粒度のID認証で十分だが、酒類の注文には個人の認証が必須だ仕様の1本化はないが、“ハーモナイゼーション”が鍵

セミナーの最後に行われたパネルセッションでは「今後、OpenID、SAML、CardSpaceの3つの仕様は1本化されていくのか、共存していくのか」との質問が会場から寄せられた。

これに対してマイクロソフトの田辺氏は、CardSpaceはメタフレームワークで「それぞれのフレームワークの良いところを生かし、それにかぶせるもの」として、もともとCardSpaceがほかのフレームワークと共存する仕様であることを強調した。

リバティ・アライアンスに参加するサン・マイクロシステムズの工藤達雄氏は「仕様に関しては向き不向きがあるので共存していくことになるのだと思う」としながらも、開発者から見た場合には「どのフレームワークを使うのか見えなくなってくるだろう」と指摘する。個別のフレームワークを直接使うのではなく、今後は抽象化レイヤを入れてAPI経由で各フレームワークを使うことになっていくのではないかという。一方ユーザーから見た場合には、「1つに統一されるのが望ましい」ものの、「使う端末や場面、ユーザーのリテラシーなど違いは大きいので残念ながら統一は難しいのではないか」とした。

崎村氏は「仕様の1本化は短期的にはあり得ない。最終的に1つになれば、それは素晴らしいことだが、当面は共存していくことになるだろう」と回答。「NewOrgは、まさにそのためにある」と新しく立ち上がったばかりの新組織に言及した。

NewOrgはまだ設立構想が議論されている仮名の団体で、アイデンティティ管理の問題に取り組む個人や組織所属の専門家がグローバルに集う組織だ。崎村氏は「異なる仕様で市場のフラグメントしていくのを防ぎ、協力し合って相互運用していく“ハーモナイゼーション”が進むと信じている。今はID管理十年戦争とならないためのラストチャンスかもしれない」と現状認識を語った。

関連リンク

関連記事

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。