MSがセキュリティレポート公開、「従来型手法」への回帰も

日本のマルウェア感染率は低いが「気を抜くと危ない」

2008/11/04

マイクロソフトは11月3日、2008年上半期の脆弱性やセキュリティ脅威、インシデントの傾向をまとめた「マイクロソフト セキュリティ インテリジェンス レポート 第5版」を公開した。脆弱(ぜいじゃく)性の公開情報に加え、同社が提供している「悪意あるソフトウェアの削除ツール」(MSRT)によるマルウェアの検出・駆除結果などをまとめたものだ。

レポートによると、この半年の間に発見された脆弱性の数は、2007年下半期に比べて4%減少し約2800件だった。このうち90%が、OSではなくアプリケーションに関する脆弱性だったという。

だが一方で、MSRTなどによって削除されたマルウェア、もしくは迷惑ソフトウェアである可能性のあるコードの総数は、2007年下半期に比べて43%増加した。このうち30%以上が、ほかの悪意あるソフトウェアをインストールしようとする「ダウンローダ型」もしくは「ドロッパー型」トロイの木馬だった。この背後には、PC内の情報を盗み取って売買したり、ボット化して操りその使用料をスパム業者から取るなどの形で、オンライン犯罪が明確に金銭目的と化している傾向があるという。

これを踏まえて、マイクロソフトセキュリティレスポンスチーム マネージャの小野寺匠氏は、「(脆弱性の数が減ったから)以前に比べて安全というわけではなく、気を抜くと危ない。むしろ、いままで以上に詐欺のレベルが上がってきている」と述べた。

特に、脆弱性を悪用して侵入するという手法よりも、添付ファイル付きスパムメールを送付してユーザーに開かせるような「従来型の手法」への回帰傾向が見られる点に注意が必要だとした。たびたび危険性が報じられた「Antinny」などによる情報漏えいが後を絶たないことも考え合わせると、ソーシャルエンジニアリングも含めた、べたな古典的攻撃への注意が改めて求められるという。

なお同社は、米国で展開されているボット駆除作戦「Operation Bot Roast」などに協力しているが、その捜査を通じて「ボットネットを操る『ハーダー』や運用する人、スパムメールの配信などを発注する人の間に、お金の動きが見え隠れしている」(同氏)。結果として、愉快犯ではなく、金銭を目的とした真剣な犯罪が増えていることに注意が必要だとしている。

「企業の管理者の場合、こうしたレポートから情報を収集し、守るべきポイントと対策がきちんと合致しているかどうかを確認してほしい。『ファイアウォールが入っているからOK』『ウイルス対策ソフトがあるから大丈夫』ということが多いが、現実の脅威は金銭がからんだものに変化しており、企業秘密が狙われていることをしっかり認識してほしい」(小野寺氏)。

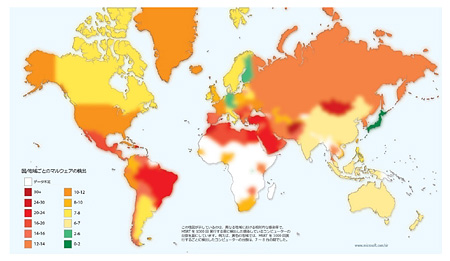

国別に見たマルウェアの感染率(マイクロソフトのレポートより)。日本は緑色で、非常に感染率が低いことが分かる

国別に見たマルウェアの感染率(マイクロソフトのレポートより)。日本は緑色で、非常に感染率が低いことが分かる幸いなことに、マルウェアの感染率を国別に見た場合、ブラジルや中国、イタリア、韓国など諸外国に比べ、日本の感染率は非常に低い。その理由として、「サイバークリーンセンターによるボット対策は、ほかの国にはない取り組み。また、真面目にWindows XP Service Pack 2を当てるといった国民性もあるかもしれない」と小野寺氏は述べている。

関連リンク

関連記事

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。