日本IBM SOCが2009年上半期の監視レポート公開

「アプリにもアップデートの仕組みを」とIBM

2009/09/18

日本IBMのセキュリティ・オペレーション・センター(SOC)は9月16日、「2009年 上半期 Tokyo SOC 情報分析レポート」を公開した。

同社のSOCは、IBMの傘下に入ったインターネット・セキュリティ・システムズを母体にしたものだ。世界8カ所の監視センターを通じて24時間体制で監視活動を行い、マネージドセキュリティサービスを提供している。2009年上半期 Tokyo SOC 情報分析レポートは、そこで検出されたデータを元に、日本のSOCが作成した。

セキュリティ業界では、近年、パッチが定期的に提供されるようになったWindows OSの脆弱性を狙う代わりに、アプリケーションやプラグインソフトウェアの脆弱性が標的になりつつあることが指摘されている。日本IBMのレポートからも、その傾向がうかがえるという。特に、2月から4月にかけては立て続けに、ドキュメントビューアーの脆弱性を狙うゼロデイ攻撃が確認された。

同社 チーフ セキュリティ エンジニア(GTS ITS ソリューションセンター セキュリティ・ソリューション マネージド セキュリティ サービス)の梨和久雄氏は、「AdobeやMicrosoft Officeのようなドキュメントビューワ、プラグインを狙った攻撃が増えている」と述べている。

その一例が、国内では「Genoウイルス」とも呼ばれたトロイの木馬、「Gumblar」だ。Gumblarは、Adobe FlashやAdobe Reader/Acrobatの脆弱性を悪用して感染する。古いバージョンのAdobe FlashやAdobe Reader/Acrobatを利用しているPCで、悪意あるサイト、あるいは攻撃者によって改ざんされたサイトに置かれたPDFファイルを開くと、感染してしまう仕組みだ。

日本IBMの解析によると、攻撃に悪用されたPDFファイルには、脆弱性を攻撃するJavaScriptが仕込まれている。しかもそのスクリプトは、単純なシグネチャでは発見できないようにするため、エンコードによって難読化されているという。

特に注目すべきは「1つのファイル、1つのJavaScriptの中に、複数の脆弱性を狙うコードが記されているケースが増えていることだ。攻撃対象のバージョンを見て、書き出す内容を変えることにより、脆弱性の性質に合わせた攻撃を仕掛けるようになっている」(梨和氏)。

同氏は「最近はインターネットからOSを狙おうなんていう攻撃はほとんどない」と指摘。代わりにWebアプリケーションやWebブラウザのプラグインをターゲットとする攻撃が増えていると改めて警告した。

ただ、問題も残る。梨和氏によると、ベンダが脆弱性を修正するパッチが提供し、ゼロデイ攻撃がもはや「ゼロデイ」ではなくなっても、なお有効に攻撃を仕掛けるケースが散見されるという。つまり、OSには自動的にパッチを適用するシステムが用意されている一方で、アプリケーションのパッチ適用はユーザー任せで、必ずしもすぐに適用されるとは限らないということだ。「サードパーティのソフトウェアについても、Microsoft Updateのようなアップデートの仕組みが必要になってきているのではないか」(同氏)。

Confickerワームの発信元の10%は企業

同レポートではまた、2009年前半に注目を集めた「Conficker」の挙動についての分析も行われた。Confickerは、Windows Serverサービスの脆弱性を悪用するほか、ネットワーク共有システムやUSBメモリを介して感染を広めるワームで、4月1日に活発化するとして警戒が呼び掛けられていた。

監視によると、4月1日にConfickerの活動に特に大きな変化は見られなかった。ただ、継続してその活動が検知されているのも事実であり、依然として感染が広がっていることがうかがえるという。

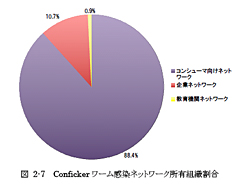

日本国内におけるConficker感染ノードの所有組織の割合

日本国内におけるConficker感染ノードの所有組織の割合しかも日本国内のConficker感染ノードをIPアドレスに基づいて分類したところ、10%は企業ネットワークであることが判明した。「Confickerを封じ込め切れていないことが判明した。USBメモリからワームを引き込むケースもあり、やはり対策は難しい」(梨和氏)。

企業の場合、ワーム感染によってマシン単体が侵害を受けるだけでなく、感染活動によってネットワークの輻輳が生じ、場合によってはIP電話が使えなくなるなど、業務に影響を及ぼす可能性があることに注意が必要だという。こうなると「セキュリティ上の問題というよりも事業継続の問題になる」(梨和氏)。そうした場合に備えて、外部とのゲートウェイだけでなく社内にIPSを設置するなどしてリスクを分散する必要があると述べている。

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。