トロイの木馬を悪用したMITB攻撃が「進化」

オンライン犯罪用のツールが充実、RSAセキュリティが警告

2009/09/29

RSAセキュリティは9月29日、オンライン犯罪やフィッシング詐欺の動向に関する説明会を開催した。

RSA Anti-Fraud Command Center(AFCC:オンライン不正対策指令センター)のまとめによると、2009年8月に検出されたフィッシング詐欺攻撃の数は、過去最悪の1万6164回に上った。その少なからぬ割合が、これまでもたびたびフィッシング攻撃を繰り返してきたオンライン犯罪集団、Rock Phish団が組織しているボットネットによるものだという。

また近年、ユーザーのPCにトロイの木馬を感染させ、オンラインバンクへアクセスしたタイミングでIDやパスワードといった情報を盗み取ったり、セッションをハイジャックして送金先を変更して金銭をだまし取る「Man in the Browser(MITB)攻撃」が増加し、高度化していることに注意を呼び掛けた。

MITB攻撃では、まず改ざんされたWebサイトやSNSを通じて、被害者のPCをトロイの木馬に感染させる。そして、PC内に保存されたIDやパスワード、口座情報などを盗み出し、「ドロップサーバ」と呼ばれる一次蓄積場所に収集する。トロイの木馬は同時に、インターネットへのアクセス状況を監視し、ユーザーがオンラインバンクなどにログインしたことを検知すると、そのセッションを乗っ取る。そして、ユーザーは通常の送金処理を行っているつもりでも、バックグラウンドで送金先を「ミュール」と呼ばれるマネーロンダリング用の口座に変更してしまう。

ミュール口座を提供するのは、何も犯罪者とは限らない。むしろ、「ファンドマネージャ募集」といった求人広告に応募してきた一般人が、犯罪に荷担している意識を持たず、通常の仕事と認識して請け負っているケースが多いという。

RSAセキュリティのマーケティング統括本部 プロダクトマーケティングマネジャー 水村 明博氏は、「MITB攻撃は以前からあったが、その手口は進化し続けている」と述べた。

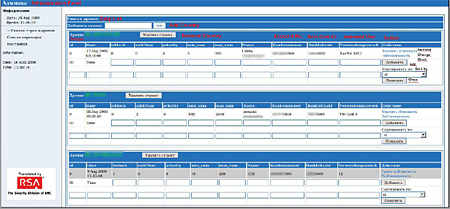

その1つとして、トロイの木馬に対し、どのミュール口座を割り当てるかをリモートからGUIで行える「管理パネル」が登場したという。これによって、「犯罪者の管理作業がより容易になった」(水村氏)。また、足を付けにくくするため、動的にミュール口座を指定するスクリプトが存在するほか、トロイの木馬に乗っ取られ、犯罪者自身による「正規」のボットネットを構成する以外のPCがドロップサーバにアクセスすると、偽の口座情報を返してかく乱するという手口も発見されたという。

ミュール口座を割り当てるための管理パネル

ミュール口座を割り当てるための管理パネルこうしたMITB攻撃は、いったん認証を済ませた後にセッションを乗っ取って、不正な送金などを行うため、ただ認証を強化するだけでは有効な対策とはならない。ユーザー側では、トロイの木馬への感染を水際で防ぐために、ウイルス対策ソフトなどを最新の状態で利用することが重要という。また、オンラインバンク側では、取引に利用されているデバイスやアクセス元のIPアドレスのチェック、過去の行動パターンとの比較などによって、通常とは異なるパターンの取引に警告を発する監視サービスの利用などが有効としている。

関連リンク

関連記事

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。