ISPをまたいだトレースバックも可能

ハッシュ値を元にDoS攻撃を「逆探知」、NECらが開発

2009/11/27

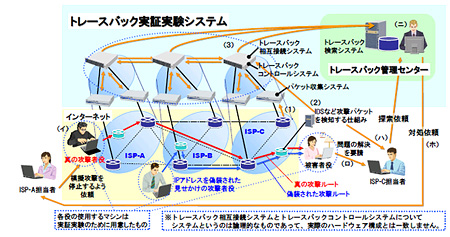

NEC、奈良先端科学技術大学院大学、パナソニック電工、クルウィット、日本データ通信協会、KDDI研究所、情報通信研究機構(NICT)は11月26日、DoS攻撃をはじめとする不正アクセスの攻撃元を逆探知するトレースバック技術を開発したと発表した。発信元IPアドレスを詐称していても、複数のISPにまたがって真の発信元を突き止め、迅速に攻撃停止を依頼できるという。

この逆探知技術では、ネットワークに複数の「パケット収集システム」を配置し、そこを通過するパケットに対し、ヘッダ情報を元にハッシュ値を算出し、保管する。IDSなどのセキュリティ機器がDoS/DDoS攻撃を検出すると、「トレースバックコントロールシステム」がその攻撃パケットとハッシュ値を関連付け、経路情報を割り出す仕組みだ。ヘッダに記されているIPアドレスではなく、パケット固有のハッシュ値に基づいてトレースすることにより、発信元を詐称した場合でも正確に発信源を特定できることが特徴だ。同時に、通信の秘匿性も確保できるという。

さらに、「トレースバック相互接続システム」により、複数のISPにまたがるトレースバックコントロールシステムの連携が可能になるという。この相互接続システムは、隣接するISPどうしで、トレース対象と同一のハッシュ値を持つパケットが通過したかどうかの問い合わせを繰り返すことにより経路情報を収集し、その結果を、トレースバック管理センターのトレースバック検索システムへ登録する。

この結果、トレースバック管理センターでは攻撃パケットを逆探知し、発信元のISPに迅速に対処を依頼できる。

トレースバック技術の有効性を検証するため、全国15社のISPの協力を得て模擬攻撃を行ったところ、詐称したIPアドレスにまどわされることなく逆探知に成功した。実インターネット環境における複数のISPにまたがるトレースバック実験は、これが初めてという。また、実際の運用においては、異なるセキュリティポリシーやプライバシーポリシーを持つISP関連の連携に際し、運用面や制度面での課題があるが、実証実験ではこうした要素も考慮してシステム構成や運用手順を組んだという。

なお、トレースバック相互システムのソフトウェア「InterTrack」は、オープンソースとして公開されている。

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。