カスペルスキーがサイバー犯罪の最新動向を説明

Twitterのアカウント、闇市場で1000ドルで売買も

2010/01/31

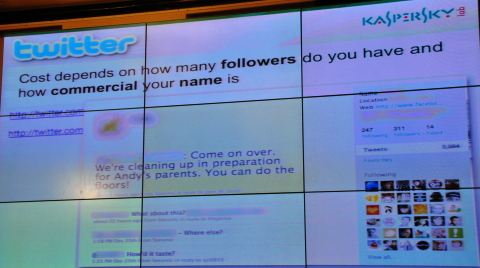

フォロワー数やアカウントの利用スタイルによって価格は異なるが、Twitterのアカウントは闇市場で1アカウントあたり500ドルや1000ドルで売買されている――。そんなショッキングな数字を挙げて、最新のサイバー犯罪の潜在的危険性について警鐘を鳴らすのは、ロシアのセキュリティ企業、カスペルスキーのセキュリティ研究者、ドミトリー・ベストゥージェフ氏だ。

カスペルスキーは2010年1月28日にモスクワで記者向けの説明会を開催。この中でベストゥージェフ氏は「あなたの値段はいくら?」(How much do you cost?)と題した講演を行い、闇市場の生々しいデータや動向について語った。ベストゥージェフ氏の講演を中心に、同社のセキュリティ専門家の話をお伝えする。

なぜブラジルに多いのか?

カスペルスキー シニア・リージョナル・リサーチャー、ラテンアメリカ、グローバルリサーチ・アナリシスチームのドミトリー・ベストゥージェフ(Dmitry Bestuzhev)氏。

カスペルスキー シニア・リージョナル・リサーチャー、ラテンアメリカ、グローバルリサーチ・アナリシスチームのドミトリー・ベストゥージェフ(Dmitry Bestuzhev)氏。サイバー犯罪者が集まる闇市場は、一般の市場とまったく同様に市場間の競争や、価格決定のメカニズムが機能する売買市場となっている。売買の「場」となるWebサイトも、ちょうど広場やストリートで非合法の物品を売買するのと同様に、常に各地の警察当局やISPとイタチごっこを繰り返している。

新興国のISPを中心に、犯罪者は集散を繰り返し、メールアカウント、クレジットカード番号、SNSアカウントなどを売買しているという。ホストしているISPが闇市場を強制的にシャットダウンすることもあるが、問題はサイバー犯罪関連の法整備が遅れているために、こうした犯罪行為に対するリスクが低くなっているケースがあることだという。例えば、銀行のアカウントやクレジットカード情報を盗み出す「Trojan-Bankers」と呼ばれるマルウェアの発信源のトップはブラジルが26%でダントツに高いが、この背後には「1931年に制定された法律で処理しているため、初犯は無罪放免。2度目にようやく投獄される」(ベストゥージェフ氏)という事情があるという。

捕捉されるリスクが低いことに加えて、高度に分業が進んでいることも、サイバー犯罪に手を染める人が後を絶たない理由だ。コードを書くだけの人、ボットネットをレンタルする人、マルウェアやスパムをばらまいてアカウントを集める人、実際に銀行口座からお金を引き出す人、マネーロンダリングをする人、こうした人々を引き合わせるオーガナイザーなどというように役割が細分化されている。コードだけ書く人は、被害者の顔を見ることもないので、犯罪という意識も希薄になりやすい。

偽アンチウイルスソフトの年間被害額は1億5000万ドル

イギリス担当シニア・リージョナル・リサーチャー デイビッド・エム氏

イギリス担当シニア・リージョナル・リサーチャー デイビッド・エム氏カスペルスキーのような世界的セキュリティ企業ですら、具体的な犯罪者像や正確な市場規模は把握していないというが、サイバー犯罪者の多くは、暴力や麻薬取引に関係する「犯罪者」と異なり、見るからに犯罪者の風貌ではないのではないか、という。1つの仮説は、ITのスキルはあっても職がない途上国や新興国の若者が関与しているケースが多いのではなか、というもの。ブラジルの事例でこれが確認されたこともあるという。

闇市場の規模については、例えば近年被害が急増している「Fake AV」と呼ばれる偽アンチウイルスソフトで、FBIへ寄せられた苦情を元に1億5000万ドルの被害額という試算があるという。Fake AVに感染したPCにはポップアップ画面で多数のウイルスに感染していると警告が出て、ウイルスの駆除のために正式版にアップグレードするよう促される。Fake AVの画面は正当なアンチウイルスソフトのように見え、価格も妥当。多くの人が被害にあっている。このFake AVは300種程度の存在が確認されており、そこから「最低でも1万人規模の犯罪者が関与している可能性がある」(イギリス担当シニア・リージョナル・リサーチャー デイビッド・エム氏)という。

警戒レベルが低いSNSのアカウントには高い価値

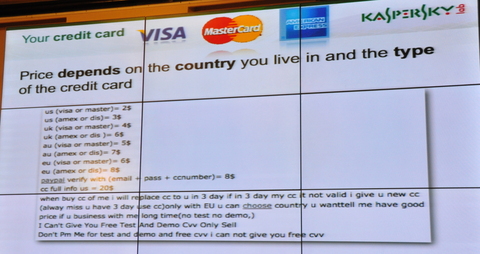

闇市場でやり取りされる「情報」の価格はさまざまだ。例えば「クレジットカード番号は、国やカード会社によって価格は違う」(ベストゥージェフ氏)といい、アメリカ在住者のVISA、マスターカードなら1件当たり2ドルだが、同じカードでも英国在住者のものであれば4ドル、オーストラリアなら5ドル、EUなら6ドルなどとなる。ゴールドカード、プラチナカードになればさらに価格は上がる。銀行のアカウントであれば、残高やログインが確認できているかなどの条件によって、価格は数ドルから数十ドルと変わる。

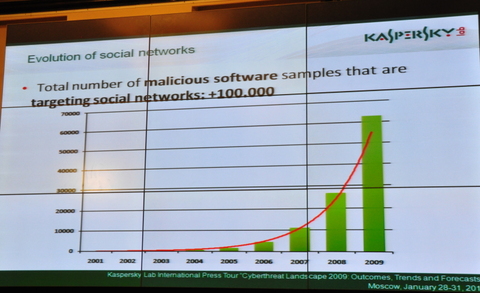

急激に狙われるようになっているのがSNSアカウントだ。カスペルスキーの調査によれば、2008年に約3万程度確認されていたSNSをターゲットにしたマルウェアは、2009年に約6万と倍増したという。SNSは知人、友人、家族など信頼できる人を中心につながっていることが多いため、警戒感がない利用者が多い。

このため、例えば5000ユーザーとつながったFacebookのアカウントが300ドルで売られるケースや、数百程度のフォロー、フォロワーを持つTwitterの女性アカウントが数百ドルや1000ドルで売買されるケースも確認しているという。

乗っ取られたTwitterアカウントの例。この例では闇市場で売りに出されていることに本人は気づかずに利用を続けていた。Twitterアカウントは500ドルや1000ドルといった高値となることもあるという

乗っ取られたTwitterアカウントの例。この例では闇市場で売りに出されていることに本人は気づかずに利用を続けていた。Twitterアカウントは500ドルや1000ドルといった高値となることもあるという今後は地理情報を利用し、自動化された攻撃も

高度に発達するSNSやWebサービスを利用して、今後は攻撃の「自動化」が進行するだろう。こう予測するのは「なぜ災害はいつもあなたの都市を襲うのか?」(Why does the disaster always strike your city?)と題した講演を行ったステファン・テナス氏だ。

SNSでは地理情報や個人の嗜好といった情報を共有し、これが効率的なターゲット広告というイノベーションを生み出す土壌になっているが、これは同時にサイバー犯罪者たちにとっても利用価値の高い情報だ。

例えば、地理情報。ユーザーの住む場所を取得し、偽のニュースサイトに掲載する速報に、あたかもそのユーザーが住む都市で爆破事件が起こっているかのように見せることが可能だろうという。見ている全員が、それぞれ都市名の部分だけをすり替えられたニュースを読む。さらに、Google翻訳のAPIを利用して都市名を英語名で埋め込むようなこともできる。

Koobfaceと呼ばれるマルウェアは、マルウェアをダウンロードさせるWebサイトへのリンクが張られたメッセージを、Facebookのユーザーになりすまして投稿する。これをクリックしたFacebookの「友人」らは、偽のFlashプラグインへのアップデートを促されるという。このとき、上記のような偽ニュースが使われれば、早く映像を見たいという気持ちからプラグインをダウンロードする確率は上がるだろう。

現在、SNSで広がる攻撃は、初心者ユーザーをターゲットにしていて初歩的なソーシャル・エンジニアリングを使っているものが多いという。それでも十分に効果があるからだ。カスペルスキーでは、2010年にはこうした攻撃の高度化や自動化が進むと見ているという。また、モバイル端末を狙ったモバイルボットネットの登場も時間の問題だろうと考えているという。

一般的なインターネットユーザーの値段:920ドル

従来、サイバー犯罪といえば銀行口座のパスワードやクレジットカード番号など直接的に換金可能な情報が中心だった。このため、オンラインショッピングやオンラインバンキングを利用しないPCユーザーは安全に感じているかもしれない。ところがベストゥージェフ氏は、犯罪者にとっては狙う価値がないユーザーはいないという。

オークションサイトやSNSのアカウントには価値があるし、アカウントが何もないとしても、ネットワーク接続されたPCには犯罪者にとって利用価値がある。DDoS攻撃のボットネットとしてバルクで換金できるからだ。2009年10月から広がっているGumblarシステムも、いまや7万台のサーバが感染した状態のまま超広帯域のボットネットを構成している。ホームPCが7万台のボットネットに比べて1000倍程度のDDoS攻撃の能力があることを意味する。一切人手を介さずにサーバとクライアント間で巧みに自己拡大するGumblarは2009年12月に活動をやめて感染拡大は止まっているが、大規模なDDoS攻撃に備えている可能性のほかに、闇市場で攻撃インフラの売買を始めている可能性も考えられるという。

ベストゥージェフ氏は講演の最後に、簡単なフォームを使って、ユーザー1人当たりが持つ情報の値段を弾き出してみせた。メールアカウント3つ、残高が3000ドルの銀行のアカウントが1つ、Facebookのアカウントが1つ、ブロードバンド接続のPCは2台、などと標準的なインターネットユーザーの有益な情報を闇市場の価格を元に計算すると、実に920ドル。闇市場においてデジタルデータは想像以上の高値で取り引されているようだ。

関連リンク

関連記事

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。