クラウド上で“カジュアル・コピー”が横行?

シグネチャはセキュリティ業界の「MP3問題」、専門家が警鐘

2010/02/02

アンチウイルス・ソフトウェア業界は、かつて音楽業界がMP3で経験したのと似た悪循環を抱えている。こう問題提起をするのはカスペルスキーのシニア・ウイルス・アナリストのマグヌス・カルカール氏だ。マルウェアを判定するための基本データとなる「シグネチャ」の無断コピーが新興のアンチウイルス企業の間で横行し、業界の健全性が損なわれているからだという。

カスペルスキー シニア・ウイルス・アナリスト マグヌス・カルカール(Magnus Kalkuhl)氏

カスペルスキー シニア・ウイルス・アナリスト マグヌス・カルカール(Magnus Kalkuhl)氏かつてアンチウイルス・ソフトウェアの企業を立ち上げるには、膨大な技術投資や世界規模の配布、販売チャネルの構築が欠かせなかったが、今は非常に手軽にスタートできる。「安いサーバ、安いプログラマを探してきて、後はアンチ・ウイルスのスキャナを買って、PR会社に宣伝を頼めばおしまい」(カルカール氏)。ユーザーがアップロードするファイルをサーバ側で静的に解析する「オンデマンド型スキャンサービス」は、クラウドの中にあるので、利用しているソフトウェアやシグネチャのデータを明かす必要がない。このためシグネチャの盗用が常態化しているのではないか、とカルカール氏は示唆する。

実際に2009年11月にIObitと呼ばれるアンチウイルス企業が、同業のMalwarebytesにシグネチャ盗用疑惑で断罪された例があるという。IObitはブログ上で盗用を否定したものの、直後にリリースしたバージョンではシグネチャを含むデータベースが47.5%も縮小。検出率も53%下がったという報告があるという。これは決定的証拠ではないものの、カルカール氏は、これが実際にアンチウイルス・ソフトウェア業界で起こっている盗用の実態だと指摘する。

カスペルスキーも、コピーによる盗用を調査する実験をしたことがあるという。無意味な四則演算を繰り返すだけの小さなバイナリを20個ほど用意し、これを意図的に自分たちの分類で「マルウェア」としてデータベースに登録した。数時間後には、このカスペルスキーの「解析結果」に従うアンチウイルス・ソフトウェアが登場。2日後には20のアンチウイルス・ソフトウェアのうち7つ、3日後には11、最終的には15のサービスが無害なバイナリをマルウェアと判定するようになってしまったという。これは、解析すればすぐに分かるような小さなバイナリですら、自分たちで解析していないアンチウイルスの企業が多数あることを示唆している。

業界全体で品質低下を招く危険性

これはシグネチャのコピーという倫理上、法律上の問題だけではなく、アンチウイルスソフト全体の品質を下げる引き金になると、カルカール氏は警鐘を鳴らしている。アンチウイルスソフトの製品評価の軸として、検出率の高さは重要な項目で、メディアやエンドユーザーは、この数字を強く意識する。ここに落とし穴がある。

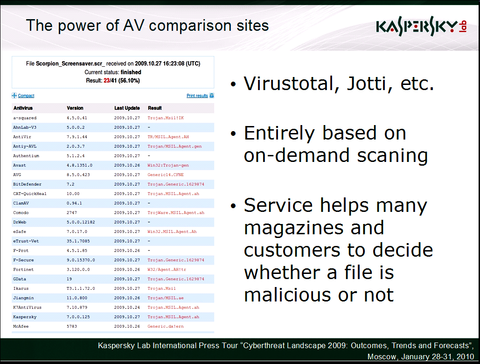

ヒューリスティックなアプローチを強化すれば、「検出する数」を上げることはできる。ただ、あまり判定基準をきつくしてしまうと、問題のないファイルまでマルウェアと誤って検出してしまう「疑陽性」が増える。オンデマンド型のアンチウイルス・ソフトウェアサービスや比較サイトは、複数のスキャンエンジン、多数のシグネチャを一律にリストアップするため、さらに疑陽性が増える方向に力が働く。ほかのソフトが“検出”できるマルウェアを検出できないと、ユーザーは悪い印象を受けるからだ。

これは以下の点でMP3が音楽業界に与えたネガティブな影響と似ていると、カルカール氏は指摘する。

- エンドユーザーは安く、機能しているように見える限り、実際の機能や、その機能を誰が提供したかなど気にしない

- 手軽に作られたアンチウイルス・ソフトウェアをユーザーが使えば使うほど、本当の研究開発に還元される収益が減る

- その結果、アンチウイルス・ソフトウェア全体の品質が落ちていく

未分類のバイナリを収集して解析し、それがマルウェアであるか、どのようなマルウェアであるかを決定するには、スキャナの開発とセキュリティの専門家の作業が欠かせない。この事業活動を支えてきたビジネスモデルが、クラウドというインフラの登場で脅かされている、というのがカルカール氏の指摘だ。

打開策の1つとしてカルカール氏は、ダミーのシグネチャを埋め込み、盗用や知的財産権の侵害を発見しやすくすること、さらに、法的に保護されるよう法改正を進めることなどを挙げる。一方、「音楽業界がMP3を無視して犯した失敗を繰り返してはいけない」(カルカール氏)ともいう。コピーするアンチウイルス・ソフトウェア企業を断罪するよりも、コピーは簡単だという前提でビジネスモデルを変えていく必要があるのかもしれない。

例えば、すでに今でもアンチウイルス・ソフトウェア企業同士は、マルウェアと疑われるデータ(ファイル)のサンプルを互いに交換するということは日常的に行い、業界全体で協力体制ができている。現在のところシグネチャは各社固有の知的財産と考えられているが、例えばここをプール制にするようなモデルはあり得るだろうという。一方的に利用する“タダ乗り”を防ぐため、貢献度が低い企業には課金することもできるだろう。

検出数の高さが誤検出によるものか、それとも本当に精度の高さによるものか、それはセキュリティの専門家にしか分からないところがある。このため、メディアやエンドユーザーの製品評価が、手軽にできるオンデマンド型スキャンサービスによる信頼性の低い数字の比較に陥りがちということも、この問題を難しくしている。カルカール氏は、こうした状況に対して、「手軽な比較サイトを利用するのではなく、専門家に調査や評価を依頼するか、検出精度以外のユーザビリティや速度といったことで比較もできるはず」と指摘する。そもそも、静的なバイナリ解析は、今やクライアントを守るセキュリティソフトからすれば1機能に過ぎず、コンテンツ・フィルタリング、クラウドベースのリアルタイムの検出、サンドボックスによる隔離、実行エミュレーション、振る舞い検知、アプリケーションファイアウォールなど、ほかにも評価点がある。

アンチウイルス・ソフトウェア業界が抱えるこの問題は、関係者なら誰でも知っていることだという。ただ、まだ一般に広く知られていないため、カルカール氏は広い議論が必要だと話している。

関連リンク

関連記事

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。