RSA Conference 2010の話題はクラウド

クラウド移行時の懸念「セキュリティ」を払しょくせよ

2010/03/03

米国時間3月1日から、セキュリティをテーマとしたイベント「RSA Conference 2010」が開催されている。今回は、クラウドコンピューティングのセキュリティ向上を目的とする業界団体、Cloud Security Allianceが会合を開催し、クラウドの脅威に関するレポートをまとめるなど、クラウドコンピューティング環境とそれを支える仮想化技術のセキュリティが共通のテーマになっている。

米EMC エグゼクティブバイスプレジデント兼RSA Security プレジデント アート・コビエロ氏

米EMC エグゼクティブバイスプレジデント兼RSA Security プレジデント アート・コビエロ氏3月2日の基調講演に登場した米EMCのエグゼクティブバイスプレジデント兼RSA Securityのプレジデント、アート・コビエロ氏は、「われわれセキュリティ業界は、クラウドコンピューティングへの移行という大きな変動を推進していかなけれはならない」と述べた。

同氏は、IT予算の実に3分の2が、新規の開発ではなくメンテナンスに費やされている状況に言及。クラウドコンピューティングはこの状態を解消する手段として有力視されていると述べた。しかし、既存の環境からクラウドコンピューティングへの積極的な移行を妨げている要因が存在する。それがセキュリティだ。CIO Magazineの調査によると、CIOの51%が、セキュリティを最も懸念すべき要因として挙げたという。

コビエロ氏は、こうした懸念を払しょくし、企業がクラウドコンピューティングのメリットを享受できるよう、クラウドのインフラの中にセキュリティを組み入れていかねばならないと呼び掛けた。それも、物理的な環境における既存のセキュリティと同じポリシーを適用できる必要があるという。

ハードウェアから仮想マシンまで「信頼のチェイン」でつなぐ

コビエロ氏はまた、仮想化技術こそクラウドコンピューティングを実現する「エンジン」であると述べた。この仮想化レイヤにセキュリティを組み込むことにより、集中管理ポリシーを適用できるようにしていくという。

| ■ @IT PR:主催セミナーのお知らせ ログ活用方法 〜ログの活用方法に悩むあなたへ〜 3/10(水)秋葉原UDXギャラリー 基調講演では、実際に不正アクセスで8日間のサービス停止を経験したゴルフダイジェスト・オンラインに当時の復旧作業や再発防止策を、ログの活用を交えて紹介して頂きます。また特別講演では、三輪氏に統合ログの落とし穴を解説して頂きます。 |

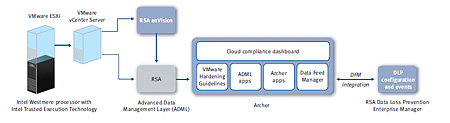

RSAセキュリティはカンファレンスに合わせて、仮想マシンのセキュリティを高めるコンセプトモデルを発表している。同社の統合ログ管理製品「RSA enVision」に、同じくEMCの傘下にあるVMwareの仮想化技術とArcher TechnologiesのGRC(ガバナンス、リスク、コンプライアンス)技術、さらにIntelのチップが備えるTrusted Execution Technology(TXT)技術を組み合わせ、仮想化環境においても「Root of Trust」を確立しようとするものだ。

ハイパーバイザを立ち上げる際には、インテルのチップがハードウェア構成情報やBIOSなど、ブートプロセス全体にわたって完全性の情報をチェックし、「信頼のチェイン」を構築する。これにより、rootkitをはじめとする悪意あるソフトウェアが仮想化環境に侵入し、システムに害を及ぼす可能性を抑え、ワークロードの移動などを安全に行えるようにする。

このコンセプトモデルでは同時に、仮想化環境のセキュリティがどのような状態にあるかを示し、可視性を高めるダッシュボードも提供される。これは、PCIDSSをはじめとする各種セキュリティ標準への準拠状況をグラフで示し、コンプライアンスを支援する役割も果たす。同社はこの仕組みを、DLPソリューションにも拡大する計画という。

クラウドコンピューティングの波をリードせよ

コビエロ氏は基調講演の中で、こうした技術によって仮想マシンのセキュリティを実現すると述べた。複数のテナントが同居する仮想化環境においても、情報が適切に扱われ、セキュリティコントロールを徹底し、コンプライアンスを実現できるようにしていくという。

そして最後に、情報セキュリティこそクラウドコンピューティングを実現する鍵であると述べた。

「クラウドコンピューティングは、インターネットによって解き放たれたITインフラの大変革。セキュリティ業界は、クラウドコンピューティングという変化の波を後から追いかけるのではなく、リードしなくてはならない」(コビエロ氏)。

関連リンク

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。