トレンドマイクロなどが対応製品をRSA Conferenceに展示

仮想化でセキュリティ管理をもっと楽に

2010/03/05

クラウドコンピューティングの核となる技術が仮想化だ。米国で開催されているRSA Conference 2010の展示会場では、既存のセキュリティ製品を仮想化環境の中に組み入れたり、あるいは仮想化環境のセキュリティを高めるための製品が紹介されていた。

VMwareは、同社のハイパーバイザ「VMware ESX 4.0」をインフラと位置付け、ウイルス対策ソフトウェアをはじめとするセキュリティ製品を動作させるというコンセプトを紹介した。すでに仮想アプライアンスの形で実現されていることだが、VMware vSphere 4で提供されているVMsafeではなく、新しいAPIを使うことで、いっそう高度な統合が可能になるという。VMwareはこの仕組みを、DLP(情報漏えい対策)をはじめ、ホストベースで動作するあらゆるセキュリティ製品に適用できると説明した。

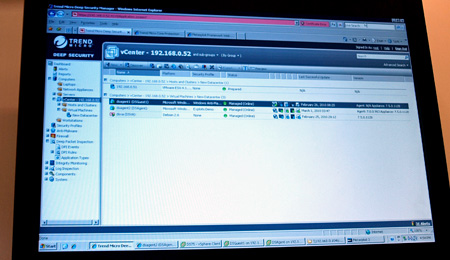

これと呼応してトレンドマイクロは、企業サーバ向けセキュリティ製品「Trend Micro Deep Security」をVMware EXS上で動作させるデモンストレーションを行った。プライベートクラウドやクラウドを構成するサーバに対し、ディープパケットインスペクションやログ管理といったセキュリティ機能を提供する。2010年夏にリリース予定のバージョン7.5では、「VMware Seraph」と呼ばれる新しいAPIを介してVMware ESXと連携し、運用管理もVMware vCenterと統合できるという。

トレンドマイクロのDeep SecuritをVMware vCenterで統合管理

トレンドマイクロのDeep SecuritをVMware vCenterで統合管理同社は「仮想環境で動かすことにより、メンテナンスの対象は1台で済むことになる。シグネチャなどを個別にアップデートする必要がなくなるため、運用管理が非常に楽になる」と説明した。今後、Webゲートウェイ製品も同様にVMware対応を進める計画という。

またクライアント環境についても仮想デスクトップ化を進め、「Trend Micro OfficeScan」(日本では「ウイルスバスター Corporate Edition」)をVDI(Virtual Desktop Infrastructure)化して提供すると説明している。

仮想環境に対するアクセス制御アプライアンスも

IDS/IPS製品「Sourcefire 3D System」を提供しているSourcefireは、仮想環境への対応状況を紹介した。

Sourcefire 3D Systemは、オープンソースのネットワークIDS「Snort」をベースにしたIDS/IPS製品だ。ネットワーク内で攻撃を検出する「Sourcefire 3D Sensor」と、それを管理する「Sourcefire Defense Center」の2つで構成されている。いずれも従来は物理的なアプライアンスの形で提供していたが、2009年12月に発表したバージョン4.9ではVMwrae ESX/ESXi 4.0に対応し、仮想環境上で動作するようになった。

「物理的な機器の代わりに仮想センサを導入することによって、導入作業も運用も簡単になる」と同社。つまり、仮想化によるTCO削減というメリットを享受できるという。同時に、これまで見えにくかった仮想環境のセキュリティ状況を可視化し、仮想インフラをさまざまな脅威から保護する役割も果たす。同製品はまた、PCI DSSへの備えにもなるという。

| ■ @IT PR:主催セミナーのお知らせ ログ活用方法 〜ログの活用方法に悩むあなたへ〜 3/10(水)秋葉原UDXギャラリー 基調講演では、実際に不正アクセスで8日間のサービス停止を経験したゴルフダイジェスト・オンラインに当時の復旧作業や再発防止策を、ログの活用を交えて紹介して頂きます。また特別講演では、三輪氏に統合ログの落とし穴を解説して頂きます。 |

また新興企業のHyTrustは、仮想サーバに対するアクセス制御を行うアプライアンス「HyTrust Appliance 2.0」を紹介した。VMware ESX/ESXiに対応しており、ハイパーバイザそのもののセキュリティ強化に加え、仮想マシン群に対するアクセスコントロールや監査用のログ収集機能を提供する。

1台のサーバに複数の仮想サーバが同居するマルチテナント環境では、自社のデータを盗み見られないよう、また逆に他社の情報に触れてしまわないよう、厳密なアクセス制御が求められる。HyTrust Applianceは、VMware ESX/ESXiが動作するサーバの手前で動作し、ポリシーに基づいて認証とアクセス制御を行う。この際、Active DirectoryやLDAPといった既存のレポジトリと連携することが可能だ。製品は物理的なアプライアンスと仮想アプライアンス、両方の形で提供されるという。

関連記事

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。