フィッシングメールの増加に警告

スパム検出には両面からの解析が重要――プルーフポイント

2010/08/10

「(十二支になぞらえて表現するならば)今年は“さかな年”だ」――SaaSとオンプレミス、両方の形で電子メールセキュリティ製品を提供している米プルーフポイントのスパムデータ・チームのマネージャーを務めるジェーソン・ワレス氏が来日。フィッシングメールの増加を踏まえ、近年の傾向をこのように表現した。

ワレス氏によると2010年は、スパム/迷惑メールの中でも特にフィッシングメールの増加が目立つという。フィッシングメールは当初、本物そっくりのサイトにユーザーを誘導してIDやパスワードを盗み取るために使われていた。しかし最近は「それだけでなく、マルウェアに感染させる悪意あるサイトへの誘導にも使われている」(ワレス氏)という。

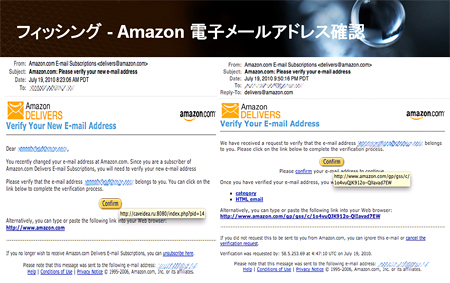

一例が、アップルのiTunes StoreやAmazonの注文確認メールを装うメールだ。こうしたメールの大半は、画像をコピーして使うなどしており、見た目は本物そっくり。ヘッダー情報も偽造してユーザーを騙そうとする。しかし本文中に記されたURLを見ると、悪意あるサイト、マルウェアを感染させるためのサイトにつながっていることが分かる。

これは、アンチスパム技術をかいくぐろうとする狙いによるものだ。多くのアンチスパム製品は、自然言語解析やベイジアン分析、ヘッダー内容の検証といったテクニックを駆使して正規のメールとスパム/フィッシングメールを区別してきたが、こうした偽造メールではそれを見抜くのが難しい。

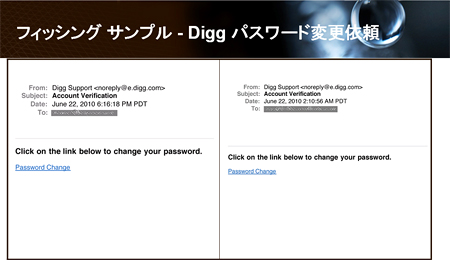

「例えばdiggを装ったフィッシングメールでは、パスワード変更をユーザーに依頼するように見せかけて、実際にはマルウェアを仕込む悪意あるサイトに誘導する。しかし本物とそっくりに作っているため、ユーザーには分かりにくい」(ワレス氏)。

また、ワレス氏が「かんじき(Snow Shoe)」型と表現するやり方は、別のアンチ・アンチスパム手法と言える。この手法では、一度に大量のスパムメールを送信するのではなく、少しずつばらばらにスパムメールを送信する。スパムの負荷を一点に集中するのではなく、広く浅く少しずつ送信することで、IPレピュテーションや送信者認証による検出を免れることが目的だ。

米プルーフポイント スパムデータ・チーム マネージャー ジェーソン・ワレス氏

米プルーフポイント スパムデータ・チーム マネージャー ジェーソン・ワレス氏ワレス氏は、このように、セキュリティ対策の進化に対抗してスパムやフィッシングメールもまた高度化している現状を説明し、複数の方法を使ってスパム/フィッシングの特徴を把握する必要があると述べた。「コンテンツ/メッセージの内容、あるいはIPアドレスだけを見るのは、物事の片面しか見ないようなもの。組み合わせて多層的に解析することがベストアプローチだ」(ワレス氏)。

本文に含まれるURL/ドメイン名はもちろん、ヘッダーに含まれるSMTP ID情報などにミスマッチはないかなど、細かいところまで見ていくことで、スパム/フィッシングメールかそうでないかを検出できる。そして、そうしたスパム/フィッシングメールが送信されたIPアドレスの情報を把握できれば、次に送られてきたメールについてもおそらく悪質なものだと判断できる。メール本体の内容と、送信元IPアドレスなどのメタ情報の両方を使い、互いにフィードバックしていくことで、ブロックの確率を高めていくことができるとワレス氏は述べた。

「もちろん、ユーザー自身にも注意が必要。何でもかんでも届いたものを簡単に信じて開いてはいけない。同時に企業も、きちんとフィッシングメールを検出し、従業員やユーザーを守る対策を講じなければならないだろう」(ワレス氏)。

関連リンク

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。