盗聴を排除して秘密鍵を安全に共有

より高速でより長距離の量子暗号ネットワーク、試験運用開始

2010/10/14

情報通信研究機構(NICT)の量子ICTグループは10月14日、量子暗号ネットワーク「東京QKD(Quantum Key Distribution)ネットワーク」の試験運用を開始したことを発表した。NICTの委託研究機関であるNEC、三菱電機、NTTとともに、さまざまな盗聴攻撃の検知実験や、暗号化されたテレビ会議システムなどの試験運用を行う。

今回の試験ネットワークは、NICTの研究用高速ネットワーク「JGN2plus」上に構築された。東京の大手町と小金井、白山、本郷という4つの拠点に「量子鍵配送装置」を設置し、10kmから最大90kmに渡る伝送距離で安定動作の確認や性能評価を行う。

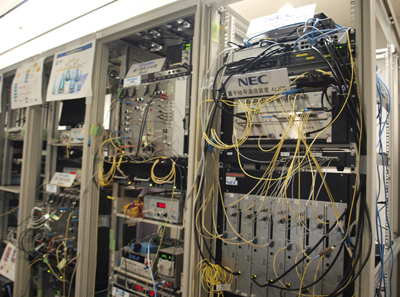

東京QKDネットワークを構成する機器群

東京QKDネットワークを構成する機器群特筆すべきポイントの1つは、この伝送距離の長さだ。従来の量子暗号技術では、伝送距離は数十km程度が限界だった。これに対し東京QKDネットワークでは、50km圏での暗号通信を実現する。

また、従来の量子暗号技術では秘密鍵の生成速度の関係上、1Kbps程度、音声データの暗号化が限界だった。これに対し今回の実験では、光子検出器の性能向上などによって処理の高速化を実現。100Kbpsの速度でテレビ会議にも対応可能なパフォーマンスを実現する。NICTによると、45kmのファイバ回線で毎秒約10万ビットの秘密鍵生成が可能といい、これは世界最速という。

東京QKDネットワークの構築に当たっては、NICTとNECが共同で、欧州の量子暗号プロジェクトで開発された規格との互換性を持つインターフェイスも開発した。試験運用では、東芝およびヨーロッパの研究機関が参加して、国際標準化に向けた相互接続実験も行う。

NICTでは一連の試験運用を経て、2014年度ごろまでに実用化のめどを付ける方針。政府機関のほか、発電所やガス/水道網といった重要インフラの通信を保護する手段として適応を目指す。また三菱電機では、Windows Mobile搭載のスマートフォン向けに、量子暗号通信用のアプリケーションを開発し、音声通話をエンドツーエンドで保護するというデモンストレーションも披露した。

三菱電機が参考出展した、スマートフォン向けの量子暗号通話アプリケーション

三菱電機が参考出展した、スマートフォン向けの量子暗号通話アプリケーション現代暗号と「補い合う」手段に

量子暗号とは、数学的アルゴリズムに基づく現行の暗号とは異なり、物理学に基づいた「まったく新しい暗号技術」(NICT 量子ICTグループリーダー 佐々木雅英氏)だ。「将来、どんな技術が現れても解読ができない暗号化通信」(同氏)を実現するという。

現在のインターネットで利用されている暗号技術も、十分信頼に足るものではあるが、「ある日突然、数学的発見によって瓦解する可能性は否定できない」(佐々木氏)。また、実際にやり取りするデータやコンテンツを暗号化するキモである秘密鍵が盗まれたり、盗聴されたりすれば、いくら暗号化しても意味をなさなくなる。

量子暗号では、この秘密鍵を安全に共有する仕組みを「量子鍵配送」で実現している。

光ファイバで情報を伝送する最小単位である「光子」は、測定されると状態が変化し、痕跡を残す。従って、もし盗聴などの行為があれば、ビットエラーの割合が有意に高くなり、「盗聴されていること」の検出が可能だ。この仕組みを利用し、盗聴された可能性のあるビットを確実に排除し、盗聴されていない乱数列のみを秘密鍵として利用する。

東京QKDネットワークでは、鍵管理サーバと鍵管理エージェントが協調して動作するシステムを構築した。鍵管理サーバは常に回線の状況を監視し、もし量子レベルで盗聴を検出すると、配送経路を切り替えて秘匿通信を続けるように指令を下す。

しかも、こうして配送された秘密鍵は何度も使い回すのではなく、ワンタイムパッド暗号により使い捨てされる。一度使われた秘密鍵は二度と使われないため、仮に何らかの手段で盗聴が行われたとしても、データの復元は理論的に不可能だ。

ただ、完全な安全性を実現する量子暗号にも、コストをはじめ、伝送距離や速度などいくつかの課題が残る。「現代暗号と量子暗号はどちらが優れているかと比較するものではなく、特徴を補い合って、ニーズとコストに応じて組み合わせ、包括的な安全性を提供していくもの」(佐々木氏)。

関連リンク

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。