RSA Conference 2011開幕、基調講演でコビエロ氏が断言

仮想化技術の活用で「クラウド環境の信頼を確立」とRSA

2011/02/16

米国時間の2月14日から18日にかけて、セキュリティをテーマとしたカンファレンス「RSA Conference 2011」が米国サンフランシスコで開催されている。

今年は20回目となる節目の年。最初の基調講演には、米EMCのエグゼクティブバイスプレジデントで、EMCのセキュリティ部門RSAの会長を務めるアート・コビエロ氏が登場した。同氏は、過去のRSA Conferenceの講演を例にとってセキュリティ業界の流れを振り返り、「中にはPKIのように、『今年こそ元年』と言われながら普及に至らなかった技術がある」と述べた。けれどクラウドは、そのような道筋をたどらないだろうという。

クラウド環境に「コントロール」と「可視性」を

コビエロ氏は2010年の基調講演でもクラウド環境のセキュリティをテーマに挙げ、「クラウドにおける安全の確立が、セキュリティ業界にとってのチャンスになる」と述べていた。

米EMC エグゼクティブバイスプレジデント兼EMCセキュリティ部門RSA会長 アート・コビエロ氏

米EMC エグゼクティブバイスプレジデント兼EMCセキュリティ部門RSA会長 アート・コビエロ氏「昨年はクラウドの安全をどのように実現するかがテーマだったが、今年はその約束を現実のものとして証明してみせたい。つまり、クラウド環境における信頼を確立したい」(同氏)。

現在、われわれを取り巻く環境は大きな変化を迎えている。デバイスの多様化や仮想化の進展により、「適切なユーザーが、信頼できるインフラを介して、適切な情報にアクセスする」という目的の達成は困難さを増してきた。同時に、コストや迅速なビジネス展開といった要請から、企業のクラウドコンピューティングへのシフトは進む一方だ。

こうした変化によって、ITシステムに対する「コントロール」と「可視性」は失われているように見える。だが逆に、仮想化技術を適切に活用することによって、ITインフラ全体の「コントロール」と「可視化」が可能になり、安全なクラウド環境が実現できるとコビエロ氏は説明した。

ただ、それを実現するには3つの要素が必要だという。1つは、従来の物理的なリソースや境界線に基づくのではなく、論理的な境界に基づく、かつ「情報中心」のセキュリティ。2つ目は、後付ではなく最初からビルトインされ、かつ自動化されたセキュリティ。「クラウドのスピードや拡張性を生かすのならば、セキュリティポリシーは人手による設定を待つのではなく、自動的に適用されなければならない」(コビエロ氏)。そして最後は、静的ではなく、リスクに基づいて動的に適用されるアダプティブなセキュリティだ。

VMwareとの深い連携でクラウド環境を可視化

基調講演には、同じくEMCの傘下にある米VMwareの上席副社長兼最高開発責任者、リチャード・マカニフ氏も登場し、仮想化技術がどのようにセキュリティのあり方を変えていけるかを説明した。

「セキュリティはこれまで、IPアドレスなどの物理的なリソースに関連付けられていた。そのため、ポリシーの変更に応じた柔軟な対応が困難だった」(マカニフ氏)。しかしVMware vSphereおよびvShieldを活用すれば、論理的な境界を作成し、動的で情報中心型のセキュリティを実現できるという。

マカニフ氏は例として、ある仮想マシンを異なる仮想データセンターに移動しても、物理的な場所に左右されることなく、論理的なゾーンに基づいたポリシーが適用され続けることを挙げた。その際には同時に、仮想データセンター内にマルチテナント環境を構築し、それぞれ異なるコンプライアンス基準を適用できるという。

コビエロ氏は、引き続きRSAとVMwareの技術連携を深めていく方針を明らかにした。

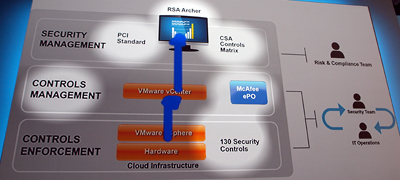

例えば、eGRC(エンタープライズガバナンス・リスク・コンプライアンス)システムの「Archer」とVMware vCenterが協調し、仮想マシンに関する情報を共有することで、仮想インフラの状況を可視化。クラウドインフラが信頼できる状態にあるかどうかを確認できるようにするという。この仕組みではPCI DSSのほか、Cloud Security Allianceといった業界団体が定める基準をコントロールとして適用可能だ。マカフィーとの提携も発表しており、これらの仮想インフラに関する情報を、マカフィーの管理ツール「ePolicy Orchestrator」と共有、連携できるようにするという。

RSA Conferenceに合わせて発表した新サービス「Cloud Trust Authority」も、クラウドインフラにコントロールと可視性を追加するための仕組み、という位置付けだ。このサービスは、企業の既存の環境とクラウドサービスプロバイダーとの仲立ちとして動作し、アイデンティティやコンプライアンスに関する情報を共有できるようにする。

コビエロ氏は、こうした一連の取り組みによって「クラウド環境における信頼の確立は可能だ」と述べ、講演を締めくくった。

関連リンク

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。