クラウドサービスとの仲介役果たすサービスも紹介

RSAが次世代SOC構想を提案、仮想化技術がその鍵に

2011/02/17

米EMCのセキュリティ部門、RSAは、RSA Conference 2011に合わせて立て続けに新たな取り組みを発表した。

1つは、企業とクラウドサービスプロバイダーとの間で、アイデンティティ(ID)情報とモニタリング情報の仲介役を果たす「Cloud Trust Authority」だ。

RSAの会長を務めるアート・コビエロ氏は、2月15日に行った基調講演の中で、「コントロール」と「可視性」を与えることで、クラウド環境の信頼を確立したいと述べていた。Cloud Trust Authorityはそれを実現する手段の1つ。認証製品の「SecurID」やGRC(ガバナンス・リスク・コンプライアンス)管理製品の「RSA Archer eGRC」のほか、VMwareの仮想化技術、同社に買収されたTriCipherのSaaS向けユーザー認証/アクセス管理サービスなどを組み合わせて実現する。

多くの企業では、ID情報を管理するディレクトリや認証サーバを導入しているはずだ。「Enterprise Connector」と呼ばれる製品を導入すれば、そのID情報を使って、Cloud Trust Authorityを介して複数のクラウドサービスに対する認証とアクセス管理、プロビジョニングなどを行えるようになる。Cloud Trust Authorityとクラウドサービスプロバイダーとの間ではSAMLを使ったフェデレーテッド認証が行われ、サービスごとに個別に作り込む必要はない。

Cloud Trust Authorityのもう1つの特徴は、サービス利用時のコントロールだけでなく、それが適切に利用されているか、コンプライアンスを満たしているかといった情報をフィードバックし、管理できるようにすることだ。オンプレミスの環境とクラウド、両方にまたがって「可視性」を高める役割を果たす。

RSA グローバル・マーケティング担当最高技術責任者 サム・カリー氏

RSA グローバル・マーケティング担当最高技術責任者 サム・カリー氏「いまの状況は、目隠しをしたまま手探りで進んでいるようなもの。飛行機や潜水艦と同じように、クラウドには状況を把握し、継続的なモニタリングを行うことのできるダッシュボードが必要だ」と、RSAのグローバル・マーケティング担当最高技術責任者、サム・カリー氏は述べた。

カリー氏はまた、これから1〜2年かけてCloud Trust Authorityを拡充し、当初のID管理やコンプライアンス管理だけでなく、インフラのセキュリティや情報セキュリティも含めた、包括的なサービスに進化させていくと述べた。暗号化や鍵管理、DLPといった要素が盛り込まれ、それらを「企業向け」「クラウドサービスプロバイダー向け」という2つのポータルサイトを通じて一元的に管理できるようにしていくという。

「これでクラウドにまつわるセキュリティ問題がすべて解決するというわけではない。しかしCloud Trust Authorityによって、状況はずっとずっと改善されるだろう」(カリー氏)。米国では2011年後半にβプログラムを開始する予定で、国内での展開予定は未定だ。

自ら予測し、自動的に対策する夢のSOC?

2月16日には、次世代のセキュリティ・オペレーション・センター(SOC)のあり方に関する提言を発表した。ITインフラを監視し、セキュリティインシデントに迅速に対応するための組織がSOCだが、新たなタイプの脅威に対応するには「インテリジェントなSOC」が必要だという。

インテリジェントSOCが念頭に置いているのは、APT(Advanced Persistent Threat)と呼ばれる攻撃への対処だ。APTは、機密情報や知的財産などを盗み取るという明確な目的を持った攻撃だ。特定の組織や企業に属する個人にターゲットを絞り、スピアフィッシングを使って端末に侵入し、ゼロデイの脆弱性を悪用して情報を盗み取ろうとする。

EMCのセキュリティ部門であるRSAのCTO、ブレット・ハートマン氏は、APTのような攻撃に対抗するには、仮想化をはじめとする異なる技術を組み合わせ、包括的に対策する「インテリジェントSOC」が必要だと説明した。

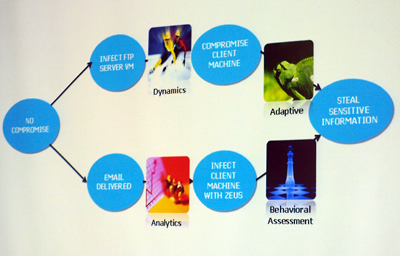

インテリジェントSOCは、APTの攻撃経路の各ステップで動的な対策を取るという

インテリジェントSOCは、APTの攻撃経路の各ステップで動的な対策を取るというインテリジェントSOCは、ログやビヘイビア情報を集約して相関分析を行い、いま何が起こっているのかを把握する。そして、リスクの高さに基づき、コンテキストに応じた対策を自動的に実施するという。最終的には、自ら学習し、今後どうなるかを予測し、その予測に基づいて自動的に対策を取る、という青写真を描いている。

インテリジェントSOCの要素技術の1つが、アダプティブ認証だ。「あるユーザーが、普段とは異なる時間にいつもと違う場所からアクセスしている」という情報が入れば、「どうやらこの動きはおかしい。クレデンシャルが盗まれ、なりすましされているのではないか」と判断する。そして悪用を防ぐため「通常の認証に加え、携帯電話のSMSを用いた認証も追加する」といった具合に対処する。

もう1つ、インテリジェントSOCの実現において鍵を握るのが、仮想化技術の活用だ。例えば、ハイパーバイザ上で仮想マシンとしてFTPサーバを運用しておけば、侵害を受けても、サーバ上のプロセスを落とすのと同じようにしてサーバを落とすことができる。そして、元のイメージからクリーンな状態の仮想サーバを立ち上げることが可能になるとハートマン氏は説明する。

マルウェアのビヘイビア解析にも仮想化技術は有効だ。実環境ではなく、隔離された仮想環境の中でシステムコールやネットワークI/Oなどの動きをモニタリングし、分析エンジンで解析することで、疑わしい動きを検出できる。

ハートマン氏は、いまはまだコンセプトモデル段階だが、RSAのみならずEMCやVMwareの技術を総動員し、リスクに基づいて動的に対応するインテリジェントSOCを実現していきたいと述べた。

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。