レピュテーションで亜種を目立たせる

「亜種を作っても無駄」、シマンテックがSEP12で新機能

2011/03/23

シマンテックは3月23日、2010年夏に販売予定の企業向けエンドポイントセキュリティ製品「Symantec Endpoint Protection 12」の技術説明会を行った。この新バージョンは、レピュテーション技術「Insight」の活用により、ダウンロードしたファイルに関する詳細な情報をユーザーに提供し、定義ファイルだけでは検出が困難なマルウェア亜種から保護する機能を搭載する。

Symantec Endpoint Protectionは、アンチウイルス/アンチスパイウェアのほか、振る舞いベースのマルウェア検出、不正侵入検知などのセキュリティ対策を実現する、企業のエンドポイント向けセキュリティソフトだ。管理ツールと組み合わせ、一元的な管理/レポートが可能になっている。

Symantec Endpoint Protectionはこれまでも、定義ファイルに基づく検出機能だけでなく、振る舞い検知など、未知のマルウェアに備える機能を搭載してはいる。だが、「ウイルスの数は爆発的に増えている。しかも最近は、標的を絞り込んで、アンチウイルスの網に引っかからないように亜種を作り替え、ターゲットごとに攻撃を変えていく」(同社プロダクトマーケティング部 リージョナルプロダクトマーケティングマネージャ 広瀬努氏)。定義ファイルをいくら作成しても、その検出を逃れる亜種が登場する「いたちごっこ」が続いている。

Insightは、この構図を変えていくための技術だ。同社およびコンシューマー向け製品「Norton 360」ユーザーから情報を収集し、さまざまな実行ファイルの「名前」「ハッシュ」「ソース」「署名」などの情報を集約する。そして「そのファイルが登場してからどのくらい時間が経っているか」「そのファイルを実行したユーザーはどのくらいいるか」「電子署名はあるかないか」といった情報を蓄積する。対象は実行形式のファイルで、Microsoft OfficeやAdobe PDFなどのファイルは対象外だ。しかし、それらの脆弱性を突いて、ユーザーが知らないうちにダウンロードされる実行形式のマルウェアは検査できる。

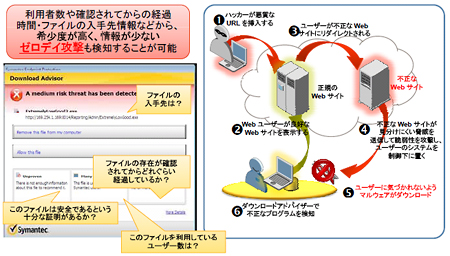

もしユーザーが、何らかのファイルをダウンロードしようとした際には、Insightの情報を参照し、「このファイルは2日前にリリースされたもので、電子署名もありません」といった情報を表示する。これを基にユーザーが「怪しいから実行するのは控えよう」と判断を下せるようにする仕組みだ。万一ファイルを実行してしまった場合でも、振る舞い検知技術「SONAR」で疑わしい動作をストップさせ、多重防御を実現するという。

「Insight」を活用した警告の仕組み

「Insight」を活用した警告の仕組み「出現してからの経過期間が短く、利用者数が少ない脅威は、レピュテーションが低く、目立つ。かといってファイルを改造させなければ、定義ファイルで検出できるようになる。『亜種を作っても無駄』とウイルス作成者の意図をくじき、抑止力にすることがInsightの狙い」(広瀬氏)。

競合セキュリティベンダも、クラウドをベースにしたソリューションを提供している。「他社の場合、最新の定義ファイルをクラウド上に用意し、それを参照する形が多く、あくまで既知のシグネチャを活用するというものだ。これに対しInsightは、実行ファイルの分布数や生存期間などのレピュテーションを収集し、定義ファイルとは別の軸で評価するという意味で異なる」(広瀬氏)。

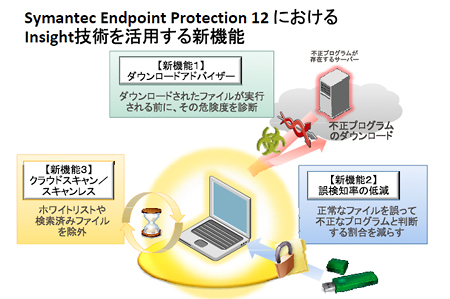

シマンテックではInsightを、ユーザーに警告を表示する「ダウンロードアドバイザー(仮)」という形で直接的に活用するほか、フィードバックによる検知率の向上/誤検知率の低減、キャッシュとシマンテックのクラウド基盤を活用したパフォーマンスの向上といった部分でも実装していく計画だ。

関連リンク

関連記事

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。