ラックが2011年の脅威を総括

マルウェアは「巧妙にかいくぐるテクニック」を磨き続ける

2011/12/28

ラックは12月16日、2011年の情報セキュリティをめぐる状況を総括する説明会を開催した。この中で取り上げた2つのマルウェアは、2012年以降の脅威を探る上でも、示唆に富んだ性質を持っている。

ラック コンピュータセキュリティ研究所 岩井博樹氏

ラック コンピュータセキュリティ研究所 岩井博樹氏1つは同社が「Chimera Attack(キメラ・アタック)」というコードネームで呼んでいる攻撃手法だ。防衛産業や化学メーカーなど数社で攻撃が確認された、標的型攻撃の一種という。

ターゲットに狙いを絞ってマルウェアに感染させ、情報を盗み取るという動きは標的型攻撃の常套手段。ただキメラ・アタックは、フィルタリングをかいくぐるために国内のサーバを悪用したり、情報を盗み取っていることを気取られないよう画像ファイルを偽装したりと、「より巧妙になっている」(同社 コンピュータセキュリティ研究所 岩井博樹氏)ことが特徴だ。

これまでに報じられた標的型攻撃の多くは、電子メールの添付ファイルを介して感染していた。しかしこのキメラ・アタックは、電子メールフィルタリングソフトの対策を回避するためか、URLを介したスピア型フィッシングを利用している。

また、感染したマシンが通信する先は、国内のクラウドサービス内で運用されている実在のサイトだ。海外の「悪意あるサイト」を利用した場合、URLフィルタリングによってある程度対策が可能な状態だ。これに対し国内のクラウドサービスを踏み台とすれば、正規のサイトと変わらないため、フィルタリングをかいくぐって感染したマシンと通信できることになる。

感染後にPC上で動作するキーロガーも、感染したことをユーザーに気取られないよう、GUI式ではなくコマンドライン式。収集した情報は、ゲートウェイでの検出をすり抜けるため、画像ファイルを装って攻撃者の元に送られる。さらに、Pass the Hashなどのテクニックを使って「ネットワーク内部への侵入を広げ、ドメインコントローラへの到達を目指していると思われる」と岩井氏は説明した。

こうした解析を踏まえると、キメラ・アタックは「2009年以降に流行した攻撃テクニックの『いいところどり』」(岩井氏)だという。

岩井氏は、「これまで標的型攻撃に利用された攻撃で、ゼロデイを使ったものは観測していない。パッチマネジメントをきちんとしていれば、かなりの割合で防げるのではないか」と述べた。

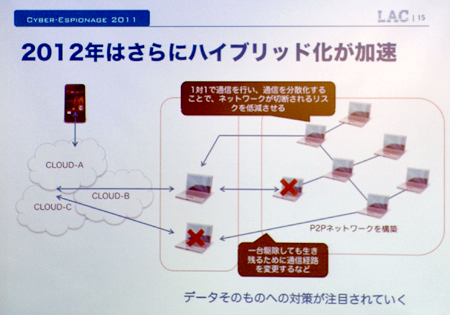

ただ一方で、「2012年には、P2Pの技術が加わってくるのではないかという予感がしている」と同氏。後述する「SpyEye」の活用も考えられるという。また、情報を盗み出す際には、被害PCから直接送信するのではなく、別の「持ち出し用PC」にいったん集約してまとめて送信するなど、よりセキュリティ管理者に気付かれにくい方法を取る可能性があるという。

こうした動きを踏まえ岩井氏は、「データそのものへの対策」、つまり暗号化に注目が集まるのではないかと説明した。

OSに実装されたセキュリティ対策をも回避

もう1つ着目したいマルウェアが「SpyEye」だという。

これは、金銭目的の攻撃に利用されているマルウェアだ。同名のツールキット「SpyEye Builder」によって生成でき、感染したPCからユーザーのIDやパスワード、クレジットカード番号、暗証番号といった情報を盗み出す。

ラック サイバーセキュリティ研究所 新井悠氏

ラック サイバーセキュリティ研究所 新井悠氏このマルウェアは、2011年になって初めて登場したわけではない。2010年ごろから世界的に、金融機関を狙うフィッシング詐欺などに悪用されてきた。そして日本国内では、「2011年4月ごろから継続して検出されるようになっている」(同社 サイバーセキュリティ研究所 新井悠氏)。

1つ注目したいのが、SpyEyeが感染したプラットフォームだ。感染の割合を見ると、Windows XPや2000といったレガシーなOSだけでなく、Windows Vistaや7など、マイクロソフトがセキュリティ対策に力を入れたはずのOSが半分近くに上った。おそらく、この数年をかけて攻撃者が編み出してきた「回避策」が、SpyEyeには実装されているのではないかという。

またSpyEyeは感染すると、通信内容の一部を改ざんし、本物のサイトにアクセスしていても、偽のフォーム欄などを追加して表示する。フィッシングサイトをわざわざ用意することなく、重要なデータを盗み取ってしまう仕掛けだ。新井氏によると、「(サイトの真正性を保証する)EV-SSLを使っていても、偽のページを表示できてしまう」という。

新井氏は、「海外ではいま、警察署からの偽の警告を装って、罰金を支払わせようとする詐欺が増えている」と指摘。この詐欺にもあっという間に各国語版が登場している事実に触れ、「遠からず日本語でも出てくるかもしれない。海外ではやっているものが日本にも上陸するという傾向は変わらないことから、来年はこうした手口に注意する必要がある」と述べた。

関連リンク

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。