ベリサインがセッションハイジャック対策として推奨

Webサイト常時SSL化のススメ

2012/03/28

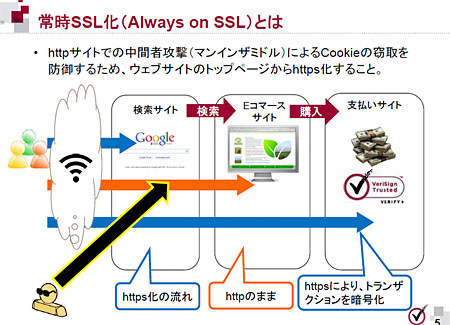

ログインや入力フォームなどが含まれないページも含め、Webサイト全体のSSL化を検討してほしい――日本ベリサインは3月28日、常時SSL(Always-on SSL)に関する説明会を開催した。

米シマンテック シマンテックトラストサービシズ プロダクトマーケティング シニアディレクターのロブ・グリックマン氏は、「Webサイトのセキュリティはクリティカルな問題になっている」と述べ、主に2つの攻撃シナリオがあると説明した。

1つは、正規のWebサイトが攻撃者に乗っ取られて、アクセスしてきたユーザーにマルウェアを仕込んでしまうケース。もう1つは、通信経路で盗聴した情報によるなりすまし(セッションハイジャック)だ。

特に後者の問題に対する「簡単かつコスト効率に優れた解決策が、常時SSLだ」(グリックマン氏)という。すでに、FacebookやTwitter、Google、PayPalといった大手Webサービス企業は、常時SSLの導入に踏み切った。日本では、Google.co.jpが3月から常時SSLを導入しているほか、ネット証券サービスの野村ネット&コール(旧ジョインベスト証券)が対応しているという。

Cookie盗聴によるなりすましのリスクに対処

ベリサインが常時SSLを推奨する理由は、前述の通りセッションハイジャック対策だ。このセッションハイジャックが発生する背景には、ユーザーを識別する情報を格納し、セッション管理に使われる「Cookie」が、いまだに適切に扱われていないことがあるという問題がある。

米シマンテック シマンテックトラストサービシズ プロダクトマーケティング シニアディレクターのロブ・グリックマン氏

米シマンテック シマンテックトラストサービシズ プロダクトマーケティング シニアディレクターのロブ・グリックマン氏多くのWebサイトでは、ユーザーのセッション情報を追跡するためにCookieを利用している。しかし、Webサイトの中にHTTPのページとHTTPSのページが混在しており、このCookieにSecure属性が設定されていない(=HTTP経由でCookieが送信可能になってしまう)場合、あるいは有効範囲が適切に設定されていない場合は、ちょっとまずいことになる。HTTPSで保護されているページ用に発行したCookie情報が、暗号化で保護されていないHTTPのページにも送られてしまうからだ。

もし、この状況で誰かが通信内容を盗聴していれば、Cookieの内容まで把握できてしまう。その誰かがCookie情報をセットして対象サイトにアクセスすれば、なりすましの完了だ。特に、通信の盗聴が容易な公衆無線LANサービスなどを利用している場合、セッションハイジャックの危険性は高くなる。

グリックマン氏は、Cookie情報を読み取り、誰でもセッションハイジャックを行えるFirefoxのアドオンツール「Firesheep」の登場で、リスクがいっそう顕在化したと説明した。

こうした危険性を踏まえ、OTA(Online Trust Allance)などの業界団体では常時SSL化を推奨しているという。グリックマン氏も、「すべてのページでHTTPSを利用し、セキュアなCookieを利用すること」を挙げた。同時に、信頼できる認証局が発行するSSL証明書を導入すること、パッチの適用をはじめとする基本的なセキュリティ対策を取ることも必要だという。

「処理が重くなる」のは昔の問題

とはいえ昔からSSLになじんでいた人ほど、常時SSL化によるサーバ負荷の増大やパフォーマンスの劣化、コストが気になるだろう。

しかし、マルチコアCPUをはじめコンピューティングリソースが格段に向上した現在、そうした問題は解決できていると、日本ベリサインのSSLプロダクトマーケティング部 上席部長 安達徹也氏は述べた。SEOへの影響も「中途半端にHTTPとHTTPSが混在していると生じるが、きちんと常時SSLを導入すればむしろ効果的になる」という。

ただ、サードパーティが提供するコンテンツを埋め込んでページを生成している場合、「保護されている項目と保護されていない項目が含まれている」旨を示す警告が表示されることになる。これは「サードパーティも含め、すべてのサイトにHTTPS対応してもらう方向で解決していければ」(安達氏)という。

安達氏はさらに、HTTPのページとHTTPSのページとでそれぞれ別のCookieを発行したり、URLごとにCookieの有効範囲や属性を定義するよりも、常時SSL化する方がメンテナンスの手間も省けると指摘。サイト運営者にはぜひ、常時SSLによって、セッションハイジャックのリスクに対応してほしいと説明した。

なお、OTAが発行した「常時SSLによるWebサイトの保護」というホワイトペーパーではさらに、安全な開発ライフサイクルに基づいてWebサイト/Webアプリケーションを構築していると費用対効果が高くなること、HSTS(HTTP Strict Transport Security)という選択肢もあることなどに触れている。

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。