NewsInsight

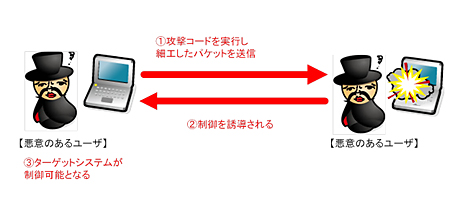

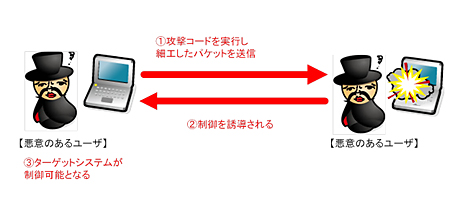

細工したパケットを送信することで、悪意あるユーザーが悪意あるユーザーのシステムを乗っ取ることが可能になる(NTTデータ先端技術のレポートより)

細工したパケットを送信することで、悪意あるユーザーが悪意あるユーザーのシステムを乗っ取ることが可能になる(NTTデータ先端技術のレポートより)

標的型攻撃を仕掛ける攻撃者が攻撃される可能性

攻撃ツール「Poison Ivy」に脆弱性、NTTデータ先端技術がレポート公開

2012/07/25

NTTデータ先端技術は7月25日、Remote Administration Tool(RAT)の「Poison Ivy」のC&Cサーバに存在する、バッファオーバーフローの脆弱性に関する検証レポートを公開した。

Poison Ivyはバックドアやトロイの木馬に分類されることもある攻撃ツールだ。被害者のPCにインストールされる「クライアント」(いわゆるボット)と、それを制御する攻撃者の「C&Cサーバ」で構成されており、リモートから侵入先のPCを制御したり、情報を盗み取ったりする。2011年に相次いで発生した標的型攻撃に使われていたことでも有名だ。

レポートによると、Poison Ivy 2.3.2には脆弱性があり、C&Cサーバに細工したパケットを送信することにより、任意のコードを実行させ、その制御を奪い取ることが可能だ。この結果、Poison Ivyを利用している悪意あるユーザーが、さらに悪意あるユーザーによって攻撃される可能性がある(さらにいえば、攻撃を受けたPCからの報復措置を可能にするとも言える)。

細工したパケットを送信することで、悪意あるユーザーが悪意あるユーザーのシステムを乗っ取ることが可能になる(NTTデータ先端技術のレポートより)

細工したパケットを送信することで、悪意あるユーザーが悪意あるユーザーのシステムを乗っ取ることが可能になる(NTTデータ先端技術のレポートより)このとき、C&Cサーバ/クライアント間にあらかじめ設定されたパスワードを知っている必要があるが、同社によるとこれも、総当たり攻撃によってかなり高い確率で割り出し、攻撃できてしまうという。さらに、この脆弱性について報告したイスラエルのセキュリティ研究者によれば、Windows 7のセキュリティ機構であるDEPやASLRもバイパスされるという。

同社はこの検証を踏まえ、最も確実な対策は「そもそもこのようなプログラムは使用しないこと」であると述べている。なお、Poison Ivyの作者からこの脆弱性に関するアナウンスはなされていない。

関連記事

情報をお寄せください:

Security&Trust フォーラム 新着記事

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。