“ID管理はクラウドで”という新潮流に乗ろう――セキュリティ対策だけに終わらせないAzure ADのホットな活用方法とは?:いま一度、ID管理/IDセキュリティの見直しを

クラウド/モバイル利用の普及により、IDをいかに適切に管理し、セキュリティやガバナンスを維持していくかが、企業の大きな課題となっている。そして、この課題を解決し、さらなる生産性向上を実現するためにマイクロソフトは「Azure Active Directory」を提供。クラウド/モバイル時代における企業のID管理環境は、Azure Active Directoryでどのように改善されていくのだろうか。

クラウドとモバイルの普及で重要度が増す「IDセキュリティ」

クラウドやモバイルの利用が加速する現在、セキュリティやコンプライアンスに対する“新しい考え方”が必要になってきた。これまでのセキュリティに対する考え方は、ファイアウォールやDMZ(DeMilitarized Zone:非武装地帯)/VPN(Virtual Private Network:仮想プライベートネットワーク)など、社内と社外にネットワーク的な境界線を設け、内と外で対策を切り替える「対策境界防御型」だった。

だが、クラウドやモバイルは、こうした境界を簡単に超える。例えば、スマートフォンやタブレットから顧客管理のSaaS(Software as a Service)を利用する場合、社内システムを守ってきたファイアウォールやDMZ/VPNは、ほとんど意味がなくなってしまうからだ。

そこで、重要になってきたのが、「ID(Identity)をベースとしたセキュリティ」だ。IDはOSやアプリケーションを利用する際の入り口であり、どのように業務を行っているかまで追跡することができる。IDをセキュリティ対策の中心に据えることで、企業全体のセキュリティを同じポリシーで統制し、重要なシステムやデータを保護することができるようになるわけだ。

もっとも、課題もないわけではない。最大の課題は、クラウドやモバイルの利用が増えるにつれ、利用するIDの数も増えていくこと。社内のWindowsコンピュータへのログオンで利用している「Active Directory」が代表的なIDだが、そこに顧客管理のSaaSが加わり、さらに、ファイル共有、営業支援、人事給与などのSaaSが加わってくると、それぞれのアカウントのID/パスワードの管理がユーザーにとって大きな負担になっていく。結果として、パスワードをメモで残したり、同じパスワードを使い回したりして、セキュリティリスクを増加させることにもつながることが少なくない。

また、対応コストも大きな課題となる。IDが増えると、当然、IT管理者の作業負荷も増える。中でも、ユーザーがパスワードを忘れた際の「パスワードリセット」や「アカウントロック」への対応作業は大きな負荷となる。パスワードリセットにかかるコストは、1件当たりおよそ数千円(10〜70ドル)ともいわれている。

さらに、パスワードリセット中はユーザーの業務がストップすることや、メールアカウントが使えないため、周囲の同僚に連絡窓口になってもらったりといった手間も発生する。それらを含めると、ID/パスワードの管理は、年間で数百万円から数千万円のコスト負担にもなるという。

この他、実際にどのようにしてIDを作成しユーザーに付与していくか、ユーザーのログをどう可視化していくか、取引先とコラボレーションする際にIDをどう管理するかといったことも課題になる。

そうした中、注目を集めているのが「クラウドでIDを管理する」という新たなアプローチだ。マイクロソフトの「Microsoft Azure Active Directory(Azure AD)」は、クラウドIDセキュリティの中核機能を提供する認証基盤として導入が急速に進んでいる。米マイクロソフトのID製品開発部門でシニアプログラムマネージャーを務める山下哲平氏は、次のように話す。

「業務にクラウドやモバイルが必要不可欠となった今、複雑になりつつあるID管理・認証基盤管理を効率的に、そして、セキュアに運用するニーズが非常に高まってきました。そこでマイクロソフトは、Azure ADの機能を継続的に強化することでIDをベースとしたセキュリティの仕組みを企業がスムーズに確立できるような取り組みを進めています。Azure ADを利用すれば、セキュリティの強化だけでなく、社員の生産性向上や働き方改革にもつなげることができます」(山下氏)

Azure ADの「セルフサービスパスワードリセット」でコストを大幅に削減

Azure ADは、クラウドベースのディレクトリおよびID管理サービスだ。セルフサービスのパスワード管理やグループ管理、特権を持つアカウントの管理、多要素認証(Multi-Factor Authentication:MFA)、ロールベースのアクセス制御、アプリケーション使用状況の監視、各種監査など、豊富な機能を備える。

これらの多彩な機能の中でも、顧客の間で最も多く利用されているのが「セルフサービスのパスワードリセット」だと山下氏は説明する。セルフサービスのパスワードリセットは、IT担当者の力を借りずに、忘れてしまったパスワードをユーザーが自分自身で再設定できる機能だ。山下氏は、セルフサービスのパスワードリセットの導入効果として、社員10万人規模のA顧客が年間80万ドル(約9千万円)もコストを削減したケースを紹介してくれた。

「このお客さまでは、1週間に1400件程度、パスワードリセットの作業要求があったそうです。しかも、このお客さまでは、ヘルプデスク業務をアウトソーシングしており、1件当たりの作業対応コストは約10ドルかかっていました。そこで、Azure ADでセルフサービスのパスワードリセットとアカウントロック解除対応をすることで、パスワードリセットにかかわるコストを削減したのです」(山下氏)

パスワードのリセットという一見単純な作業でも、積み上げてみると大きなコストとなり、業務効率を低下させる要因になっているのだ。セルフサービスでパスワードリセットの仕組みを自社で構築・運用している企業も、それにかかっているコストを再度見直してみるといいかもしれない。

パスワードリセットに関しては、既存のAzure ADユーザーの間でも誤解されている点が多いと山下氏は続ける。例えば、Azure ADへパスワード同期をしていないフェデレーション環境でも、パスワードリセットが可能ということだ。

「Active Directoryフェデレーションサービス(AD FS)を使って、社内のActive DirectoryとAzure ADを連携し、パスワード同期はしていない、というお客さまは多いです。こうしたフェデレーション環境では、Azure AD上にパスワードを保存していないため、セルフサービスのパスワードリセット機能は使えないと思われがちですが、実際には利用できます。セルフサービスのパスワードリセットは、導入手順もシンプルですし、コスト削減効果は非常に高いですから、フェデレーション環境を運用しているお客さまも再度検討されることをお勧めします」(山下氏)

複数のSaaSにシングルサインオンし、「条件付きアクセス」でセキュリティを強化

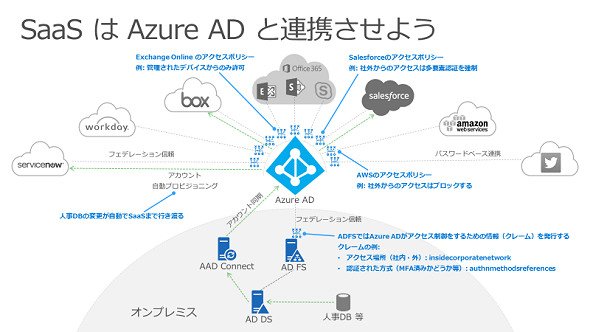

Azure ADで次に利用が多いのが、シングルサインオン環境の構築だ。シングルサインオンは、営業支援の「Salesforce」やファイル管理の「Box」、名刺管理の「Sansan」、経費精算の「Concur」、人事管理の「Workday」、サービス管理の「ServiceNow」、その他自社開発アプリといったさまざまなSaaSに対し、1つのIDでログインできるようにする機能だ。

シングルサインオンのメリットは、ユーザーの利便性や管理性の向上、さらにAzure ADではセキュリティやガバナンスを強化することができる。山下氏は、Azure ADのシングルサインオン機能の特徴として、「利便性向上」「セキュリティ/ガバナンス強化」「運用管理負荷の軽減」の3つを挙げる。

「利便性向上」については、シングルサインオン機能だけでなく、アプリケーションに一元的にアクセスできる「アクセスパネル」の存在や「Office 365」に統合されたアプリケーションランチャーが提供されることがポイントだ。また、「セキュリティ/ガバナンス強化」の面では、MFA、条件付きアクセス、レポート機能といったユニークな機能が提供されている。「運用管理負荷の軽減」については、IDの自動プロビジョニング機能やセルフサービスのグループ管理などにより、IT担当者の負荷を軽減する。

「これまで、複数のSaaSでシングルサインオンを行う場合、AD FSなどのフェデレーションサービスと連携させるのが主流でした。最近は、Azure ADと連携させることをお勧めしています。Azure ADでは2700以上の連携テスト済みのアプリケーションが『ギャラリー』に公開されているので、ウィザードに従って連携設定が可能です。また、条件付きアクセスを利用することで、AD FSのクレームルールのようなアクセス許可ポリシーを複雑な構文を使わずにシンプルに管理できるようになってきています。そして何より、月単位で新機能をリリースし続けているAzure ADの最新機能のメリットをいち早く享受できます」(山下氏)

シングルサインオンを利用する上で注目できるのが「条件付きアクセス(Conditional Access)」だ。条件付きアクセスは、ユーザー属性、場所、アプリ、デバイスなど利用者の利用条件に応じてアクセス許可ポリシーを構成する機能で、例えば社外からBoxへアクセスする場合はMFAを強制し、ワンタイムパスワードを入力しなければログインできないようにするといった運用も可能になる。

「App Proxy」でDMZ/VPNを廃止、ハイブリッド認証環境の監視も

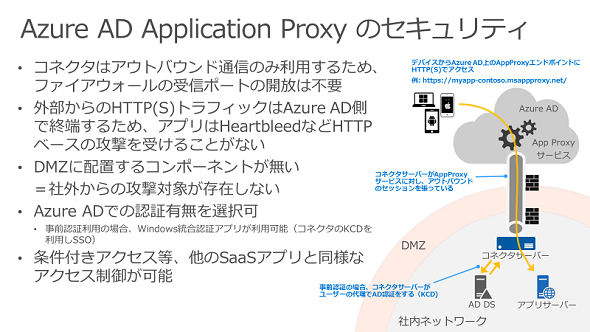

シングルサインオン環境をさらに進め、DMZやVPNを廃止する企業まで出始めている。これは、「Azure AD Application Proxy(App Proxy)」と呼ばれる機能で実現できる。App Proxyは、社内でホストされているWebアプリケーションへのリモートアクセス機能を提供するサービスだ。

DMZやVPNの運用は、IT部門にとっては大きな負荷となる。新しいアプリケーションの追加、削除などに応じて、アクセス権リストの管理や証明書の管理、そして外部からの攻撃に対する防御施策を徹底していく必要がある。部門や部署など拠点が増えれば、それだけ管理負荷も高まる。そこで、ファイアウォールやプロキシ機能そのものをクラウドに移行し、集中管理と業務効率化を図るというわけだ。

App Proxyの技術的な概念は全く新しいため、セキュリティ面での大きなメリットがまだ広く知られていないようだ。「App Proxyを利用するには、ファイアウォールの受信ポートの開放は不要です。また、コネクターはDMZではなく社内ネットワークに配置します。DMZやVPNと大きく異なる点としてファイアウォールに穴が開いていないため、攻撃される部分が一切無くなるのです」と山下氏。

さまざまなアプリケーションへの入り口となる認証基盤が利用できなくなることは、企業活動に多大な影響を及ぼしかねない。そこで導入必須ともいわれているのが「Azure AD Connect Health」だ。Azure AD Connect Healthを利用すると、認証基盤そのものを監視することができる。

既存のActive Directoryと連携させ、シングルサインオンする形でOffice 365などを利用する企業が増えているが、その場合に盲点となるのが認証基盤が“全体”として適切に稼働しているかどうかだ。Azure AD Connect Healthを利用することで、誰がログインしているか、認証サーバは正常に稼働しているか、負荷はどうかなどを1つの画面から把握できるようになる。

「フェデレーション環境で認証基盤を稼働している企業は少なくありません。その場合、認証基盤の構成要素が多くなりがちですが、それを一元的に監視して可用性を担保することが重要です。AD FS/WAP(Web Application Proxy)やAD DSにエージェントを入れることで簡単に稼働状況を監視できるようになるので、ぜひ活用してほしいですね」(山下氏)

機械学習で不正アクセスに自動的に対処する「Identity Protection」

Azure ADでは、IDセキュリティに関して、さらに先進的な機能も提供されている。山下氏が、“最もホットな機能”の1つとしてお勧めするのが「Azure AD Identity Protection」の「リスクに応じた条件付きアクセス(Risk-Based Conditional Access)」だ。

Identity Protectionは、文字通り、Azure ADが提供するIDセキュリティの機能だが、機械学習を使って、自動的に不正アクセスを検知し、さらに対処まで行うことができる。セキュリティ管理者は、自ら手を動かし、分析しなくても脅威に対応できてしまうのだ。

「2016年9月に開催されたカンファレンス『Microsoft Ignite』のセッションでは、ある大学における事例が紹介されました。このケースでは、攻撃が開始されてから3時間ほどで、機械学習で判断された不正アクセスを自動的にブロックし始めました。そして、5時間後には管理者の介在なく、ほぼ100%の不正アクセスがブロックされたのです」(山下氏)

- [参考]Respond to advanced threats before they start - identity protection at its best!(Microsoft Ignite 2016)

こうした不正アクセス対応のベースにあるのは、同社が一般コンシューマー向けに展開している「Outlook.com(Hotmail)」「Skype」「Xbox Live」などのID基盤となっているマイクロソフトアカウントの運用実績だ。現在、マイクロソフトは毎日140億回以上のログイン要求を処理し、150万もの不正アクセスをブロックしている。このログなどは1日当たり10TB(テラバイト)を超え、その膨大なデータを分析することで不審な動きを素早く、そして高い精度でキャッチできるようになっているのだ。

「大規模なコンシューマーサービスで得たノウハウや知見を企業向けサービスへ横展開できることは、マイクロソフトならではの大きな強みです。不正アクセス検知の精度向上には、漏えいしたID、マルウェアに感染したデバイスのIPアドレス、不正アクセスのパターンなどといった多くのデータが必要不可欠です。不正アクセス検知エンジンは自ら学習し続けていますので、日々進化する脅威にリアルタイムに追随できます」(山下氏)

この他、注目度の高いAzure ADの最新機能として「Azure Active Directoryドメインサービス」と「Azure AD B2Bコラボレーション」を挙げる。Azure Active Directoryドメインサービスは2016年10月に正式リリースされたSaaS型のドメインコントローラーだ。これまでActive Directoryを認証基盤とするアプリケーション(例えば、SharePoint)をAzure上の仮想マシンで稼働させる場合は、仮想マシン上でドメインコントローラーも用意して運用せざるを得ないケースが多かった。ドメインサービスを使うことで、マイクロソフトが管理するドメインコントローラーをサービスとして利用できるようになった。今後、オンプレミス資産のクラウド移行が加速されると期待が高まっている。

また、Azure AD B2Bコラボレーションは、2017年上半期にリリースが予定されている機能だ。B2Bコラボレーションを利用すると、例えば、自社で利用しているSalesforceに社外のパートナーをログインさせ、そこでコラボレーションできるようになる。この仕組みならではのユニークなポイントは、認証やID管理(パスワード管理、退社時の無効化等)は相手企業を信頼して任せ、自社はアクセス許可(誰がどのリソースにアクセスして良いか)を管理するというモデルだ。また、社外のパートナーがメールアドレスさえ持っていればAzure ADを使っていなくてもよいという点は、利用障壁を低くする大きな要因の1つになりそうだ。

「Identity Protection、ドメインサービス、B2Bコラボレーションの3つの機能は、セキュリティ強化と生産性向上に大いに役立つものです。実際、プレビューの段階から欧米の先進的な企業を中心に採用が活発化しています。日本企業にも大きなメリットをもたらすはずです」(山下氏)

Office 365のライセンス管理がPowerShellなしで実現できるように

さらに山下氏は、今後のAzure ADの機能としては、パブリックプレビューとなっている「Pass-through-Authentication」と近々公開予定の「Group Based Licensing」に注目してほしいと強調する。

Pass-through-Authenticationは、パスワードをクラウドに保存せず、かつ、AD FSなしで、オンプレミスのドメインコントローラーで認証する新しい認証方法だ。パスワードをクラウドに保存したくないというニーズや、フェデレーションサーバを管理するのが面倒だというニーズにこたえることができる。

一方、Group Based Licensingは、マイクロソフトのクラウドサービスのライセンス管理機能だ。Office 365ではさまざまなアプリケーションや機能が提供されているが、特定のグループに特定のアプリケーションのライセンスをまとめて適用するにはPowerShellスクリプトを使うなど、管理に手間がかかっていた。Group Based Licensingを利用すると、Azure管理ポータルから「事業部AはExchange Onlineは利用するがSharePoint Onlineはオフにしたい」といったような粒度でライセンス割り当て管理が可能になるのだ。

クラウドやモバイルが普及する中、IDをいかに適切に管理し、企業のセキュリティやガバナンスを維持していくかは大きな課題になってきた。Azure ADは、そのようなIDをベースとしたセキュリティにおいても、重要な基盤を提供するものだ。パスワードリセットやシングルサインオンといった機能から、機械学習を駆使したIdentity Protectionによる自動対応まで、セキュリティの対策の要になるといっても過言ではない。山下氏のいうように、このタイミングでもういちど、自社のID管理とIDセキュリティを見直してみることが求められるだろう。

関連記事

- クラウドのセキュリティ対策に新たな選択肢――Azureリソースを監視し、不適切な構成を「見える化」して対応を促すMicrosoft Azureセキュリティセンター

- Azure ADとのID連携で“働き方改革”を強力に支援――クラウド名刺管理サービスのSansanが実現した高度なクラウドセキュリティとは?

- Active DirectoryとAzure Active Directoryは何が違うのか?

- 連載:Microsoft Azure最新機能フォローアップ

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2017年3月3日

マイクロソフトコーポレーション

マイクロソフトコーポレーション