脆弱性にはパッチ適用――分かっちゃいるけどうまくいかない時代の「脆弱性対策」を考える:毎日のように来る「重要度“緊急”な脆弱性」は人ごとじゃない

今、単なる資産管理だけではなく、パッチマネジメントや脆弱性管理など、ITセキュリティを含めた管理に対するニーズが高まっている。脆弱性をタイムリーに把握し、公開された脆弱性が自社にとってどの程度のリスクを持つのか、アップデート対応しなければならない端末がどこにどれだけ存在し、パッチ適用のスケジュールを展開できるか――本稿では、このような脆弱性対策が可能になるソリューションを紹介しよう。

ITセキュリティを語る上で、「脆弱(ぜいじゃく)性対策」は外すことができない。脆弱性とはソフトウェアの「弱点」であり、ここを攻撃されると一撃でシステム全体を乗っ取られる可能性がある、いわばシステムの「アキレス腱」だ。脆弱性に対抗するには、セキュリティ総合対策ソフトウェアの運用に加え、発見された「脆弱性」という穴をふさぐための「適切なアップデート」が必須だ。

例えば、数日前から暗号化型ランサムウェア「WannaCry」(Wanna Cryptor、WanaCryptなどとも呼ばれる)の大流行が始まり、世間を騒がせている。WannaCryは、一般的に2段階の侵入を試みる。第1段階は、感染と感染拡大を意図したエクスプロイトの侵入。第2段階として、暗号化型ランサムウェアが感染先コンピュータにダウンロードされる。攻撃の第1段階はマイクロソフト製品の“既知”の脆弱性を悪用したもの。つまり、脆弱性を放置することが今回のような感染の原因となるのだ。

ところが、セキュリティ人材の確保が難しい現在、脆弱性を把握し、アップデートを施すことは困難を伴う。そもそも企業内で利用されているPCの台数、そしてその中にインストールされているソフトウェアを把握することだけでも難しいのに、「最新の脆弱性情報から、重要度“緊急”のアップデートを必要とする端末はどこにあるか」「従業員が個別にインストールしたアプリケーションを把握し、適切なアップデートが行われているか把握できるか」など、具体的な方法を把握、実践できている企業は少ないだろう。

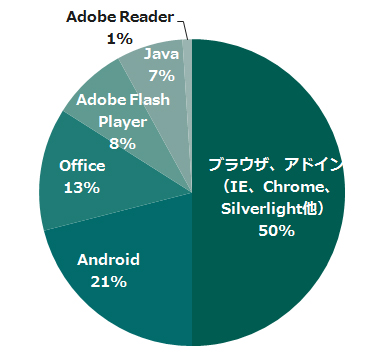

図はカスペルスキーが調査した、2016年にサイバー攻撃で利用された脆弱なアプリケーションの比率だ。攻撃に利用された脆弱性の半数はWebブラウザ、そしてアドインが狙われている。その他にもOffice、Adobe Flash Player、Javaなどが利用されている。それ以外にも圧縮ファイルを展開するツールや、ファイル転送のためのFTPツールなどの脆弱性が利用される場合もある。これらのアプリケーションがどこで、どのバージョンが使われているのかを把握する必要性があるのだ。

実はこれらの作業は、企業のガバナンスの文脈から「IT資産管理」として行われている経緯がある。しかし今、単なる資産管理だけではなく、パッチマネジメントや脆弱性管理など、ITセキュリティを含めた管理に対するニーズが高まっている。脆弱性をタイムリーに把握し、公開された脆弱性が自社にとってどの程度のリスクを持つのか、アップデート対応しなければならない端末がどこにどれだけ存在し、パッチ適用のスケジュールを展開できるか――本稿では、このような脆弱性対策が可能になるソリューションを紹介しよう。

増える標的型攻撃、その入り口と狙いをあらためて確認する

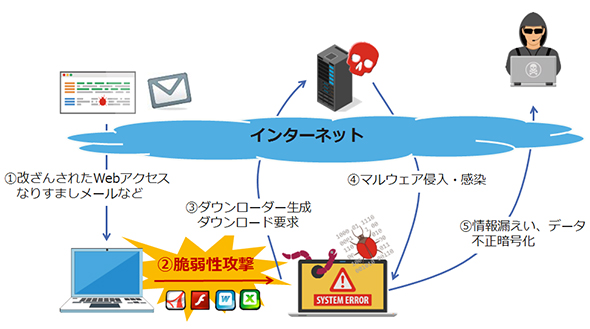

サイバー空間では、2017年になっても引き続き「標的型攻撃」が行われている。標的型攻撃は特定の業種、企業を狙い、その団体が持つ情報を詐取すべく、さまざまな手法を用いて行われるサイバー攻撃だ。攻撃者は、マルウェアを端末内でひそかに動かそうと、虎視眈々(たんたん)と狙いを定めている。

これを守る側から見ると、最初の段階で「端末への感染」が行われる。実はこの感染は、ほぼ2つの手法のみに限られるといっていい。その2つの手法とは「Webやメールの添付ファイルをクリックさせて感染させる」という、被害者となる人が直接的に関与するもの、そして「悪意あるWebページを開かせる」という、被害者は何も関与することなく感染行動を起こすというものだ。実はこの2つの手法とも、ほとんどの場合は「脆弱性」を使い、本来動作すべきではないプログラムであるマルウェアを実行させ、攻撃が行われる。

日本においても、独立行政法人 情報処理推進機構(IPA)が運営する脆弱性対策情報データベース「JVN iPedia」を見ると、毎日のようにさまざまなアプリケーションの脆弱性が報告されていることが分かる。ただし、これはあくまで氷山の一角であることに気を付けたい。

そしてもう1点気を付けたいのは、ゼロデイ攻撃と呼ばれる「未知の脆弱性を使い、まだアップデートが存在しない攻撃」が使われるよりも、既に一般的に公開され、アップデートも存在している「既知の脆弱性」が利用されることがほとんどであるという事実だ。

実はアップデートの適用さえしっかりしておけば、脆弱性を使った攻撃のほとんどは予防できるという事実がある。脆弱性がふさがっていたとしたら、「Webやメールの添付ファイルをクリックさせて感染させる」「悪意あるWebページを開かせる」という2つの入り口となるステップを通過したとしても、その先にある脆弱性攻撃は失敗する。情報漏えいやランサムウェアによるデータの人質化、ワームのまん延などさまざまな攻撃を入り口で止めるためには、脆弱性への対策である「ソフトウェアのアップデート」が重要であることが分かる。

IT資産管理を超え「脆弱性管理」へ

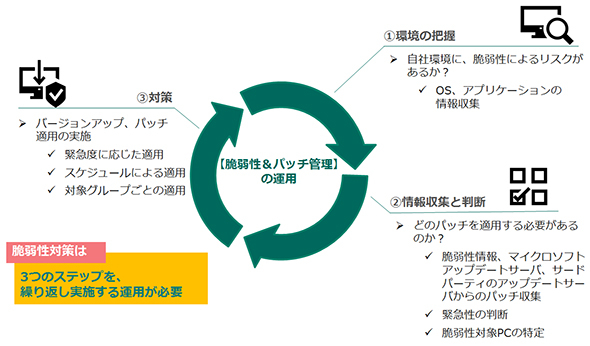

そのためには、まず脆弱性が明らかになり、アップデートが提供された段階で速やかに“把握”し、脆弱性が自社内のどこにあるか、“情報収集と判断”、そしてその“対策”を行う必要がある。

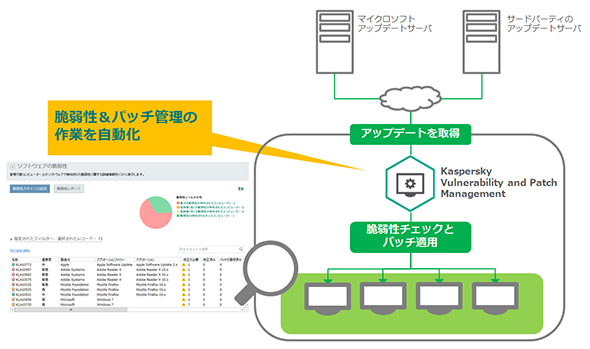

この一連の作業を可能にするのが、カスペルスキーが提供する「Kaspersky Vulnerability and Patch Management」(KVPM)だ。カスペルスキーラボによる独自の調査結果、およびサードパーティーが公表している脆弱性のデータベースを元に、自社内にある端末にインストールされたアプリケーションに脆弱性が存在すると分かったときに、適切な対策をタイムリーに行えるソリューションだ。対象となるOS、アプリケーションはマイクロソフトのWindows、Office関連だけではなく、一般的に利用されているアプリケーションの全てが対象だ。

前述の通り、これまではマイクロソフトのWindows Server Update Services(WSUS)などでパッチマネジメントを行っていた企業も、昨今の脆弱性対策には、マイクロソフト製品の対応だけでは意味がないことにお気づきだろう。このKVPMでマイクロソフト製品もサードパーティーアプリケーションも一元管理することが可能だ。大規模な環境であっても、脆弱性が発見され次第その重要度を判別し可視化でき、修正が必要な端末がどのくらい存在するのかをダッシュボードで確認できる。

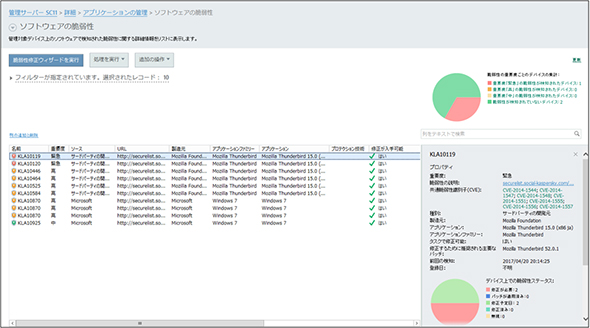

既にIT資産管理ツールを利用している管理者は、管理を始めると多くの端末で「全く把握していないアプリケーション」がインストールされていることに頭を悩ませているだろう。管理、開発で利用するようなFFFTPやTera Termといったツール、そして個人利用用途では一般的になったDropboxやBoxなどのクラウドファイル共有ツールなど、シャドウIT的にさまざまなフリーソフトや個人で購入したアプリケーションが使われている。この管理画面を見ることで、自社内の「どの端末」の「どのアプリ」に、「どんなレベルの脆弱性」が検知されたかが一目で分かるようになっている。KVPMではダッシュボードUIから、重要度の高い脆弱性の認識から、対策の流れをフローで見ることが可能だ。

アプリケーションの種類が増えれば、そこには脆弱性のリスクが常につきまとっていると考えるべきだ。これらのアプリケーションに対して脆弱性が発見された場合、管理者が脆弱性の修正タスクを作成すると、ルールに基づいてアップデートを自動適用することが可能だ。もし開発部門など、特定バージョンでの利用を固定したい場合は、部署などの組織単位でのタスク実行も可能だ。さらに、管理者は業務に不要なアプリケーションに脆弱性が発見された場合、リモートからアプリケーション自体の削除を一括実行できる。既にKVPMを利用している企業では、このような作業を通じ、従業員も「指定されたもの以外のアプリケーションを勝手にインストールしてはいけない」と気付き、リテラシーが向上したという声もある。

脆弱性情報を収集し、パッチが登場したら即時、もしくは夜間に適用スケジュールを設定。ダッシュボードでは社内に残る脆弱性のリスクが一覧で確認でき、そのレポートも多彩で経営陣への説明も手間なく行える。このような「セキュリティの視点」に立ったツールがいま、望まれているのだ。

繰り返し、そして日々繰り返し脆弱性を管理すべし!

これらの管理は、個々の端末にインストールしたセキュリティ対策アプリケーションと同時に活用することが重要だ。KVPMではカスペルスキーのエンドポイントセキュリティ製品そのものをエージェントとして利用できるだけでなく、専用エージェントを各端末にインストールし、他社のエンドポイントセキュリティ製品をそのまま利用し続けることも可能だ。また、管理サーバを全社で1つ用意し、ブランチオフィスの端末全てを本社で管理できる。規模、業種と問わずに活用できるソリューションである。

現在では、日々新たな脆弱性が発見、報告されている。脆弱性管理のためには、環境の把握、情報の収集と判断、そして対策を繰り返し行うべきだ。管理者は日々の業務に追われているため、この繰り返しの作業をより簡単にできることが重要になる。

脆弱性への対策は「繰り返し」て「日々管理」。この作業をより確実に、簡単に行うことが、企業全体を守るために必要だ。「多層防御」というキーワードに注目が集まるが、「脆弱性」が1つでも残っている場合、多くのセキュリティ機構を回避され、突破される。そうならぬよう、企業のITシステムにおける「弱点」は速やかに、確実に把握し、対策を行うべきだ。KVPMは、そのために作られたソリューションだといえよう。

関連記事

カスタマイズがいっそう進む標的型攻撃を機械学習で監視、カスペルスキーが対策製品

カスタマイズがいっそう進む標的型攻撃を機械学習で監視、カスペルスキーが対策製品

カスペルスキーが、標的型攻撃対策に特化した企業向けセキュリティ製品「Kaspersky Anti Targeted Attack Platform(KATA)」を発表した。製品投入の背景と狙いを開発キーパーソンに聞いた。 カスペルスキー、セキュリティに特化したIoT向け独自OS「KasperskyOS」を開発

カスペルスキー、セキュリティに特化したIoT向け独自OS「KasperskyOS」を開発

カスペルスキーがセキュリティに特化したPOSIX準拠の独自OS「KasperskyOS」を開発。インフラ設備やIoTシステム、コネクテッドカーなどの組み込み機器向けを想定する。 カスペルスキー、脅威情報やマルウェア緊急解析といったサービス群を提供

カスペルスキー、脅威情報やマルウェア緊急解析といったサービス群を提供

カスペルスキーは2016年4月20日、包括的なセキュリティサービス群「カスペルスキー セキュリティインテリジェンスサービス」を発表した。サイバー攻撃に関する情報提供や簡易的なマルウェア解析、インシデント対応、セキュリティ教育などを支援していく。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社カスペルスキー

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2017年6月17日

サイバー攻撃に使用されたアプリケーション種類別の分布――Kaspersky Security Bulletin 2016

サイバー攻撃に使用されたアプリケーション種類別の分布――Kaspersky Security Bulletin 2016