カスタマイズがいっそう進む標的型攻撃を機械学習で監視、カスペルスキーが対策製品:イベントという「点」を、標的型攻撃の「線」に

カスペルスキーが、標的型攻撃対策に特化した企業向けセキュリティ製品「Kaspersky Anti Targeted Attack Platform(KATA)」を発表した。製品投入の背景と狙いを開発キーパーソンに聞いた。

カスペルスキーは2017年4月20日、標的型攻撃対策に特化したセキュリティ製品「Kaspersky Anti Targeted Attack Platform(KATA)」を発表した。

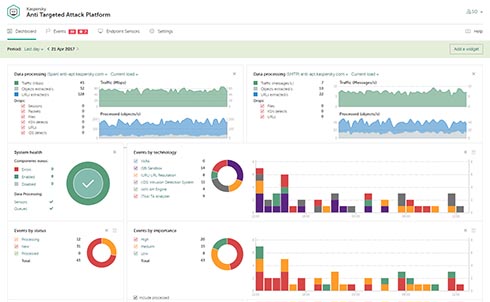

KATAは、企業ネットワーク内に設置して情報を収集する「センサー」と、その情報をカスペルスキーのインテリジェンスや機械学習技術を活用して解析する「セントラルノード」、そこから得られた情報に基づいて未知のマルウェアを検出する「アドバンスサンドボックス」という複数のコンポーネントで構成される。企業のITインフラ全体を対象に、中長期にわたって展開される攻撃活動を監視する。

ロシアのKaspersky LabでKATAの開発責任者を務めるアルチョム・セレブロフ氏は、同製品の開発背景を踏まえた標的型攻撃対策の現状をこう述べる。

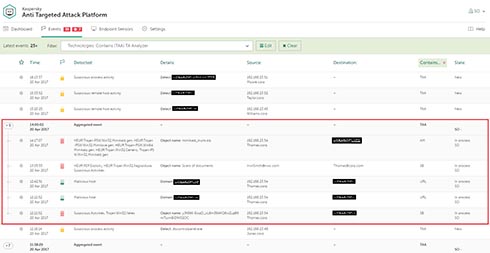

「標的型攻撃は、侵入から情報漏えいなどのインシデント発生まで、シンプルで直線的なプロセスのように説明されがちだが、それは異なる。複数の“点”があちこち複雑につながっているような、込み入ったアプローチを取っている。セキュリティ担当者にとって重要なのは、このように散在する点をつないで“線”にし、全体像を把握することだ。しかし実際には、異なるセキュリティソリューションから見きれないほどに多くのアラートが通知されるので、複数のコンソールを見比べながら、重要なイベントを特定するのが困難な状況にある」(セレブロフ氏)

カスペルスキー ビジネスディベロップメントマネージャーの千葉周太郎氏も、「既に次世代ファイアウォールやサンドボックスといったセキュリティ製品を導入済みの企業も多い。しかし、それぞれが独自にわらわらとアラートを出すために、重要なポイントを見逃す恐れがある」と述べる。

KATAはこうした状況を踏まえ、既存のセキュリティ製品を補完しつつ、インフラ全体を見渡して監視するための「新しいレイヤー」という位置付けにした。攻撃コードが添付されたフィッシングメールの受信から、不審なホストとの通信、「Mimikatz」のような認証情報を盗み取るマルウェアツールのダウンロードに至るまでの一連の動きを、個々のイベント単位ではなく、中長期的なつながりとして、いわゆる「キルチェーン」の単位で把握できるよう支援するという。

特長の1つは、定義データベースやレピュテーション、振る舞い分析といった手法に加え、機械学習技術を実装した「セントラルノード」の存在だ。最近、機械学習技術をセキュリティ製品に適用する動きが活発になっているが、その多くはクラウドベースのサービスとして展開される。これに対してKATAのセントラルノードはオンプレミスに導入する。顧客それぞれの環境やトラフィックパターンを学習し、クラウド側のエンジンから提供される情報も加味して相関分析を行い、不審な動きを見つけ出す。これによって、脅威を特定するまでの時間を短縮するとともに、限られたセキュリティ担当者の負荷も低減できることになる。

セレブロフ氏は、「カスペルスキーには、機械学習のエンジン以外にも、それを支えるグローバルな脅威インテリジェンスや、標的型攻撃の調査に特化した専門家の知見がある。“Machine(機械)”だけではなく、“Human(人)”だけでもない。“Humachine”のインテリジェンスを持つことが特長だ」と述べた。

セレブロフ氏はまた、「標的型攻撃は以前からあるが、戦術も技術もますます高度化している。顕著な傾向の1つとして、各攻撃がターゲットに合わせてカスタマイズされた結果、シグネチャはおろか、IOC(Indicator of Compromice:侵害の痕跡情報)も意味を為さなくなってきている。また、メモリ常駐型のファイルレスマルウェアを用いるケースも増加している。再起動すると痕跡が消去され、解析が困難になってしまう」と指摘した。そこでセントラルノードでは、わずかな特徴からでもルールを作成し、ある特定の環境でしか動作しないマルウェアも検知できる「YARAルール」を採用し、検出能力を高めているという。

「標的型攻撃に対しては、始めからセキュリティを念頭に置いてIT環境を設計することが重要だ。そして定期的に脆弱(ぜいじゃく)性を検査し、パッチを適用し、従業員に対するトレーニングを実施するとともに、ゲートウェイやサーバ、エンドポイントといった全てのポイントを保護することが大切だ。ただし、インシデントを分析し、リスクを特定する作業を人力だけで行うのは、もはや困難である。こうした部分に機械学習技術をうまく活用することで、専門家を支援できるだろう」(セレブロフ氏)

KATAには、対象となるネットワークの規模や帯域に応じて複数のライセンスプランが用意される。参考価格は、従業員1000人までの企業を対象とした「Entryプラン」で750万円(税別)からとなっている。

関連記事

カスペルスキー、脅威情報やマルウェア緊急解析といったサービス群を提供

カスペルスキー、脅威情報やマルウェア緊急解析といったサービス群を提供

カスペルスキーは2016年4月20日、包括的なセキュリティサービス群「カスペルスキー セキュリティインテリジェンスサービス」を発表した。サイバー攻撃に関する情報提供や簡易的なマルウェア解析、インシデント対応、セキュリティ教育などを支援していく。 カスペルスキーがサイバー犯罪の動向を解説、APTの性質は変わると予測

カスペルスキーがサイバー犯罪の動向を解説、APTの性質は変わると予測

カスペルスキーは2015年12月10日、サイバー犯罪や標的型攻撃の動向と2016年の予測に関する説明会を開催し、多数の改ざんされたWebサイトが存在している現状やAPTの変化の予測などを解説した。 カスペルスキー、セキュリティに特化したIoT向け独自OS「KasperskyOS」を開発

カスペルスキー、セキュリティに特化したIoT向け独自OS「KasperskyOS」を開発

カスペルスキーがセキュリティに特化したPOSIX準拠の独自OS「KasperskyOS」を開発。インフラ設備やIoTシステム、コネクテッドカーなどの組み込み機器向けを想定する。 3種の脅威インテリジェンスで実現するファイア・アイの「包括的なセキュリティ対策」とは

3種の脅威インテリジェンスで実現するファイア・アイの「包括的なセキュリティ対策」とは

米ファイア・アイのプロダクトマネジメント担当バイスプレジデント、ディーン・チョーザ氏の来日に合わせ、近年の標的型攻撃の動向と、それに対する同社の製品戦略を尋ねた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

Kaspersky Lab KATA開発責任者のアルチョム・セレブロフ氏

Kaspersky Lab KATA開発責任者のアルチョム・セレブロフ氏