知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境:Microsoft 365で実現するクラウド時代のセキュリティ(1)

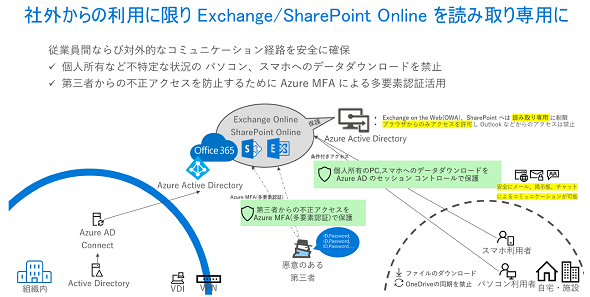

本稿は、Microsoft 365に含まれる「セキュリティ関連機能」にスポットを当てるシリーズです。公式ドキュメントからは読み取れない便利な機能を、日本マイクロソフトの技術営業チームが紹介します。今回のテーマは、読み取り専用モードでExchange OnlineとSharePoint Onlineを外部に公開する方法です。

従業員の多様な働き方を支援

「働き方改革」という言葉に、もう耳慣れた方もいるでしょう。2017年に政策として実行計画が発表され、2018年ごろからは皆さんの組織で具体的な施策を検討したり、実施したりしているところも多いのではないでしょうか。

私たちも日々の営業活動で対策を検討している方と話をしているのですが、よく聞くのが「メールやデータをダウンロードさせたくない。もし、それができれば、端末を限定せずに自宅や外出先から仕事ができる環境を提供できるのに……」というものです。

今回は、この要件を満たす「Exchange Online」「SharePoint Online」のセッションコントロール機能を紹介します。

Exchange/SharePoint Onlineを読み取り専用にするセッションコントロール

セッションコントロールは、Exchange OnlineのWeb UI(ユーザーインタフェース)である「Outlook on the Web(旧称:Outlook Web App、OWA)」と、SharePoint OnlineにWebブラウザで接続した場合に読み取り専用として動作する機能です。

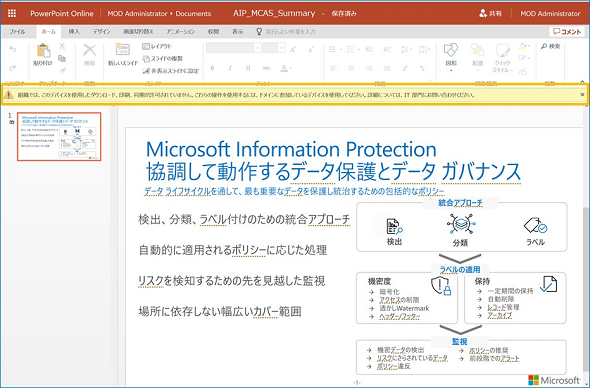

クライアント側の動作メールに添付されたファイルや、SharePointのドキュメントライブラリにあるファイルは、オンライン上でプレビューする(Office Onlineで編集することも可能)ことは許可しますが、端末へのダウンロードやOneDriveのローカル同期ツールを利用した同期はブロックします。

■クライアント端末側の動作

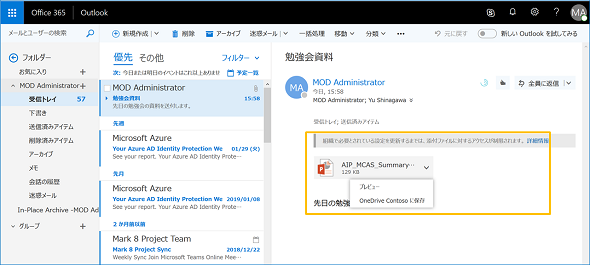

- Outlook on the Webでの動作

添付ファイルに対して、ダウンロードメニューが表示されません。Office Onlineによるプレビュー表示は可能です。以下の画面はプレゼンテーションファイルのプレビューを行っている様子です。

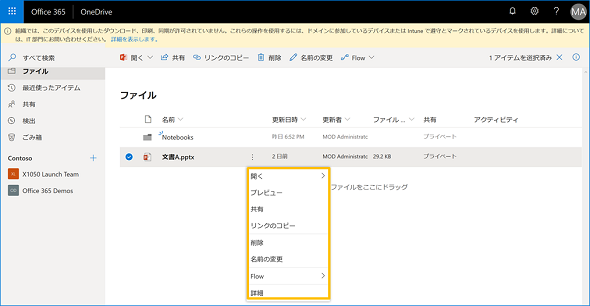

- SharePoint Online/OneDrive for Businessでの動作

こちらもファイルのダウンロードメニューが表示されません。Office Onlineによる表示、編集は可能です。

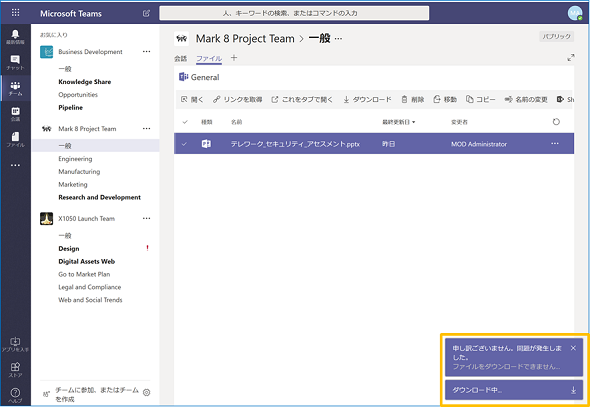

- Microsoft Teamsでの動作

SharePoint Onlineを内部ストレージとして利用するMicrosoft TeamsへのWebアクセスの場合、ダウンロードメニューは表示されますが、ダウンロード自体はブロックされて機能しません(※現時点では単にエラーが出力されてしまっており、例外メッセージをハンドリングできていません)。

このセッションコントロール機能によって、メールの送受信やOffice文書の閲覧、Onlineでの編集を安全に開放することが可能になります。これまでコストをかけて実施してきた次のようなセキュリティ対策を見直し、コストを削減できる可能性があります。

- 業務に利用するPC、スマートフォンは、会社が貸与したデバイスに限る

- 社外で業務を行うデバイスは会社貸与デバイスであっても(ファイルのダウンロードを禁止するために)VDI環境への接続が必要

- 在宅勤務制度の利用者はVPN接続を申請し、特定のデバイスからのみ接続を許可する

実は、SharePoint Onlineについては、数年前からこの機能が実装されていたのですが、普及していない大きな理由としては、この設定がテナントレベルで有効にする方法しかなく、社内にある端末に対しても同様の制限がかかってしまったことがあります。

今回、Azure Active Directory(Azure AD)Premium Plan 1の条件付きアクセスと組み合わせて設定可能になったことで、特定のユーザー/グループや社内/社外といったネットワークの場所に応じた範囲を設定できるようになりました。次からは具体的な設定手順を紹介します。

セッションコントロールの具体的な設定手順

冒頭で「簡単に実現できる」とは書きましたが、実際は以下のように設定箇所が3つに分かれているため注意が必要です。どんどん進めてしまうと、設定漏れや意図しないアクセス制御が有効になってしまう可能性があるので、1つずつ確認しながら設定を進めてください。

- SharePointのアクセスポリシーを有効化する

- Exchangeのアクセスポリシーを有効化する

- Azure ADで上記2つのポリシーを展開する

また、本番環境に設定する前には、評価版のMicrosoft 365テナントを準備してテストすることも検討してください。

1.SharePointのアクセスポリシーを有効化する

まずは、SharePointのアクセスポリシーを有効化します。それには、「Microsoft 365管理センター」にサインインし、左側のメニューで[管理センター]→[SharePoint]をクリックしてSharePoint管理センターにアクセスします。

SharePoint管理センターが開いたら、左側のメニューで[アクセス制御]をクリックし、設定画面の[管理されていないデバイス]で[制限されたWebのみのアクセスを許可する]を選択することでポリシーが有効になります。

- 【参考】非管理対象デバイスからのアクセスを制御する(Microsoft Docs)

2.Exchangeのアクセスポリシーを有効化する

次に、Exchangeのアクセスポリシーを有効化します。Exchange管理センター画面からの設定はできないため、Windows PowerShellを使っての設定となります。管理者権限でPowerShellを起動し、下記コマンドを実行することで、Exchangeのアクセスポリシーが有効になります。

Set-ExecutionPolicy RemoteSigned $UserCredential = Get-Credential $Session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://outlook.office365.com/powershell-liveid/ -Credential $UserCredential -Authentication Basic -AllowRedirection Import-PSSession $Session -DisableNameChecking Set-OwaMailboxPolicy -Identity Default -ConditionalAccessPolicy ReadOnly

- 【参考】Conditional Access in Outlook on the web for Exchange Online[英語](Microsoft Outlook Blog)

3.Azure ADで上記2つのポリシーを展開する

最後に、Azure ADでSharePointとExchangeのアクセスポリシーを展開します。それには、Azureポータルにサインインし、[Azure Active Directory]→[条件付きアクセス]→[新しいポリシー]をクリックして、必要となるポリシーを作成します。

- 設定1:Exchange OnlineならびにSharePoint Onlineへのアプリを使ったアクセスは管理された端末のみに限定するポリシー

- [割り当て]→[クラウドアプリ]で「Office 365 Exchange Online」と「Office 365 SharePoint Online」のアプリケーションを選択します。

- [割り当て]→[条件]→[クライアントアプリ]で、構成を[はい]にした後、[モバイルアプリとデスクトップクライアント]の[先進認証クライアント]を選択します。

- [アクセス制御]→[許可]で適用するコントロールを選択します。

- 設定2:Exchange OnlineならびにSharePoint Onlineへのアクセス時はセッション制限するポリシー

- [割り当て]→[クラウドアプリ]で「Office 365 Exchange Online」と「Office 365 SharePoint Online」のアプリケーションを選択します。

- [アクセス制御]→[セッション]で[アプリによって適用される制限を使用する]を選択し有効にします。

ここには記載していませんが、「割り当て」項目のユーザーとグループで適用対象のユーザーとグループを指定することもできます。また、条件の場所を指定することで、社内/社外ネットワークを定義し、社外ネットワークだけでこの設定を有効化することも可能です。

まとめ

Azure AD条件付きアクセスのセッションコントロールを利用することで、端末を限定することなく、安全に業務を従業員に開放できることがご理解いただけたのではないでしょうか。

この機能を用いることで、通常時はもちろんのこと、予想外の天候不順によって通勤への影響が出た事例を踏まえ、一部業務の継続を従業員の場所や端末にとらわれずに遂行させることにもつながる機能ではないでしょうか。

ただし、上図にもありますが、外部にExchange/SharePoint Onlineを公開した場合には、従業員以外の第三者に対してもログイン画面を公開することになるため、同じくAzure AD Premium Plan 1で提供している多要素認証を同時に有効化することも併せて検討することを推奨します。

本稿が従業員の多様な働き方を支援するIT部門の一助になれば幸いです。

関連記事

- Windows 10の展開はMicrosoft 365におまかせ

- チャンスも増えるが、リスクも大きくなる――DX時代のセキュリティ対策をMicrosoftはどう支えていくのか?

- Windows 10への移行を支援する中小企業向け「Microsoft 365 Business」

- マイクロソフトの「サイバーセキュリティ強化策」は、この1年でどれだけ進んだのか

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2019年3月31日