Windows Information Protection を正しく知る:Microsoft 365で実現するクラウド時代のセキュリティ(4)

本稿は Microsoft 365 に含まれるセキュリティに関連する機能にスポットを当て紹介するシリーズです。公式ドキュメントからは読み取れない便利な機能を日本マイクロソフトの技術営業チームが紹介します。今回のテーマは、データ損失を防止するソリューション「Windows Information Protection(WIP)」をご紹介します。

- [第1回記事]知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- [第2回記事]社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を!

- [第3回記事]知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

「Windows Information Protection(WIP:Windows 情報保護)」をご存じでしょうか。WIP は Windows 10 Pro 以上に搭載されている「データ損失防止」(DLPとも呼ばれます)ソリューションです。

「WIP をご存じでしょうか」とは書いてみたものの、本稿にたどり着いた方は WIP という単語を聞いたことがあり、機能概要に記載したレベルも理解されている方が多いのではないかと想定しています。というのも、WIP は Windows 10 が登場した当時から「エンタープライズデータ保護(Enterprise Data Protection:EDP)」と呼ばれ、機能としては既に存在しており、2016年の夏ごろに WIP と名前を変えて3年がたとうとしています。

そのため、この間に WIP がどういったものかを調べたり、導入を検討されたりした方もいらっしゃるのではないでしょうか。

しかしながら、WIP を実際に導入して運用されているという声はなくはないものの、依然として少なく、その原因を私は WIP というものが正しく理解されていないためだと考えています。

今回(と次回)は、そういった現状を踏まえ、WIP というものを単独で見たときに“現時点”でどのようなシナリオで利用することが“正しい”のかを、これまでの経験からお伝えします。

WIP の機能概要

WIP を構成する要素として、Windows 10 Pro(バージョン1607) 以上のクライアント OS と WIP の構成ポリシーを配布する「Microsoft Intune」「System Center Configuration Manager」または OMA-DM プロトコルを用いて「EnterpriseDataProtection CSP」を配布することができる MDM 製品が必要です。

動作の前提条件についてはこちらのサイトをご参照ください。なお、Active Directory のグループポリシーでは配布することができません。

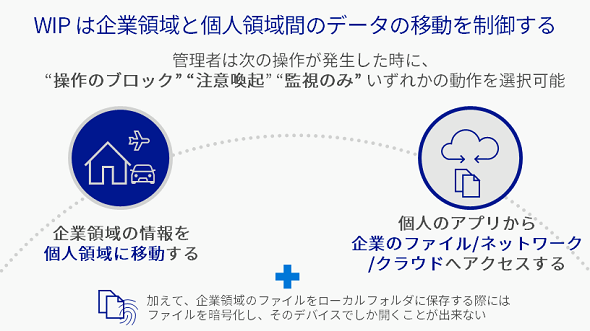

管理者が定義した構成ポリシーを受け取ったデバイスは、論理的な場所に応じてデータを企業領域と個人領域に分類するようになります。

加えて、管理者は企業領域と見なされた場所にあるデータを操作するときに、「WIP 保護モード」と呼ばれる動作種別を取り決めることができます。

WIP 保護モードの種別は「操作のブロック」「注意喚起(上書きの許可)」「監視のみ(サイレント)」「オフ」から選択することが可能です。例えば、「操作のブロック」とした場合には次の制御が実行されます。

- 企業領域と見なされる場所からそれ以外(個人領域)へのコピー&ペーストを制限する

- 管理者が企業用と指定したアプリかつ企業領域で作成されるファイルは、企業領域のファイルとして取り扱われるようになり企業用と指定していないアプリでは開くことができなくする

- 管理者が企業領域として指定した場所にあるファイルをローカルにコピー、移動したときにファイルを暗号化する

※企業領域の定義については次回詳しく説明します。

WIP の動作イメージ

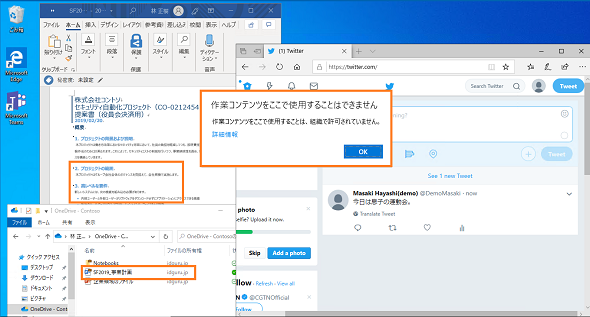

●企業領域と見なされる場所からそれ以外(個人領域)へのコピー&ペーストを制限する

以下の画面では、企業領域である「OneDrive for Business」の領域にある Word ファイルを開き、個人領域である Twitter にペーストしようとしたときに操作がブロックされています。

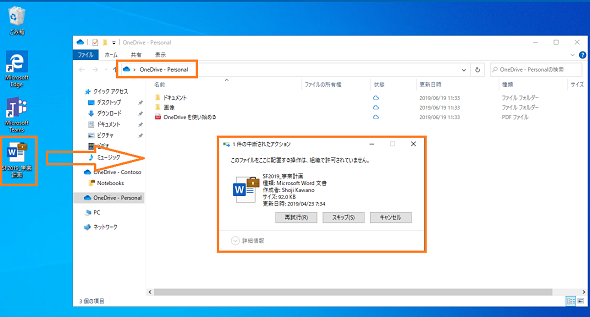

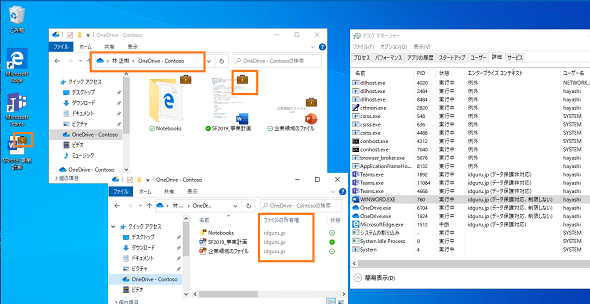

また、以下の画面では、企業領域である OneDrive for Business の領域にある Word ファイルをローカルに保存し、個人領域である OneDrive Personal へコピーしようとしたときに操作がブロックされています。

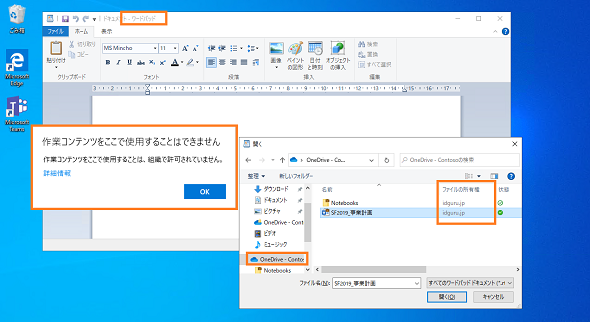

●管理者が企業用と指定したアプリかつ企業領域で作成されるファイルは企業領域のファイルとして取り扱われるようになり、企業用と指定していないアプリでは開くことができなくする

以下の画面では、企業用として指定していない「ワードパッド」から企業領域にある Word ファイルを開こうとしたときに操作がブロックされています。

●管理者が企業領域として指定した場所にあるファイルをローカルにコピー/移動したときにファイルを暗号化する

企業領域にあるファイルは「アタッシェケース」のアイコンが付き、企業所有のファイルであることが明示され、このファイルをローカルフォルダに移動すると暗号化されます。

WIP が想定するシナリオ

ここまで見ていただくと分かる通り、WIP のポリシーを展開することで、企業領域として指定した領域から、それ以外の場所へのデータのコピーを含む移動をブロックし、さらにローカルフォルダへの保存時にはファイルの暗号化が実行されることになります。

この動作によって WIP が想定しているシナリオは、企業または個人のデバイスを利用して、企業領域のデータをうっかり個人領域へ移動させてしまうことを抑止することです。

加えて、企業が貸与しているデバイスであれば「BitLocker」などによるディスク全体の暗号化を施していると思いますが、個人のデバイスでは必ずしもそうではない場合もあるため、ファイルの暗号化によってディスクからファイルを読み出された場合においても企業情報を守ることが可能になります。

WIP を導入する管理者のジレンマ

本来であれば、ここでまとめとしたいところですが、WIP を実際に設定し、運用を開始すると、多くの疑問が出てくることになります。

例えば、ローカルに保存した暗号化されたファイルを USB メモリに書き出したところ、注意喚起のダイアログに「暗号化を解除しますか?」と表示され、「はい」を選択すると暗号化が解除されて保存できてしまいます。

「Outlook」のメールに暗号化されたファイルを添付して外部に送信すると、同様に暗号化が解除されて送信できるなど、ブロックしているはずなのに注意喚起が表示されるだけでデータが送信できてしまう動作が存在し、ファイルを流出させようと思えばそれができてしまいます。

また、Microsoft Edge/Internet Explorerを使った場合には問題がなくても、Google Chrome などを利用した場合には意図しない動きになるなど、これらを WIP だけで完全にブロックする方法を調査・検証したりするものの WIP 単体ではそれができず、期待している動作と現実のギャップに悩むことになります。

●なぜ WIP は期待はずれなのか?

これは、WIP が性善説に基づく動作を想定しており、正直な従業員であれば注意喚起が表示されるとそこで停止し、結果としてデータ漏えいを防止できますが、悪意のある内部攻撃者による企業データの削除を防止することは意図されていないためです。

これを端的に示しているのがこの動画です(Microsoftがホストする動画が開きます)。英語の動画で恐縮ですが、この動画では、自宅で仕事をしているときに個人的な子どもの学校関係の資料にうっかり企業情報を張り付けてしまいそうになり、WIP の注意喚起によってそれに気が付くというもので、悪意のない誤った操作によって情報が流出されることを防ぐことができたという内容です。

WIP 導入のベストプラクティス

WIP を導入する際のベストプラクティスとは、企業および WIP 管理者・利用者の負担を最小限にとどめた上で最大限の効果を狙うことにあります。

WIP に限らずデータ損失防止(DLP)を導入する際には必ずといっていいほどに付きまとう問題ですが、こういったセキュリティ製品を導入しても、従業員が少しでも不便さを感じると、セキュリティ制限を回避する方法を探し始めるということです。

例えば、保護されたシステムでファイルを共有することを従業員に許可していない場合、従業員はセキュリティコントロールがおそらく十分ではない外部のアプリなどを使い始めることになるでしょう。

これは皆さんもこれまでの経験から実感されていることだと思いますが WIP も同じで、導入する際には(具体的な設定方法は次回説明します)、WIP 保護モードを“操作のブロック”ではなく、“注意喚起(上書きの許可)”で導入し、企業領域(やアプリ)の範囲も広く設定することを推奨します。

実際にMicrosoftでは WIP を「監視のみ(サイレント)モード」で導入しており、従業員は不便を感じることなくファイルを操作していますが、それが監視されている状態で運用しています。

まとめ

企業側が保護する必要のある情報は数多くあり、その一例として経済産業省の不正競争防止法に営業秘密という項目があります。そこには次のように書かれています。

企業が持つ秘密情報が不正に持ち出されるなどの被害にあった場合に、民事上・刑事上の措置をとることができます。そのためには、その秘密情報が、不正競争防止法上の「営業秘密」として管理されていることが必要です。

秘密管理性:営業秘密保有企業の秘密管理意思が、秘密管理措置によって従業員等に対して明確に示され、当該秘密管理意思に対する従業員等の認識可能性が確保されている必要があります。

この例では、従業員がその情報が秘密であることを認識することがとても重要であると書かれています。

しかしながら、組織がある一定以上の大きさになったときに、IT 部門のメンバーが全従業員の IT リテラシーを一定レベル以上に持っていくことはおろか、現在の IT リテラシーレベルがどの程度のものであるかを測定することも難しくなってきます。

そのような状況下で、従業員に不便さを感じさせることなく企業情報の秘密管理性を広く知ってもらうとともに、それが抑止力となる点で WIP は管理者の負担を最小限に抑えながら重要な役割を果たします。

次回は具体的な設定方法と注意点をお伝えいたします。

関連記事

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2019年7月27日

関連記事

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは