賢く使って! パーソナルファイアウォール:セキュリティTips for Today(3)(3/3 ページ)

市販のウイルス対策ソフトには、外部からの悪意あるアクセスを制御する、パーソナルファイアウォールの機能がついています。今回紹介するTipsでは、そのパーソナルファイアウォールをさらにデキるように、ほんのちょっと手を加えます(編集部)

これぞ、賢い設定方法

Windows XP SP3を例に、標準搭載されているパーソナルファイアウォールの設定手順をご紹介したいと思います。ポート445を閉じる方法および特定の端末からのアクセスのみを許可する方法も併せて解説します【注2】。

【注2】

Windows XP/2003で標準搭載されているパーソナルファイアウォールでは、インバウンド通信のみ制限できます。またWindows Vistaで標準搭載されているパーソナルファイアウォールでは、インバウンドおよびアウトバウンド通信の双方向で制限することができるようになっています。

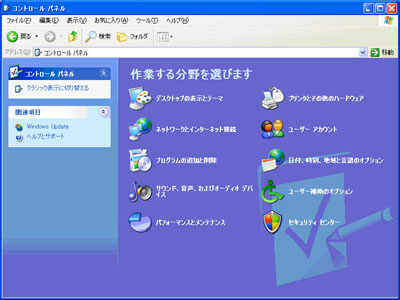

- 1. コントロールパネルを開きます。

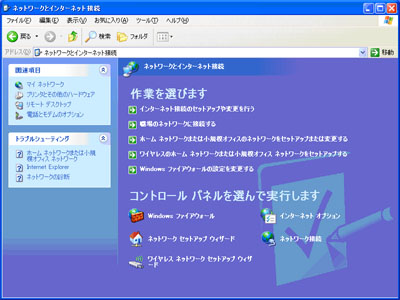

- 2. 「ネットワークとインターネット接続」をクリックします。

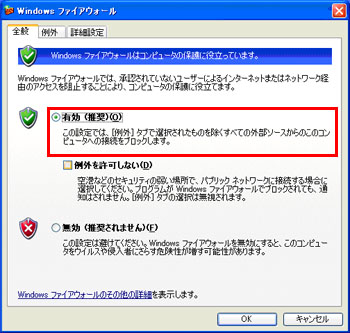

- 3. 「Windowsファイアウォール」をクリックします。パーソナルファイアウォールの設定画面が表示されますので、「有効」にチェックが入っていない場合には、チェックを付けます。

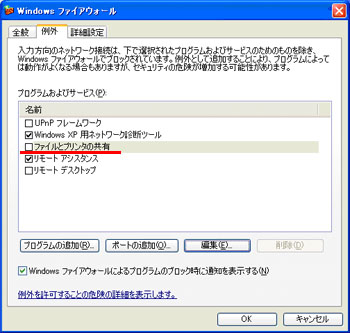

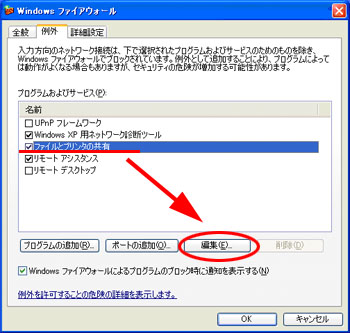

- 4. 設定画面の「例外」タブへ移動し、ファイル・プリンタ共有サービスをブロックする場合には「ファイルとプリンタの共有」のチェックを外します【注3】。

【注3】

この「例外」タブでは、通信を許可するポート番号やサービスを登録します。

- 5. 特定の端末に「ファイルとプリンタの共有」サービスを開放する場合には、「ファイルとプリンタの共有」にチェックを付けた状態で「編集」をクリックします。

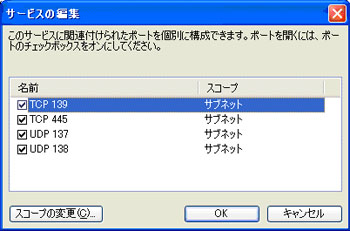

- 6. 「ファイルとプリンタの共有」サービスではポート445以外にも、ポート137/138/139を利用することができるため、列挙されているすべてのポートに対して順番に「スコープの変更」をクリックしていきます。

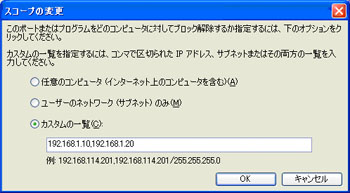

- 7. 「スコープの変更」画面にて「カスタムの一覧」にチェックを付け、その下の欄に任意のIPアドレスを登録します【注4】。

【注4】

ここでは例として、「192.168.1.10」と「192.168.1.20」からのアクセスは許可するように設定しています。

- 8. すべての設定が終了したら、「OK」をクリックし設定を保存して終了です。【注5】

【注5】

グループポリシーを使用してWindows ファイアウォールの設定を集中管理することも可能です。

グループポリシーを使用してWindows ファイアウォールを管理する

http://technet.microsoft.com/ja-jp/library/cc785865.aspx

さまざまな対策を効果的に使って、ひとつ上のステージへ

上記手順にてポート445および「ファイルとプリンタの共有」サービスで利用するすべてのポートを制御することが可能になりますので、セキュリティホールを突く攻撃にも有効ですし、脆弱なパスワードを狙ったファイル共有からの攻撃も防げます。

最後に、これまでの説明に関して誤解がないように言葉を加えますと、企業内に脆弱性を抱えているPCが存在している以上は、たとえパーソナルファイアウォールを利用していたとしても、ワーム型ウイルスの危険にさらされていることを忘れないでください。パーソナルファイアウォールが予期せず停止してしまった状況で、ユーザーはその事態に気付かずPCを使い続け、ウイルス感染の被害に遭ったというケースも報告として上がってきております。あくまでも抜本的な対策がなされるまでの一時的な対策とお考えいただき、さまざまな対策を効果的に利用することで、セキュリティを1つ上のステージへ高めていただければと願っています。

Profile

飯田 朝洋(いいだ ともひろ)

サポートサービス本部

コアテクノロジーサポートグループ

Threat Monitoring Center アシスタントマネージャー

トレンドマイクロへ入社後、企業向け有償サポート(プレミアムサポートセンター)のテクニカルアカウントマネージャとして、主に大企業へのセキュリティサポート・コンサルティングおよび、感染被害発生時のインシデント・オペレーションに従事。

その後、インターネットの脅威動向に関する監視・調査を行うThreat Monitoring Centerの設立と同時に、Senior Threat Research Engineerとして不正プログラムの収集・傾向分析の専門家としての活動を開始する。

現在は、米国ニュージャージー州にて不正プログラムの傾向分析に加え、インシデント対応のサポートを行う。

Copyright © ITmedia, Inc. All Rights Reserved.