第2回 Windows Thin PCを“本物の”シンクライアントに仕上げる:Windows Thin PCで本格的なシンクライアントを実現する(4/5 ページ)

VDIのシンクライアントとして実運用ができるように、WinTPCをカスタマイズして使い勝手やメンテナンス性を高めよう。追加コストなしの実践ノウハウを解説。

前ページで説明したKIOSKモード化は、エンドユーザーが利用できるアプリケーションを制限するだけでなく、USBメモリの利用禁止や[Print Screen]キーによるスクリーン・ショットの防止など、簡単な設定ながらセキュリティ(情報漏えい)対策として非常に大きな効果を発揮する。

しかし、何らかの理由でKIOSKモード化を利用できず、通常のWindowsのようにexplorer.exeをシェルとしなければならないケースもある。こういった場合は、Windowsのセキュリティ関連ポリシーとWinTPCの独自機能で対策していこう。

キーボード・フィルタで特定のキー入力をブロックする

キーボード・フィルタは、エンドユーザーが入力するキーボード・シーケンスのうち、あらかじめ指定したものをブロックする機能である。次ページで説明するライト・フィルタと同様に、通常のWindowsには実装されていないWinTPC独自機能の1つだ。

- EWF/FBWF/Keyboard Filterテクニカル・ドキュメント[ZIP][PDF](Microsoft Windows Thin PC)

キーボード・フィルタはグループ・ポリシー・エディタ(gpedit.msc)で、[Computer Configuration]−[Administrative Templates]−[System]−[Keyboard Filter]のエントリから設定できる。よく知られるキーボード・シーケンスについては、あらかじめ定義されているため設定は難しくない。

グループ・ポリシー・エディタによるキーボード・フィルタの設定画面

キーボード・フィルタはグループ・ポリシーで設定する。よく知られるキーボード・シーケンスについては、あらかじめ定義されているため設定は難しくない。各項目を有効(Enable)にすると、そのシーケンスの入力がブロックされるようになる。

(1)このエントリを選択し、右ペインで設定を変更する。

キーボード・フィルタの利用シーンとしては、[Ctrl]+[Alt]+[Delete]キーのブロックなどが思い浮かぶ。筆者としては、情報漏えいの観点で[Print Screen]キーによるスクリーン・ショットの取得防止に期待したのだが、実際に試したところ[Print Screen]キー単体や[Alt]+[Print Screen]キーは防げても、[Shift]キーや[Ctrl]キーと[Print Sceern]キーを同時に押すと取得できてしまった。スクリーン・ショットのブロックはシステム管理者/IT担当者からよく要望に挙がるため、マイクロソフトにはぜひとも改善してほしいところである。なお、キーボード・フィルタの抜け道として「スクリーン・キーボード」もあるが、こちらは次に解説する「AppLocker」で対応できる。

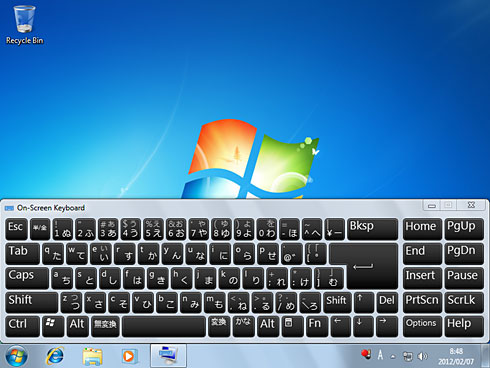

スクリーン・キーボードはキーボード・フィルタでブロックできない

キーボード・フィルタは実際のキーボード・デバイスからの入力はブロックできるが、スクリーン・キーボードからの入力はブロックできない。この抜け道はAppLockerで防止する。

AppLockerでプログラムの実行を制限する

AppLockerとは、Windows 7の上位エディション(Enterprise/Ultimate)で利用できる「プログラム実行制限」機能だ。次のようなプログラムの実行を、パスやハッシュ値・発行元をもとにブロックできる。設定はホワイトリスト形式、ブラックリスト形式、例外条件など柔軟に指定できる。ユーザーやグループ単位で設定できるため、管理者までもが制限されて制御不能になることは防止できる。

- アプリケーションや汎用インストーラ(exe、comファイル)

- Windowsインストーラ(msi、mspファイル)

- 各種スクリプト・ファイル

- DLLファイル

WinTPCにはこのAppLockerが組み込まれているため、エンドユーザーがエクスプローラから任意のプログラムを呼び出すことを防止できる。キーボード・フィルタと同様にグループ・ポリシーで設定しよう。[Computer Configuration]−[Windows Settings]−[Security Settings]−[Application Control Policies]−[AppLocker]のエントリから設定できる。詳細は関連記事を参考にしていただきたい。

AppLockerで任意のプログラム実行を制限する

AppLockerを使えば、キーボード・フィルタで防げなかったスクリーン・キーボードに対応できる。ファイル・ハッシュによる指定もできるため、どのフォルダにいても検知可能だ。

(1)このエントリを選択し、右ペインで設定を変更する。

(2)AppLockerの設定によって、スクリーン・キーボード(osk.exe)の起動がブロックされたところ。

USBメモリやCD/DVDドライブ、音楽プレーヤーの利用を制限する

エクスプローラの実行を許可するとなると、プログラムの他にもUSBメモリやCD/DVDといった外部メディアによるファイルの不正なコピー/持ち出し対策も必要かもしれない。こちらはWindows Vistaから追加された[Removable Storage Access]ポリシーが活用できるだろう。

このポリシーも非常に優れており、ユーザー単位での個別設定や、読み出しはできるものの持ち出しはできないRead Only設定にも対応する。グループ・ポリシーのエントリは、[User Configuration]−[Administrative Templates]−[System]−[Removable Storage Access]である。詳細は関連記事を参考にしていただきたい。なお、ポリシー名からも分かるように、これらの設定はストレージとして認識されるデバイスを対象としており、USBキーボードやマウスには作用しない。

USBメモリやCD/DVDドライブの利用制限

こちらもグループ・ポリシーから設定する。

(1)このエントリを選択し、右ペインで設定を変更する。

(2)このように「write access」だけ無効にしておけば、読み込みはできるもののデータの持ち出しはできなくなるため、情報漏えい対策に有効となる。

(3)「WPD Device」とは、携帯電話やデジタルカメラ、音楽プレーヤーのことである。

(4)(2)の設定によって、USBメモリへの書き込みがブロックされたところ。

USBメモリを暗号化する

USBメモリの利用については、全面禁止ではなく「暗号化すれば利用を許可する」といった企業も多い。USBメモリの暗号化については、有償製品で対応する企業が多いが、WinTPCではBitLockerのリムーバブル・ディスク対応版である「BitLocker To Go」が追加コストなしで利用できる。意外なところでライセンス・コストの削減にもつながるかもしれない。設定方法や使い方については、関連記事を参考にしていただきたい。

Copyright© Digital Advantage Corp. All Rights Reserved.