フォティーンフォティ技術研究所(FFRI)は10月5日、標的型攻撃による外部への情報流出防止に焦点を絞ったゲートウェイ型のセキュリティ製品「FFR tabaru」を発表した。「おとり」を使って悪意あるサイト、マルウェア感染サイトとの通信を可視化し、機密情報の流出という被害を未然に食い止める。

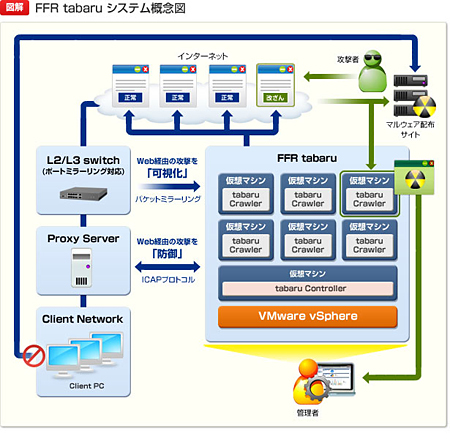

FFR tabaruは、URLを巡回してWeb経由の標的型攻撃を検出し、可視化するための製品で、「tabaru Controller」と「tabaru Crawler」で構成されている。tabaru Crawlerの実体は、VMware vSphere 5上で動作する仮想マシンだ。この仮想マシン上に、脆弱性のあるおとり環境(ハニーポット)を構築し、その状態でさまざまなWebサイトにInternet Explorerなどを用いてアクセスすることで、アクセス先から攻撃を受けないかどうかをチェックする。

tabaru Crawlerは、同社が独自に開発したセキュリティソフト「yarai」のヒューリスティックエンジンを搭載している。これにより、悪意あるサイトから送り込まれるマルウェアの動的解析を実施し、Web経由の標的型攻撃を高精度で検知する。場合によっては、同社の「マルウェア解析サービス」などを組み合わせ、リバースエンジニアリングによって詳細に解析することも可能だ。

ハニーポットは自社の環境に合わせ、OSやWebブラウザ、アプリケーションのバージョンレベルで詳細にカスタマイズできる。このため、特定の組織や団体を狙ったマルウェアについても検出可能だ。また、複数の種類のハニーポットを構築し、同時に検査を行うことで、より検出の精度を高めることもできるという。

もしマルウェアを検出すると、リアルタイムに通知するほか、ICAPを用いて既存のプロキシサーバと連携し、悪意あるサイトへのアクセスを遮断することもできる。悪意あるサイトのブラックリスト提供サービス「BlackURLリスト提供サービス」を組み合わせることも可能だ。

FFR tabaruのベースセットの価格は250万円で、10月12日から出荷を開始する。

Copyright © ITmedia, Inc. All Rights Reserved.